Sophos Endpoint

Stop threats fast with the industry’s most sophisticated AI-powered endpoint security solution

Sophos Endpoint powered by Intercept X delivers unparalleled protection, stopping advanced attacks before they impact your systems. Powerful detection and response tools (EDR/XDR) let your organization hunt for, investigate, and respond to suspicious activity and indicators of an attack.

Sophos Endpoint Security Overview

Sophos Endpoint Security Overview

50%

Increase in remote ransomware in 2024 over 2023 – 141% since 2022

16x

Sophos named a Leader for the 16th consecutive report

YOUR CHALLENGES

Safeguarding your digital assets has never been more critical

With Sophos, you can rest assured that your digital environment is fortified against the most sophisticated cyber threats, providing peace of mind and enabling you to focus on what matters most — driving your business forward.

OVERVIEW

AI-powered, prevention-first approach

Sophos Endpoint takes a comprehensive, prevention-first approach to security, blocking threats without relying on any single technique. Multiple deep learning AI models secure against known and never-before-seen attacks. Web, application and peripheral controls reduce your threat surface and block common attack vectors. Behavioral analysis, anti-ransomware, anti-exploitation, and other advanced technologies stop threats fast before they escalate, so resource-stretched IT teams have fewer incidents to investigate and resolve.

Sophisticated technologies block the broadest range of attacks.

Easy to deploy and identify drifts in security posture, with strong protection enabled by default.

Top-rated protection with industry-leading results in third-party testing.

Demo: Sophos Endpoint Ransomware Attack Simulation

Demo: Sophos Endpoint Ransomware Attack Simulation

demo

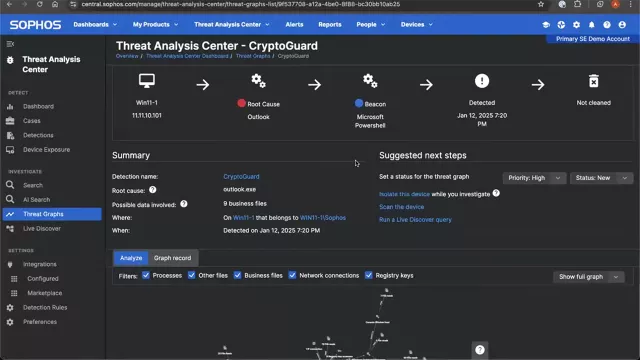

Airtight ransomware protection

CryptoGuard technology in Sophos Endpoint monitors file contents for malicious encryption, blocking offending processes on the victim's computer and on compromised network-connected devices. Our universal approach protects your data from new and novel file encryption attacks and automatically reverts any encrypted files to their original state. CryptoGuard's Master Boot Record (MBR) protection safeguards your hard drives from advanced ransomware designed to render computers unbootable.

Robust defense against remote ransomware

According to Microsoft's 2024 Digital Defense Report, remote encryption — where an attacker uses an unmanaged device to encrypt files in the same network — is used in 70% of successful ransomware attacks. Most endpoint security solutions, however, are unable to protect you against this increasingly prevalent attack technique.

Sophos Endpoint is the industry’s most robust zero-touch endpoint defense against remote ransomware, thanks to our universal proprietary CryptoGuard technology.

How Sophos Endpoint Stops Remote Ransomware

How Sophos Endpoint Stops Remote Ransomware

Demo: Adaptive Attack Protection with Sophos Endpoint

Demo: Adaptive Attack Protection with Sophos Endpoint

Adaptive Attack Protection

Adaptive Attack Protection dynamically enables heightened defenses on an endpoint when a hands-on-keyboard attack is detected. This prevents a cybercriminal from taking further actions by minimizing the attack surface and disrupting and containing the attack, buying valuable time to respond.

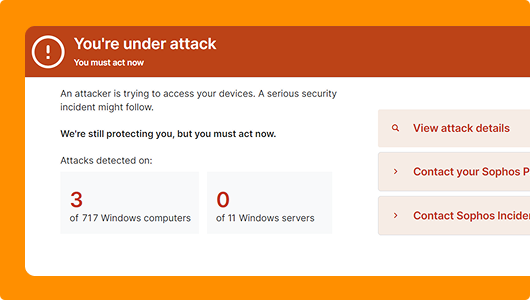

Critical Attack Warning

A Critical Attack Warning alerts you if adversarial activity is detected across multiple endpoints or servers. It notifies all administrators in the Sophos Central unified security management platform of the situation and provides attack details. You can respond using Sophos XDR, seek assistance from your partner, or ask the Sophos Incident Response team for help.

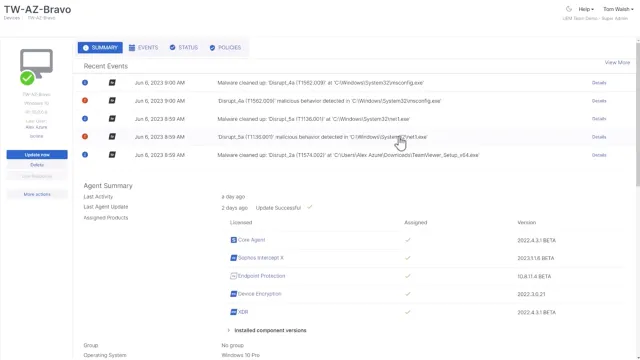

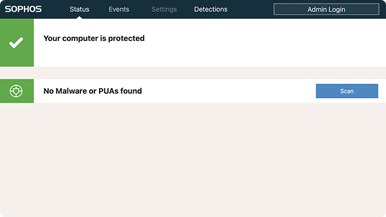

Easy to set up and manage

Sophos Central is a cloud-based platform for managing Sophos Endpoint and all your other Sophos products. Our recommended protection technologies are enabled by default, so you immediately have the strongest protection settings with no tuning required. Granular control is also available.

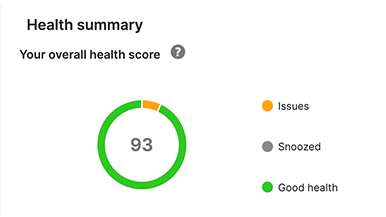

Account health check

Poorly configured policy settings, exclusions, and other factors can compromise your security posture. The account health check feature identifies security posture drift and high-risk misconfigurations, enabling administrators to remediate issues with one click.

Protect all your endpoints

Get complete protection across all your desktops, laptops, servers, tablets, and mobile devices. Sophos Endpoint works across all major operating systems.

Device encryption

With many devices lost or stolen daily, full disk encryption is a crucial first line of defense. Sophos device encryption manages the policies of BitLocker and FileVault, and securely escrows recovery keys to provide peace of mind.

FEATURES

The industry's most sophisticated endpoint security solution

Sophos delivers powerful attack surface reduction, threat prevention, and detection and response capabilities while maintaining an agent footprint lighter than many common business applications. Many competitor solutions lack the same depth and breadth, prioritizing agent size over strength of protection.

Mitigate the risk of threats

Stopping attacks early is less resource-intensive than monitoring and remediating them later in the attack chain. Intercepting network traffic on the endpoint provides powerful protection benefits for users both on and off the company network. Solutions that lack this full range of threat surface reduction capabilities have less opportunity to block attacks before they penetrate your systems.

Application Control

Application Control enables you to block applications that may be vulnerable, unsuitable for your environment, or that could be used for nefarious purposes. Sophos provides pre-defined categories to block or monitor apps, removing the burden of blocking individual applications by hash.

Automatically stop threats

Stopping more threats early in the attack chain enables you to focus on investigating fewer incidents. Some detection and response solutions focus on collecting telemetry for investigation at the expense of providing comprehensive prevention, to maintain a reduced agent footprint. Sophos delivers broader threat prevention capabilities, with efficacy validated through consistent top scores in independent tests.

Deep learning (AI-powered) malware prevention

Deep learning (AI-powered) malware prevention analyzes binaries to make decisions based on file attributes and predictive reasoning. Deep learning is an advanced form of machine learning that detects and blocks malware, including new and previously unseen threats.

Anti-Exploitation

Anti-Exploitation guards process integrity by hardening application memory and applying runtime code execution guardrails. Over 60 anti-exploitation techniques in Sophos Endpoint are enabled by default, require no training nor tuning, and extend far beyond the protections provided by the native Windows OS or most other endpoint security solutions.

Some vendors including Carbon Black, SentinelOne and Microsoft lack extensive exploit mitigations or require significant manual tuning.

Behavior Analysis

Behavior Analysis monitors process, file, and registry events over time to detect and stop malicious behaviors and processes. It also performs memory scanning, inspects running processes to detect malicious code only revealed during process execution, and detects attackers implanting malicious code in the memory of a running process to evade detection.

Antimalware Scan Interface (AMSI)

Antimalware Scan Interface (AMSI) determines whether scripts (e.g., PowerShell or Office macros) are safe, including if they are obfuscated or generated at runtime, blocking fileless attacks where malware is loaded directly from memory. Sophos also has a proprietary mitigation against malware that attempts to evade AMSI detection.

Live Protection

Live Protection extends Sophos’ comprehensive on-device protection with real-time lookups to SophosLabs' latest global threat intelligence for additional file context, decision verification, false positive suppression, and file reputation. Our Tier 1 threat research provides additional live intelligence from Sophos’ expansive product portfolio and global customer base.

Some vendors including Carbon Black, CrowdStrike, and SentinelOne rely solely on pre-trained machine learning models.

Malicious Traffic Detection

Malicious Traffic Detection detects a device attempting to communicate with a command and control (C2) server by intercepting traffic from non-browser processes and analyzing whether it is destined for a malicious address.

Application Lockdown

Application Lockdown prevents browser and application misuse by blocking actions not commonly associated with those processes. For example, a web browser or Office application attempting to launch PowerShell.

Investigate and respond to threats

The more you see, the faster you can respond. Sophos gives you the breadth and depth of data needed to investigate and respond to suspicious activities in your environment effectively. Comprehensive logging of device activity has a small impact on agent footprint but a high impact on response efficacy. If needed, you can limit the disk space used for this on the device and the time for which data is collected.

RELATED PRODUCTS AND SERVICES

Cybersecurity for all your needs

Sophos Endpoint Detection and Response (EDR)

Included in Sophos XDR: Empower your security team to defend against active adversaries on endpoints and servers with endpoint detection and response (EDR) tools.

- Gain insights into evasive threats across endpoints and servers.

- Powerful capabilities for IT operations and threat hunting.

- Optimize your investigations with streamlined workflows.

- Accelerate and automate response.

- Includes endpoint protection features.

Sophos Extended Detection and Response (XDR)

Included with Sophos MDR and available separately: Empower your security team to defend against active adversaries with extended detection and response (XDR) tools.

- Gain insights into evasive threats.

- Optimize your investigations with streamlined workflows.

- AI-powered tools accelerate security operations.

- Accelerate and automate response.

- Leverage a fully integrated portfolio of Sophos products.

- Integrate with your existing cybersecurity tools.

- Includes endpoint protection and EDR features as standard.

Sophos Managed Detection and Response (MDR)

Free up IT and security staff to focus on business enablement and leverage superior security outcomes delivered as a service.

- Instant security operations center (SOC).

- 24/7 threat detection and response.

- Expert-led threat hunting.

- Full-scale incident response capabilities.

- Keep the cybersecurity software you already have.

- On-demand, weekly and monthly cybersecurity health reports.

- The most robust MDR service for Microsoft environments.

- Breach protection warranty.

Try Sophos Endpoint for free

We offer the world's best endpoint protection.

With Sophos Endpoint, you can:

- Access endpoint security that stops the broadest range of threats before they impact your systems and allows you to hunt, investigate, and respond to suspicious activity and indicators of attack.

- Automated responses to threats including automatic file rollback after encryption by ransomware and defenses that automatically adapt to the context of an attack.

- Use the Sophos Central cloud-based management platform to manage, view detections and alerts, investigate and remediate potential threats, and more across all Sophos products.

Get Started Today

Sign up for a free, no-obligation 30-day trial of Sophos Endpoint.

If you have an active Sophos Central account, you can sign up for a free trial of Sophos Endpoint and Sophos XDR from the Sophos Central Admin Console. To do so, log in to Sophos Central, then select "Free Trials," followed by "Sophos Endpoint Advanced with XDR."

See why customers choose Sophos

Customer Success

Already a customer? Find additional information to inspire, grow your knowledge, troubleshoot, and get help.

Frequently asked questions

Why do I need Sophos Endpoint protection?

Sophos Endpoint is a robust cybersecurity solution designed to protect your endpoint devices. It offers a prevention-first approach with advanced protection against ransomware, adaptive defenses, strong default policies, and ease of management.

What are the advantages of deploying and using Sophos Endpoint?

Protection is Sophos Endpoint's core value proposition rather than an ancillary capability. Detecting an attack is not the same as protecting against an attack. The sooner you stop an attack, the less work there is, if any, to do later. Leveraging deep learning AI, strong controls, anti-ransomware, and anti-exploitation capabilities, Sophos Endpoint delivers real-time defense against a wide range of threats, ensuring business continuity and data integrity.

Who should deploy Sophos Endpoint?

Organizations of all sizes and industries benefit from Sophos Endpoint’s protection-first approach. It is especially beneficial for businesses seeking to enhance their security posture against advanced endpoint security risks, including ransomware, zero-day exploits, and ever-evolving adversaries. Additionally, companies with limited in-house cybersecurity staff can leverage Sophos' Managed Detection and Response (MDR) service to free up staff and neutralize cyber threats 24/7/365.

What are some use cases for Sophos Endpoint?

The primary reasons organizations deploy Sophos Endpoint are to prevent breaches by helping to minimize the attack surface, protecting data against local and remote ransomware attacks, and minimizing the risk of data loss. Adaptive defenses are industry-first dynamic defenses that automate protection and adapt in response to active adversaries and hands-on-keyboard attacks. Sophos Central is a powerful, cloud-based cybersecurity management platform that unifies all Sophos next-gen security solutions and allows users to manage all your cybersecurity solutions from a single platform.