Sophos Server Protection

Leistungsstarke Host- und Container-Sicherheit. Praktisch ohne Performance-Beeinträchtigung.

Server Protection optimieren

Cloud-Wachstum sichern

Cloud oder Rechenzentrum, Host und Container. Schützen Sie Ihre Infrastrukturen jetzt und bei ihrer Weiterentwicklung durch die Erkennung von Laufzeitbedrohungen und priorisierte Untersuchungen.

Angriffsfläche reduzieren

Entwerfen Sie Cloud-Umgebungen, die Security-Best-Practice-Standards erfüllen, erkennen Sie Risiken bei der Workload-Konfiguration und ungewöhnliche Aktivitäten und verschaffen Sie sich Überblick über Ihre gesamte Cloud-Umgebung.

Maximale Performance und Betriebszeit

Der flexible, leichtgewichtige Host- und Container-Schutz ist auf Performance optimiert. Verfügbar als Agent oder über eine API zur Integration in Ihre Security-Operations-, IT- und DevOps-Prozesse.

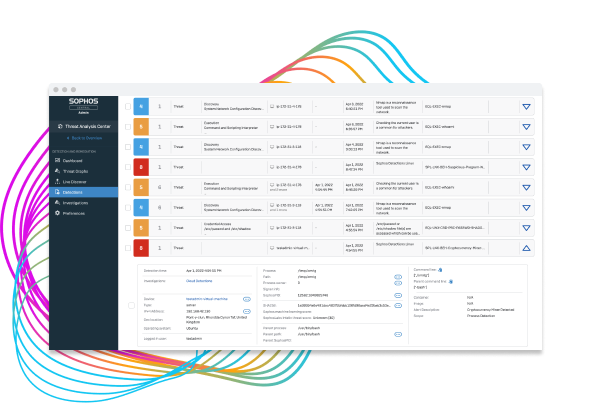

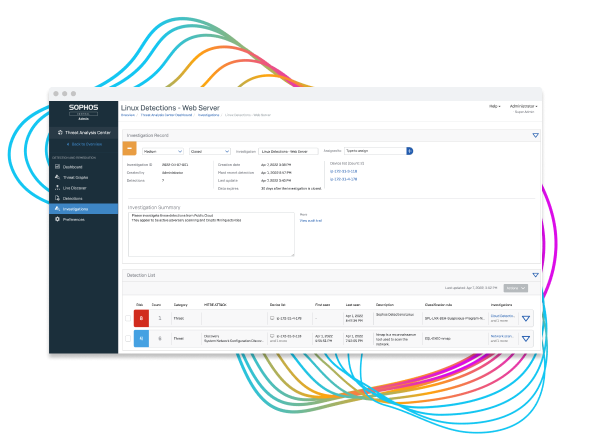

Erkennungs- und Reaktionszeiten minimieren

Sophos Server Protection bietet jetzt vollständige Transparenz über Ihre Host- und Container-Workloads und identifiziert Malware, Exploits sowie ungewöhnliche Verhaltensweisen, bevor sie im Netzwerk Fuß fassen.

- XDR (Extended Detection and Response) bietet vollständige Transparenz über Hosts, Container, Endpoints, Netzwerk und sogar native Services von Cloud-Anbietern

- Cloud-native verhaltensbasierte und Exploit-laufzeitbasierte Erkennungen identifizieren Bedrohungen wie Container Escapes, Kernel-Exploits und Versuche, die Berechtigungsstufe zu erhöhen.

- Optimierte Bedrohungsanalyse-Workflows priorisieren die Erkennung hochriskanter Vorfälle und konsolidieren verbundene Ereignisse, um die Effizienz zu steigern

- Die integrierte Live-Response-Funktion richtet ein sicheres Befehlszeilen-Terminal für Hosts zur Beseitigung von Bedrohungen ein

Integration mit Security, IT und DevOps

Bekämpfen Sie Bedrohungen mit aussagekräftiger Transparenz über Hosts und Container sowie Bedrohungserkennungen während der Laufzeit – mit dem Bereitstellungsmodell, das am besten zu Ihrer Umgebung passt.

Single Host Agent

Schützen Sie Host und Container mit einem einzigen Agenten, der über die Management-Konsole von Sophos Central verwaltet wird. Analysieren und reagieren Sie von einem zentralen Ort einfach auf Verhaltens-, Exploit- und Malware-Bedrohungen und verbessern Sie mit automatisierten Erkennungen, intuitiven Abfragen und Funktionen für Remote-Reaktionsmaßnahmen die Durchsetzung von Sicherheitsvorgaben.

Integrierte Threat Intelligence

Verbessern Sie Security Operations Workflows mit einem leichtgewichtigen, leistungsoptimierten Linux-Sensor für verhaltensbasierte und Exploit-laufzeitbasierte Host- und Container-Erkennungen, der sich per API in Ihre vorhandenen Tools für Automatisierung, Orchestrierung, Protokoll-Management und Incident Response integrieren lässt – verfügbar in Kürze.

Reibungslose Performance

Wenn maximale Betriebszeiten Ihre wichtigste Anforderung sind, müssen Sicherheitstools leichtgewichtig sein und sich in Ihre DevSecOps-Workflows integrieren lassen. So vermeiden Sie Risiken und optimieren die Anwendungs-Performance.

Optimiert für Linux

Erkennen Sie komplexe Linux-Sicherheitsvorfälle bereits bei deren Auftreten und ohne Bereitstellung eines Kernel-Moduls, was bei Einsatz von Fremdanbieter-Code Sicherheitsrisiken bergen kann und bei jedem Push neuer Updates eine Neukompilierung des Kernel erfordert.

Maximale Betriebszeiten

Vermeiden Sie kostspielige Ausfallzeiten, überlastete Hosts und Stabilitäts-Einbußen durch herkömmliche Sicherheitstools mit einem einzigen Agenten mit optimierten Ressourcen-Limits (einschließlich CPU-, Arbeitsspeicher- und Datenerfassungs-Grenzen).

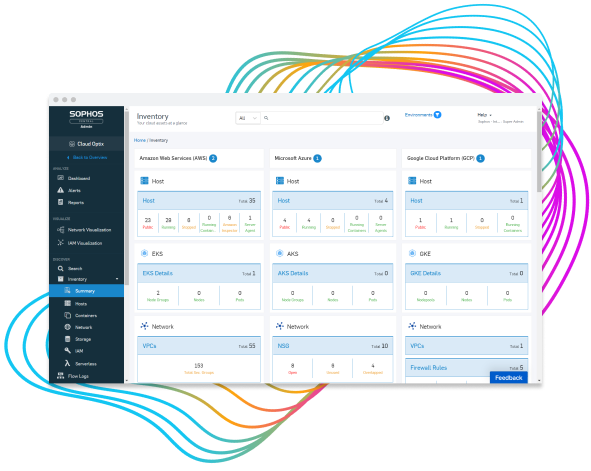

Automatisierung Ihrer Cloud-Security-Checkliste

Entwerfen Sie Cloud-Umgebungen, die bewährten Security Best Practices entsprechen, und nutzen Sie zu deren Verwaltung die Transparenz und Tools der integrierten Funktionen von Sophos Cloud Optix Standard.

- Erkennen Sie proaktiv unzulässige Aktivitäten und Fehlkonfigurationen in Amazon Web Services (AWS), Microsoft Azure und der Google Cloud Platform (GCP)

- Ermitteln Sie kontinuierlich Cloud-Ressourcen – mit detailliertem Inventory und Transparenz über den Sophos-Host-Schutz und Sophos Firewall-Bereitstellungen

- Überlagern Sie automatisch Security-Best-Practice-Standards, um Sicherheitslücken aufzudecken, schnelle Erfolge („Quick Wins“) zu erzielen und kritische Probleme zu erkennen

- Decken Sie risikoreiche Anomalien im Verhalten von Benutzer-IAM-Rollen auf und verhindern Sie Verstöße, indem Sie ungewöhnliche Zugriffsmuster, Standorte und schädliche Verhaltensweisen schnell erkennen

Flexibler Host- und Container-Schutz

Im Rahmen der Erweiterung Ihres Unternehmens von lokalen oder Rechenzentrums-Infrastrukturen zu Hybrid- und Multi-Cloud-Umgebungen schützt Sophos Ihre Infrastrukturen und Daten über verschiedenste Bereitstellungs- und Computing-Modelle hinweg.

Linux Security

Erkennung und Resilienz für Linux-Systeme in jeder Umgebung, einschließlich Container-Laufzeiten wie Docker, containerd und CRI-O. Unsere Erkennung ist auf die Bedrohungsmodelle Cloud-nativer Systeme abgestimmt.

Windows Security

Schützen Sie Ihre Windows-Hosts und mobilen Mitarbeiter vor Ransomware, Exploits und komplett neuen Bedrohungen, kontrollieren Sie Anwendungen, sperren Sie sichere Konfigurationen und überwachen Sie Änderungen an wichtigen Systemdateien.

Hybrid und Multi-Cloud

Schützen Sie Anwendungen und Daten in Hybrid-Cloud-Umgebungen über eine zentrale Konsole. Der flexible Agent kann lokal, in Rechenzentren sowie in Hybrid- und Multi-Cloud-Umgebungen wie AWS, Azure, GCP und Oracle Cloud ausgeführt werden.

Sicherheitsvorfälle schneller beheben

Über das intuitive Erkennungs-Dashboard können Sie einfach und effizient auf Vorfälle reagieren. Zu Erkennungen von Host- und Container-Bedrohungen wird automatisch eine Analyse mit KI-priorisierter Risikobewertung erstellt. Die Bewertungen werden anschließend farbcodiert und dem MITRE ATT@CK Framework zugeordnet, damit Analysten schnell erkennen können, worauf sie sich konzentrieren müssen.

Zu den Erkennungen zählen: auf Linux abzielende Malware, Speicherbeschädigung, neues Dateiverhalten, ungewöhnliches Anwendungsverhalten, verdächtige interaktive Shell, Container Escapes, Kernel- und Userland-Backdoors, privilegierte Dateivorgänge, Netzwerkermittlung, laterale Bewegungen, Process Injection, Systemermittlung, Änderungen geplanter Aufgaben, Compiler-Nutzung, Verwendung privilegierter Befehle und riskante Entwickleraktivitäten.

Aktiv nach Bedrohungen suchen und IT-Operations härten

Erhalten Sie relevante Informationen – blitzschnell. Wählen Sie aus einer Library vorformulierter Vorlagen für Threat-Hunting- und IT-Operations-Szenarien, passen Sie diese an oder formulieren Sie Ihre eigenen Abfragen. Sie haben Zugriff auf Live-Daten, bis zu 90 Tage auf der Festplatte gespeicherte Daten und 30 Tage im Sophos Data Lake gespeicherte Daten – und sind damit auf alle Fälle optimal vorbereitet

Maßgeschneiderte Cloud-Sicherheit

Mit unserem flexiblen Ansatz zur Cybersecurity-Bereitstellung und -Verwaltung erreichen Sie mühelos Ihre Ziele für optimierte Sicherheit, Datenschutz und effektive Abwehr aktiver Bedrohungen.

- Das Team Ihres Unternehmens kann den Sophos -Schutz über eine zentrale Konsole bereitstellen und verwalten.

- Bei Bedarf können Sie die Unterstützung erfahrener Sophos Managed Security Partner in Anspruch nehmen.

- Das interne Sophos Professional Services Team kann Ihnen zudem bei der Bereitstellung helfen.

Rund um die Uhr auf Sicherheitsvorfälle reagieren

Unser MDR-Service Sophos Managed Threat Response kann Ihre Umgebung in Zusammenarbeit mit Ihrem Team und Sophos MSP rund um die Uhr überwachen und proaktiv für Sie Bedrohungen lokalisieren und beseitigen.

- Threat Hunting: Proaktives Threat Hunting durch unser Expertenteam. Wir ermitteln die potenziellen Auswirkungen und den Kontext von Bedrohungen für Ihr Unternehmen

- Reaktion: Ergreift Maßnahmen, um selbst hochkomplexe Bedrohungen unschädlich zu machen

- Kontinuierliche Verbesserung: Sie erhalten konkrete Ratschläge, um die Ursache wiederholt auftretender Vorfälle zu bekämpfen und ein erneutes Auftreten zu verhindern

Hybrid Cloud Security, der Millionen vertrauen

Millionen vertrauen auf die intuitive und weitreichende Transparenz und Sicherheit von Sophos, die wir über Sophos Central in einer zentralen Management-Konsole zur Verfügung stellen. Sophos kombiniert Cloud-Workload- und Server-Schutz mit Endpoint- und Mobilgeräte-Sicherheit, Firewall, Zero Trust Network Access, E-Mail-Security und vielem mehr. Unsere Cybersicherheit ist jetzt auch im AWS Marketplace erhältlich: So wird der Cybersecurity-Kauf effizienter und wird auf alle bereits eingegangenen Nutzungsverpflichtungen Ihres Unternehmens angerechnet.