Sophos erzielt bei den MITRE ATT&CK® Evaluations 2024 herausragende Ergebnisse: Enterprise

MITRE ATT&CK® Evaluations helfen Unternehmen und Organisationen dabei, besser zu verstehen, wie EDR- und XDR-Lösungen effektiv vor ausgeklügelten, mehrstufigen Angriffen schützen können. In der jüngsten Bewertung erzielte Sophos XDR:

- die höchstmögliche Bewertung („Technik“) bei 100 % der Angreifer-Aktivitäten in den Ransomware-Angriffsszenarien unter Windows und Linux

- die höchstmögliche Bewertung („Technik“) für 78 von 80 Angreifer-Aktivitäten in allen drei umfassenden Szenarien

2024 MITRE ATT&CK® Evaluations: Enterprise (Runde 6)

MITRE ATT&CK® Evaluations gehören zu den weltweit angesehensten unabhängigen Sicherheitstests. Sie emulieren die Taktiken, Techniken und Prozesse (TTPs), die von realen Bedrohungsakteuren eingesetzt werden, und bewerten die Fähigkeit der teilnehmenden Anbieter, Bedrohungen zu erkennen, zu analysieren und zu beschreiben. Dabei sind die Ergebnisse an der Terminologie und Struktur des MITRE ATT&CK® Framework ausgerichtet.

In Runde 6 lag der Schwerpunkt auf Verhaltensweisen, die von drei bekannten Bedrohungsgruppen inspiriert wurden:

- Demokratische Volksrepublik Korea (DVRK)

Bei der Evaluierung wurde das Verhalten der DVRK-Angreifer simuliert, die in mehrstufigen Operationen auf macOS abzielen und dabei unter anderem Berechtigungen erhöhen und Zugangsdaten stehlen.

- Ransomware (CL0P und LockBit)

Bei der Evaluierung wurden Verhaltensweisen nachgeahmt, die bei Kampagnen mit der Ransomware CL0P und LockBit vorherrschen. Dazu gehören der Missbrauch legitimer Tools und die Deaktivierung kritischer Dienste.

Evaluierungsergebnisse:

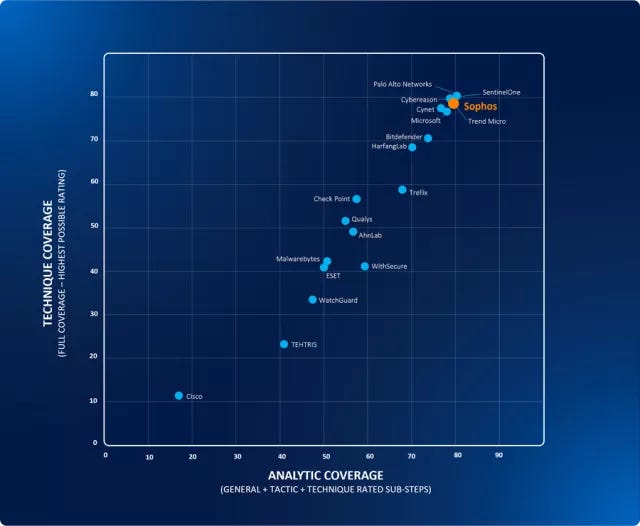

Sophos erzielte eine vollständige „Technik“-Abdeckung und damit die höchstmögliche Bewertung – für 78 von insgesamt 80 Angreifer-Aktivitäten (Teilschritte) bei drei umfassenden Angriffsszenarien.

Angriffsszenarien im Rahmen der Evaluierung

Die Evaluierung umfasste 80 Angriffsereignisse (Teilschritte) bei drei Angriffsszenarien.

Angriffsszenario 1: DVRK (macOS)

Nordkorea hat sich zu einer ernstzunehmenden Cyberbedrohung entwickelt. Da das Land jetzt auch macOS ins Visier genommen hat, kann es noch mehr Ziele angreifen und infiltrieren. In diesem Angriffsszenario nutzte das MITRE-Team eine Backdoor von einem Supply-Chain-Angriff, gefolgt von Persistenz, Erfassung und Zugriff auf Zugangsdaten, was zur Sammlung und Exfiltration von Systeminformationen und macOS-Keychain-Dateien führte.

- 4 Schritte | 21 Teilschritte | nur macOS

- Sophos XDR erkannte 20 von 21 Teilschritten (95 %1) in diesem Szenario und erzielte eine umfassende „Analytic Coverage“

- 19 Teilschritte wurden der Kategorie „Technik“ zugewiesen — die höchstmögliche Bewertung

Angriffsszenario 2: CL0P-Ransomware (Windows)

CL0P ist eine seit mindestens 2019 aktive Ransomware-Familie, die mit dem Cyberkriminellen TA505 (auch bekannt als Snakefly) in Verbindung steht und weithin von russischsprachigen Gruppen betrieben wird. Bei diesem Angriffsszenario verwendete das MITRE-Team Umgehungstechniken, Persistenz und eine speicherinterne Payload, um zunächst Auskundschaften und Exfiltration durchzuführen, bevor die Ransomware ausgeführt wurde.

- 4 Schritte | 19 Teilschritte | nur Windows

- Sophos XDR erkannte und lieferte bei 100 % der Teilschritte eine vollständige „Technik“-Abdeckung

Angriffsszenario 3: LockBit-Ransomware

(Windows und Linux)

LockBit ist eine berüchtigte Ransomware-Variante, die als Ransomware-as-a-Service (RaaS) betrieben wird. Sie ist vor allem für ihre ausgefeilten Tools, Erpressungsmethoden und hochgradig gefährlichen Angriffe bekannt. In diesem Angriffsszenario verschaffte sich das MITRE-Team über kompromittierte Zugangsdaten Zugriff und implementierte schließlich ein Exfiltrationstool und Ransomware, um virtuelle Maschinen zu stoppen und Dateien zu exfiltrieren und zu verschlüsseln.

- 8 Schritte | 40 Teilschritte | Windows und Linux

- Sophos XDR erkannte 100 % der Teilschritte in diesem Szenario und erzielte eine vollständige „Technik“-Abdeckung

- Sophos XDR generierte für alle 80 Angreifer-Aktivitäten (Teilschritte) in der Evaluierung Warnmeldungen und erzielte eine „Analytic Coverage“ bei 79 von 80 Teilschritten.

Die für einen Teilschritt im DVRK-Angriffsszenario (macOS) generierte Warnmeldung erreichte basierend auf den MITRE-Definitionen für Erkennungskategorien nicht die „Analytic Coverage“-Erkennungsstufe.

Warum wir an MITRE ATT&CK® Evaluations teilnehmen

Die MITRE ATT&CK® Evaluations gehören zu den weltweit angesehensten unabhängigen Sicherheitstests. Sophos hat sich verpflichtet, gemeinsam mit einigen der besten Sicherheitsanbieter der Branche an diesen Evaluierungen teilzunehmen. Wir sind eine Gemeinschaft, die in vereinter Front gegen einen gemeinsamen Feind kämpft. Dank dieser Bewertungen werden wir individuell und kollektiv besser. Davon profitieren insbesondere auch die Unternehmen, die wir schützen.

19 EDR/XDR‑Sicherheitsanbieter nahmen an dieser Evaluierung teil:

Weitere MITRE ATT&CK® Evaluations

Sophos nimmt an ATT&CK® Evaluations für Enterprise-Lösungen und Managed Services teil und erzielt konstant beeindruckende Ergebnisse, die unsere Position als branchenführender Cybersecurity-Anbieter bestätigen.

Marktführender Anbieter von Detection- und Response-Lösungen

Sophos wurde 2024 zum 15. Mal in Folge als ein Leader im Gartner Magic Quadrant for Endpoint Protection Platforms ausgezeichnet

Sophos ist auch weiterhin der einzige Anbieter, der in den aktuellen Reports von G2 in den Kategorien Endpoint, Firewall, MDR, XDR und EDR als ein Leader ausgezeichnet wird

Sophos platziert als Gartner® Peer Insights™ Customers’ Choice 2024 für Endpoint Protection und Managed Detection and Response

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)