Sophos destaca en las evaluaciones MITRE ATT&CK® 2024: Gran empresa

Las evaluaciones MITRE ATT&CK® ayudan a las organizaciones a entender mejor la eficacia con que las soluciones EDR y XDR pueden proteger frente a los ataques sofisticados de varias fases. En la última evaluación, Sophos XDR consiguió lo siguiente:

- Las valoraciones más altas posible ("Técnica") para el 100 % de las actividades de adversarios en escenarios de ataques de ransomware en Windows y Linux

- Las valoraciones más altas posible para 78 de 80 actividades de adversarios en total en los tres escenarios exhaustivos

Evaluaciones MITRE ATT&CK® 2024: Grandes empresas (6.ª ronda)

Las evaluaciones MITRE ATT&CK® se encuentran entre las pruebas de seguridad independientes más respetadas del mundo. Estas pruebas emulan las tácticas, las técnicas y los procedimientos (TTP) que utilizan los grupos de adversarios reales y evalúan la capacidad de cada proveedor participante para detectar, analizar y describir amenazas, con resultados que se ajustan al lenguaje y la estructura de la plataforma MITRE ATT&CK®.

La 6.ª ronda se centró en comportamientos inspirados por tres grupos de amenazas conocidos:

- República Popular Democrática de Corea (RPDC)

La evaluación emuló comportamientos de adversarios de la RPDC dirigidos contra macOS a través de operaciones de varias fases, como el aumento de privilegios y el robo de credenciales.

- Ransomware (CL0P y LockBit)

La evaluación emuló comportamientos frecuentes en las campañas que utilizan el ransomware CL0P y LockBit, como el uso indebido de herramientas legítimas y la desactivación de servicios críticos.

Resultados de la evaluación

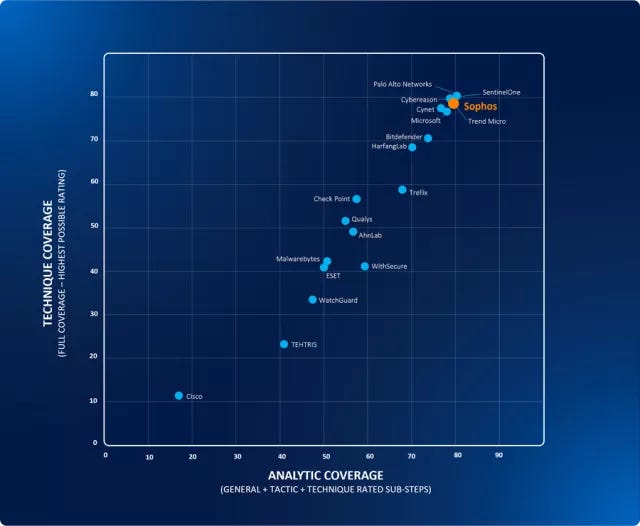

Sophos alcanzó una cobertura de nivel de "técnica" completa, la valoración más alta posible, para 78 de 80 actividades de adversarios (subpasos) en tres escenarios de ataque exhaustivos.

Escenarios de ataque de la evaluación

La evaluación comprende 80 eventos de adversarios (subpasos) en tres escenarios de ataque.

Escenario de ataque 1: RPDC (macOS)

Corea del Norte se ha convertido en una enorme ciberamenaza y, al ampliar su ámbito de actuación a macOS, ha conseguido la capacidad de atacar sistemas adicionales de alto valor e infiltrarse en ellos. En este escenario de ataque, el equipo de MITRE utilizó una puerta trasera de un ataque a la cadena de suministro, seguido de persistencia, detección y acceso a credenciales, lo que resultó en la recopilación y la exfiltración de información del sistema y archivos de llaveros de macOS.

- 4 pasos | 21 subpasos | solo macOS

- Sophos XDR detectó y proporcionó una completa "cobertura analítica" para 20 de 21 (95%1) subpasos en este escenario

- Se asignó la categorización de nivel de "técnica" — la valoración más alta posible — a 19 de los subpasos

Escenario de ataque 2: Ransomware CL0P (Windows)

CL0P es una familia de ransomware activa desde al menos 2019 y afiliada al ciberdelincuente TA505 (también conocido como Snakefly) que se cree que es operada por grupos de habla rusa. En este escenario de ataque, el equipo de MITRE se sirvió de técnicas de evasión, persistencia y una carga en memoria para realizar la detección y la exfiltración antes de ejecutar el ransomware.

- 4 pasos | 19 subpasos | solo Windows

- Sophos XDR detectó y proporcionó una cobertura de nivel de "técnica" completa para el 100% de los subpasos

Escenario de ataque 3: Ransomware LockBit

(Windows y Linux)

LockBit, que opera como ransomware como servicio (RaaS), es una conocida variante de ransomware que se ha hecho tristemente famosa por sus sofisticadas herramientas, métodos de extorsión y ataques de alta gravedad. En este escenario de ataque, el equipo de MITRE obtuvo acceso utilizando credenciales vulneradas y, en última instancia, desplegó una herramienta de exfiltración y ransomware para detener equipos virtuales y exfiltrar y cifrar archivos.

- 8 pasos | 40 subpasos | Windows y Linux

- Sophos XDR detectó y proporcionó una cobertura de nivel de "técnica" completa para el 100% de los subpasos

- Sophos XDR generó alertas para las 80 actividades de adversarios (subpasos) de la evaluación y consiguió una valoración de "cobertura analítica" para 79 de los 80 subpasos.

La alerta generada para un subpaso del escenario de ataque RPDC (macOS) no alcanzó el nivel de detección de "cobertura analítica" según las definiciones de las categorías de detección de MITRE.

Por qué participamos en las evaluaciones MITRE ATT&CK®

Las evaluaciones MITRE ATT&CK® se encuentran entre las pruebas de seguridad independientes más respetadas del mundo. Sophos se compromete a participar en estas evaluaciones junto con algunos de los mejores proveedores de soluciones de seguridad del sector. Formamos una comunidad y debemos unirnos frente a un enemigo común. Estas evaluaciones nos ayudan a mejorar, tanto individualmente como colectivamente, para el beneficio de las organizaciones a las que defendemos.

En esta evaluación participaron 19 proveedores de seguridad EDR/XDR:

Otras evaluaciones MITRE ATT&CK®

Sophos participa en evaluaciones ATT&CK® tanto para soluciones empresariales como para servicios gestionados, y obtiene sistemáticamente resultados excepcionales que validan nuestra posición como proveedor de ciberseguridad líder en el sector.

- Evaluaciones MITRE ATT&CK® 2024 para servicios gestionados (2.ª ronda: menuPass + ALPHV BlackCat)

- Evaluaciones MITRE ATT&CK® 2023 para grandes empresas (5.ª ronda: Turla)

- Evaluaciones MITRE ATT&CK® 2022 para servicios gestionados (1.ª ronda: OilRig)

Líder del sector en soluciones de detección y respuesta

Sophos es nombrado líder en el Magic Quadrant de Gartner 2024 de plataformas de protección de endpoints por 15.ª vez consecutiva

Sophos es el único proveedor nombrado Líder para Endpoint, Firewall, MDR, XDR y EDR en los informes Grid de otoño de 2024 de G2

Sophos recibe la distinción Gartner® Peer Insights™ Customers’ Choice 2024 para protección de endpoints y detección y respuesta gestionadas

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)