Sophos excelle dans le rapport 2024 MITRE ATT&CK® Evaluations : Enterprise

Les évaluations MITRE ATT&CK® sont conçues pour aider les organisations à mieux comprendre comment les solutions EDR (Endpoint Detection and Response) et XDR (Extended Detection and Response) peuvent les aider à se défendre contre les attaques sophistiquées et multi-étapes. Lors de cette nouvelle évaluation, Sophos XDR a obtenu les résultats suivants :

- Les notes les plus élevées possibles (« Technique ») pour 100 % des activités d’adversaire avec les scénarios d’attaque de ransomware Windows et Linux.

- Les notes les plus élevées possibles (« Technique ») pour 78 activités d’adversaire sur un total de 80 avec les trois scénarios complets.

2024 MITRE ATT&CK® Evaluations : Enterprise (Round 6)

Les évaluations MITRE ATT&CK® font partie des tests de sécurité indépendants les plus respectés au monde. Elles reproduisent les tactiques, techniques et procédures (TTP) utilisées par des groupes d’adversaires agissant dans le monde réel et évaluent la capacité de chaque éditeur participant à détecter, analyser et décrire les menaces, avec des résultats alignés sur le langage et la structure du Framework MITRE ATT&CK®.

La 6e série (Round 6) se concentrait sur les comportements inspirés par trois groupes malveillants connus :

- Democratic People’s Republic of Korea (DPRK)

L’évaluation a imité les comportements des adversaires DPRK ciblant macOS via des opérations en plusieurs étapes, notamment l’élévation des privilèges et le vol d’identifiants.

- Les ransomwares CL0P et LockBit

L’évaluation a simulé les comportements courants observés dans les campagnes utilisant les ransomwares CL0P et LockBit et ciblant les plateformes Windows et Linux, notamment l’abus d’outils légitimes et la désactivation de services critiques.

Résultats de l’évaluation

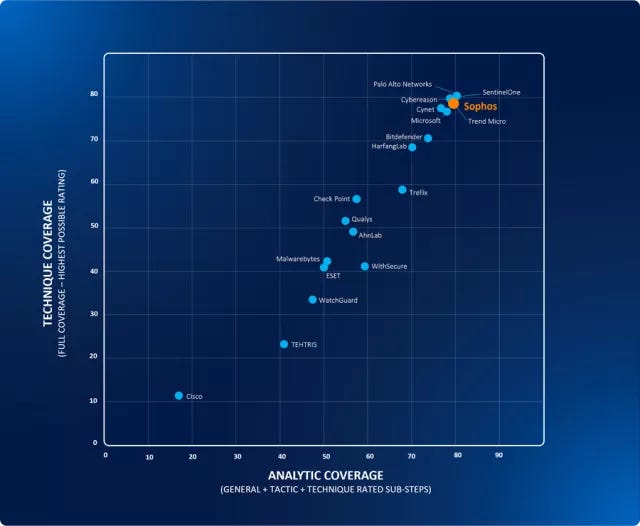

Sophos a atteint un niveau de couverture ‘technique’ complète — la note la plus élevée possible — pour 78 des 80 activités d’adversaire (sous-étapes) dans trois scénarios d’attaque complets.

Scénarios d’attaque de l’évaluation

L’évaluation comprenait 80 événements adverses (sous-étapes) dans trois scénarios d’attaque.

Scénario d’attaque no 1 : DPRK (macOS)

La Corée du Nord est devenue une redoutable cybermenace et, en élargissant son champ d’action à macOS, elle a acquis la capacité de cibler et d’infiltrer d’autres systèmes de grande valeur. Dans ce scénario d’attaque, l’équipe MITRE a utilisé une backdoor provenant d’une attaque de la supply chain, suivie d’une persistance, d’une détection et d’un accès aux identifiants, entraînant la collecte et l’exfiltration d’informations système et de fichiers de trousseau (keychain) macOS.

- 4 étapes | 21 sous-étapes | macOS uniquement

- Sophos XDR a détecté et fourni une riche couverture ‘analytique’ pour 20 des 21 sous-étapes (95 %1) dans ce scénario

- 19 sous-étapes ont été classées au niveau ‘Technique’ — la note la plus élevée possible

Scénario d’attaque no 2 : Ransomware CL0P (Windows)

Actif depuis au moins 2019, CL0P est une famille de ransomware affiliée à l’acteur malveillant cybercriminel TA505 (également connu sous le nom de Snakefly) et est largement considérée comme étant exploitée par des groupes russophones. Dans ce scénario d’attaque, l’équipe MITRE a utilisé des techniques d’évasion, la persistance et une charge virale en mémoire (in-memory) pour effectuer la découverte et l’exfiltration avant d’exécuter le ransomware.

- 4 étapes | 19 sous-étapes | Windows uniquement

- Sophos XDR a détecté et fourni une couverture complète de niveau ‘technique’ (la note la plus élevée possible) pour 100 % des sous-étapes

Scénario d’attaque no 3 : Ransomware LockBit

(Windows et Linux)

Fonctionnant sur la base d’un Ransomware-as-a-Service (RaaS), LockBit est une variante de ransomware notoire qui est devenue célèbre pour ses outils sophistiqués, ses méthodes d’extorsion et ses attaques de haute dangerosité. Dans ce scénario d’attaque, l’équipe MITRE a obtenu l’accès en utilisant des identifiants compromis, déployant finalement un outil d’exfiltration et un ransomware pour stopper les machines virtuelles et exfiltrer et chiffrer les fichiers.

- 8 étapes | 40 sous-étapes | Windows et Linux

- Sophos XDR a détecté et fourni une couverture complète de niveau ‘technique’ pour 100 % des sous-étapes

- Sophos XDR a généré des alertes pour l’ensemble des 80 activités d’adversaire (sous-étapes) de l’évaluation et a obtenu une note de « couverture analytique » pour 79 des 80 sous-étapes.

L’alerte générée pour une sous-étape dans le scénario d’attaque DPRK (macOS) n’a pas atteint un niveau de détection de « couverture analytique » basé sur les définitions des catégories de détection de MITRE.

Pourquoi nous participons aux évaluations MITRE ATT&CK®

Les évaluations MITRE ATT&CK comptent parmi les tests de sécurité indépendants les plus respectés au monde. Sophos s’engage à participer à ces évaluations aux côtés de certains des meilleurs éditeurs de sécurité du secteur. En tant que communauté, nous sommes unis contre un ennemi commun. Ces évaluations contribuent à nous rendre meilleurs, individuellement et collectivement, pour encore mieux protéger les organisations que nous accompagnons.

19 éditeurs de solutions EDR/XDR ont participé à cette évaluation :

Autres évaluations MITRE ATT&CK®

Sophos participe aux évaluations MITRE ATT&CK® dans les catégories ‘Enterprise’ et ‘Managed Services’, obtenant régulièrement des résultats impressionnants qui confirment notre position de leader dans le domaine de la cybersécurité.

- 2024 MITRE ATT&CK® Evaluations for Managed Services (Round 2 : menuPass + ALPHV BlackCat)

- 2023 MITRE ATT&CK® Evaluations for Enterprise (Round 5 : Turla)

- 2022 MITRE ATT&CK® Evaluations for Managed Services (Round 1 : OilRig)

Un leader sur le marché des solutions de détection et de réponse

Sophos est un Leader dans le Magic Quadrant 2024 de Gartner dans la catégorie Endpoint Protection Platforms pour la 15e fois consécutive.

Sophos est le seul éditeur nommé Leader dans les catégories Endpoint, Firewall, MDR, XDR et EDR dans les rapports Fall 2024 de G2.

Sophos est un ‘Customer’s Choice’ 2024 de Gartner Peer Insights™ dans les catégories Endpoint Protection Platforms et Managed Detection and Response

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)