** 本記事は、Cyberthreats during Russian-Ukrainian tensions: what can we learn from history to be prepared? の翻訳です。最新の情報は英語記事をご覧ください。**

ロシア軍がウクライナとの国境に集結し、分散型サービス拒否 (DDoS) 攻撃によってウクライナ政府の Web サイトや金融サービスプロバイダーの業務に散発的な支障が発生する中、サイバー紛争に対する備えに注目が集まっています。

すべての組織は、あらゆる方向からの攻撃に常に備えておく必要がありますが、攻撃リスクが高まったときに何に注意すべきかを知っておくことが重要です。そこで筆者は、サイバー世界におけるロシアの (またはロシアだと疑われている) 活動の歴史を振り返り、今後どのような活動が予想され、企業はどのように備えるべきかを評価することにしました。

大きな影響を与えた DoS 攻撃

最も古い活動は 2007 年 4 月 26 日のことです。エストニア政府が、ソ連がエストニアをナチスから解放したこと記念する像を目立たない場所に移動しました。この行為はエストニア国内のロシア系の人々の怒りを買い、ロシア政府との関係を不安定にしました。その直後、街頭での暴動、モスクワのエストニア大使館前での抗議行動、エストニア政府や金融サービスの Web サイトに対する深刻な DDoS 攻撃が繰り返し実行されました。

像が移動された直後、すぐに使用できる DDoS ツールや、DDoS 攻撃への参加手順がロシア語のフォーラムに掲載されていました。これらの DDoS 攻撃が標的としていたのは、大統領、国会、警察、政党、主要メディアの Web サイトでした。

仲間である「ロシアの愛国者」にエストニアを罰するよう呼びかけてはいましたが、ツールや標的リストが準備されていたことから、ゼロから立ち上げられた草の根運動だったとは考えられません。後に Anonymous が Wikileaks を守る目的で、Low Orbit Ion Cannon (LOIC) と呼ばれるツールを使ってこれと同じ戦術を展開しています。

2007 年 5 月 4 日、攻撃はさらに激化し、銀行を標的にした攻撃も開始されました。その 7 日後の真夜中、始まった時と同じように攻撃が突然止まりました。

誰もがすぐさまロシアを非難しましたが、その性質上 DDoS 攻撃の出所を特定することはほぼ不可能です。現在では、これらの DDoS 攻撃を仕掛けたのは、スパムメール、ボットネット、医薬品アフィリエイト詐欺と関連のあるロシアの悪名高い組織犯罪グループ「Russian Business Network」(RBN) であると広く信じられています。RBN のサービスは、これらの攻撃を実行する 1 週間のために「調達」されたようです。

2008 年 7 月 19 日、ジョージアのニュースサイトや政府のサイトを標的とした新たな DDoS 攻撃が始まりました。不思議なことにこれらの攻撃は、ロシア軍が分離独立主義の南オセチアに侵攻した 2008 年 8 月 8 日に劇的に強まりました。当初はジョージアのニュースサイトと政府サイトを標的としていましたが、その後、金融機関、企業、教育期間、西側メディア、ジョージアのハッカーサイトなどにも攻撃が及びました。

エストニアへの攻撃と同様に、標的のリストとツールの使い方を紹介する Web サイトが登場しました。これらの攻撃もまた、「ジョージアの侵略から身を守ろうとする『愛国者』によるもの」であるかのように喧伝されましたが、実際の攻撃トラフィックのほとんどは、RBN の管理下にあると考えられる既知の大規模ボットネットから発信されたものでした。

デジタル改ざんとスパムメール

ジョージアへの攻撃では、Web サイトの改ざんや、ジョージア人ユーザーの受信トレイをあふれさせるためのスパムキャンペーンも行われていました。これらはすべて、ジョージアの防衛力と統治能力に対する信頼を失わせるため、そしてジョージア政府が国民や他国とコミュニケーションするのを妨害するために行われたようです。

それから 1 年も経たない 2009 年 1 月にキルギスでさらなる DDoS 攻撃が始まりました。これは、キルギス政府が自国領土内の米空軍基地の賃貸契約を更新するかどうかの意思決定プロセスに入っていた時期と偶然にも重なりました。偶然の一致なのでしょうか? この時も RBN による攻撃であるように見えましたが、デジタルに意見を「愛国者」が表明するという策略は見られませんでした。

ここで思い起こされるのが、直近の衝突である 2014 年のクリミア侵攻です。

デマと通信遮断

対ウクライナの低レベルでの情報戦は 2009 年から続いており、NATO 首脳会議やウクライナとEUの連合協定交渉など、ロシアの利益を脅かすとされるイベントと同時期に多くの攻撃が行われています。

2014 年 3 月、The New York Times 紙は、ウクライナで反政府デモが始まると同時に、マルウェア「Snake」がウクライナ首相府と複数の大使館に侵入したと報じました。また ESET は 2013 年末から 2014 年にかけて、軍事目標やメディアに対する攻撃を記録した調査報告書 (「Operation Potao Express」) を発表しています。

これまでと同様、「Cyber Berkut」と呼ばれるサイバーグループが DDoS 攻撃や Web 改ざんを実行しましたが、実害はあまりありませんでした。しかし、多くの混乱を招き、それだけでも紛争時は大きな影響が及びました。

紛争初期には、階級章を持たない幽霊部隊がクリミアの通信ネットワークとこの地域唯一のインターネット相互接続点を掌握し、情報遮断を引き起こしました。この攻撃集団は携帯電話網へのアクセスを悪用して反ロシアのデモ参加者を特定し、「加入者各位、あなたは大規模な妨害行為の参加者として登録されています」という SMS メッセージを送信しました。

クリミアの通信機能を遮断した後、ウクライナ議会の議員の携帯電話にも侵入し、侵攻に対応できないようにしました。また、『Military Cyber Affairs』に記されているように、偽情報キャンペーンが本格化しました。

「ロシアが 1 人の人物にお金を払い、複数の異なる Web ID を持たせていたケースもある。サンクトペテルブルク在住のある俳優は、3 人のブロガーとして活動して 10 個の異なるブログを運営しており、さらに他のサイトにもコメントを記入していると伝えてきた。別の人物は、12 時間ごとに 126 回ニュースやソーシャルメディアにコメントするだけのために雇われていた。」

電力供給の麻痺

2015 年 12 月 23 日、ウクライナのイワノフランキフスクの住民の約半数が突然停電に見舞われました。これは、国家の支援を受けたロシアのハッカーの仕業であったとする考え方が大勢です。最初の攻撃は、停電の半年以上前に 3 棟の配電センターの従業員たちが BlackEnergy マルウェアをインストールするマクロが組み込まれた Microsoft Office ドキュメントを開いたことから始まりました。

攻撃者は、SCADA (監視制御・データ取得システム) ネットワークへのリモートアクセス認証情報を取得し、変電所の制御を掌握してブレーカーを開くことができるようになりました。続いて、攻撃者はこれらのリモートコントロールを操作不能にし、電力復旧のためにブレーカーをリモートで閉じることができないようにしました。さらに、送電網の制御に使用されていたコンピュータを操作不能にする「ワイパー」を展開すると同時に、カスタマーサービスの機能を停止させるために電話によるサービス拒否 (TDoS) 攻撃を行って、停電を報告しようとする顧客を妨害しました。

それから約 1 年後の 2016 年 12 月 17 日、首都キーウ (キエフ) で再び停電が発生しました。偶然の一致でしょうか? そうではなさそうです。

この時のマルウェアは Industroyer/CrashOverride と呼ばれ、非常に巧妙にできていました。このマルウェアは、ネットワークをスキャンして SCADA コントローラーを検出できるモジュール式のコンポーネントで構築されており、SCADA コントローラーの言語を話すこともできます。また、システムを消去するためのワイパーコンポーネントも備えていました。この攻撃は、BlackEnergy や既知のワイパーツールである KillDisk とは関係がないように見えましたが、その背後にいるのが誰であるかは疑いようもありませんでした。

電子メールの暴露

2016 年 6 月、ヒラリー・クリントンとドナルド・トランプが大統領選で接戦を繰り広げていた最中、Guccifer 2.0 という新キャラクターが現れ、民主党全国委員会をハッキングしたと主張した後、盗んだメールを WikiLeaks に渡しました。公式にはロシアの仕業とはされていませんが、これは 2016 年の選挙期間中に他の偽情報キャンペーンと一緒に登場しており、ロシア政府が実行者であると広く信じられています。

サプライチェーン攻撃: NotPetya

ロシアのウクライナに対する執拗な攻撃は終わらず、2017 年 6 月 27 日には、現在 NotPetya と呼ばれている新たなマルウェアを放ち、攻撃を激化させました。

新種のランサムウェアを装った NotPetya は、ウクライナの会計ソフトウェアプロバイダーのサプライチェーンに侵入して展開されました。実際には、このマルウェアはランサムウェアではありませんでした。確かにコンピュータを暗号化しますが、復号化することは不可能であるため、事実上デバイスは消去され、使い物にならなくなってしまいます。

被害者はウクライナの企業だけにとどまりませんでした。このマルウェアは数時間で世界中に拡散し、そのほとんどが、不正な会計ソフトが使用されていた、ウクライナ国内で事業展開していた企業に影響を及ぼしました。

NotPetya は、全世界で少なくとも 100 億ドル (約 1 兆 1,500 億円) の被害をもたらしたと推定されています。

偽の国旗

2018 年 2 月 9 日、平昌で冬季オリンピックが開幕すると、またしても新たな攻撃が世界中で開始されました。このマルウェア攻撃によって、オリンピックネットワーク全体のドメインコントローラーがすべて無効化され、Wi-Fi からチケットゲートまであらゆるものが正常に動作しなくなりました。奇跡的に、IT 担当チームはネットワークを分離し、システムを再構築してマルウェアを除去し、翌朝にはすべてを稼働させることに成功しました。

その後、マルウェア分析を行って、誰がオリンピックネットワーク全体を攻撃し、機能停止させようとしたのかを特定することになりました。マルウェアの特定は容易ではありませんが、手がかりはいくつか残されていました。しかし、その手掛かりが無関係の第三者に罪を着せる偽の証拠である可能性もありました。

この「証拠」は北朝鮮と中国を指しているように見えましたが、北朝鮮のせいにするのはあまりにあからさまでした。最終的には、Kaspersky Lab の Igor Soumenkov 氏が、ロシア政府の直接的関与を示す決定的な証拠を発見しました。

それから数年後、2020 年末のホリデーシーズン直前に、数多くの米国連邦政府機関を含め、世界中の大中規模企業のネットワークインフラストラクチャ管理に使用されている SolarWinds Orion ソフトウェアを標的としたサプライチェーン攻撃の情報が広まりました。SolarWinds Orion ソフトウェアの更新メカニズムが乗っ取られ、バックドアが展開されていました。

この攻撃は、有名企業が被害を被ったことに加え、こっそり仕掛けられたバックドアによるアクセスによって、現代史における最も大規模で深刻を被害をもたらしたサイバースパイ攻撃の 1 つに数えられます。

米国の連邦捜査局 (FBI) 、国土安全保障省サイバーセキュリティインフラストラクチャセキュリティ庁 (CISA) 、国家情報長官室 (ODNI) 、国家安全保障局 (NSA) は共同声明を発表し、調査の結果、次のことが判明したと発表しています。

「最近発見された政府および非政府組織のネットワークに対する継続的なサイバー侵害の大部分またはすべてについて、ロシアを起源とする APT (持続的標的型攻撃) の攻撃者が関与していると考えられます。現時点では、これは情報収集のための活動であり、今後も続くと思われます。

2022 年のロシアによるサイバー紛争

2022 年、サイバー政治での緊張は再び高まり、限界点に近づいています。2022 年 1 月 13 日と 14 日、多数のウクライナ政府の Web サイトが改ざんされ、ランサムウェア攻撃を装ったマルウェアにシステムが感染しました。

これらの攻撃のいくつものコンポーネントが、過去に使用されたものと似ていました。

このマルウェアは実際にはランサムウェアではなく、NotPetya 攻撃で見られたように高度なワイパーに過ぎませんでした。

さらに、ウクライナの反体制派やポーランドのパルチザンの仕業かもしれないとほのめかす偽の証拠が数多く残されていました。

注意をそらし、混乱させ、否定し、分裂させようとするのが、今日の標準的な手口のようです。

2022 年 2 月 15 日火曜日、ウクライナ政府と軍の Web サイト、およびウクライナ最大の銀行 3 行に対して、破壊的な DDoS 攻撃が開始されました。前例のないことですが、ホワイトハウスはすでにいくつかの情報の機密指定を解除し、この攻撃の犯人がロシア連邦軍参謀本部情報総局 (GRU) であると名指ししています。

[更新 (2022-02-23)]: 2022 年 2 月 23 日 16:00 頃 (ウクライナ現地時間)、ウクライナの外務省、国防省、内務省、内閣、ウクライナ保安庁に対し、再び DDoS 攻撃が相次いで実行されました。この障害は約 2 時間続きました。攻撃者は今のところ特定されていません。ESET と Symantec は、現地時間 17:00 頃に新たなブートセクターワイパーが展開されたことを報告していますが、これはまさにこの DDoS 攻撃の真っ最中での出来事でした。金融やウクライナ政府の請負業者と関連のある企業数社が影響を受けたようです。Symantec の報告によると、ウクライナ企業のリモートオフィスと思われるラトビアとリトアニアの PC にも影響が及んでいます。

[更新 (2022-02-24)]: CNN によると、現地時間 2022 年 2 月 24 日 02:00 にウクライナ内閣および外務、インフラストラクチャ、教育などの省庁の Web サイトがアクセス不能になりました。現地時間 2022 年 2 月 24 日 06:00 には、正常に動作しているようです。

[更新 (2022-02-25)]: 2022 年 2 月 25 日までに、紛争は純粋なサイバー攻撃から地上戦へと移行しました。そして現在、紛争地域外でさらなる混乱と影響を引き起こす可能性のある非国家主体による活動が確認されています。

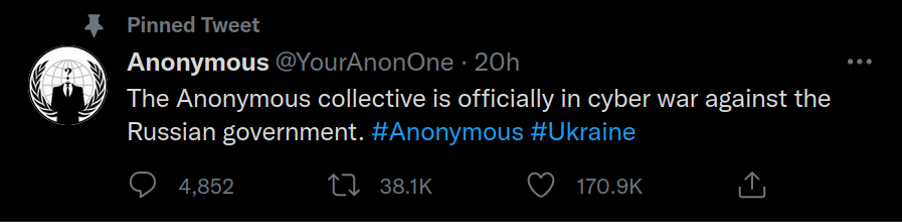

最初に、ハッカー集団「Anonymous」の Twitter アカウントが、ロシア政府に対して「サイバー戦争」を宣言しました。

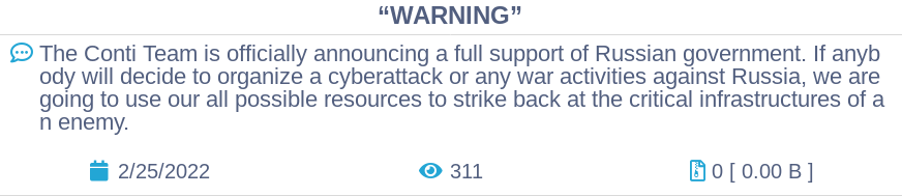

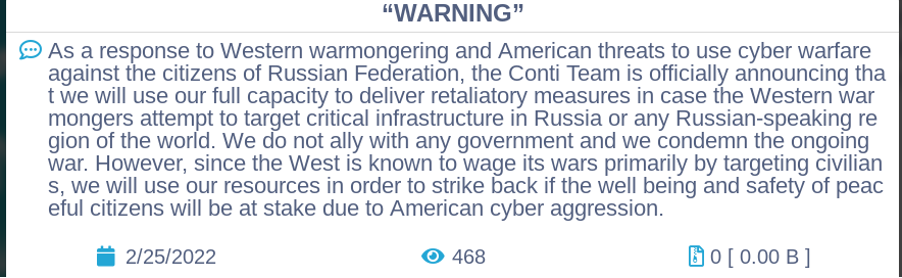

その数時間後、広く拡散しているランサムウェアグループの Conti が、「ロシア政府を全面的に支持する」と宣言するメッセージをダークウェブに投稿しました。

どちらの宣言も、この紛争に関与しているかどうかに関係なく、すべての人にとってリスクを増大させものです。どちらを向いていたとしても、自警団による攻撃は戦争をますます不透明なものにし、あらゆる人に混乱と疑念をもたらします。今後、ロシアに拠点を置く他の犯罪グループが、ウクライナの同盟国に対して攻撃を強化する可能性は高いと言えます。

2 月 25 日 20:00 (UTC) までに、Conti は、米国政府への敵対心があふれ出ていた前述の声明を削除しています。新しい声明ではトーンが少し下がっており、米国のサイバー攻撃に対してのみ「反撃」する可能性を示唆しています。

CoomingProject の名前で活動している別のグループも、「皆さん、こんにちは。これは、ロシアに対してサイバー攻撃や行為があった場合、我々はロシア政府を支援するというメッセージです。」という同様の文章を投稿したと言われています。 このグループのサイトは現在オフラインになっており、この投稿は確認できませんでした。

[更新 (2022-02-26 & 2022-02-27)]: 2 月 26 日と 27 日の週末には、さまざまな出来事がありました。

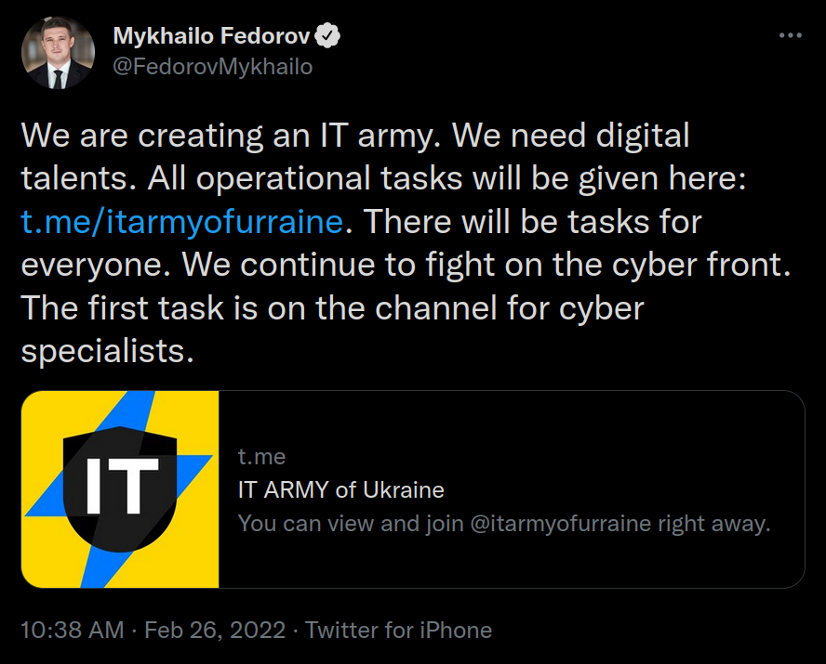

2 月 26 日 (土) の午後、ウクライナの副首相でデジタル変革担当大臣の Mykhallo Federov 氏が下記のツイートを投稿して、ロシアがウクライナに対して行ったとされるハッキング攻撃への報復としてウクライナが行うロシア資産に対する攻撃を支援するよう、サイバースキルを持つ人々に仮想 IT 軍への参加を要請しました。あるメッセージプラットフォームでの「IT 軍」の投稿には、攻撃対象となる 31 のターゲットのリストが含まれていました。

ウクライナを支援したい人は多いとは思いますが、このような方法での支援はするべきではありません。直接的に国家のために働いている人でない限り、重大な犯罪を犯す可能性が高いためです。

さらに、ウクライナとルーマニアの国境にいるサイバーセキュリティの研究者からの報告によると、ウクライナの国境管理システムが、避難する人々の出国を妨害するワイパーマルウェアによる攻撃を受けました。

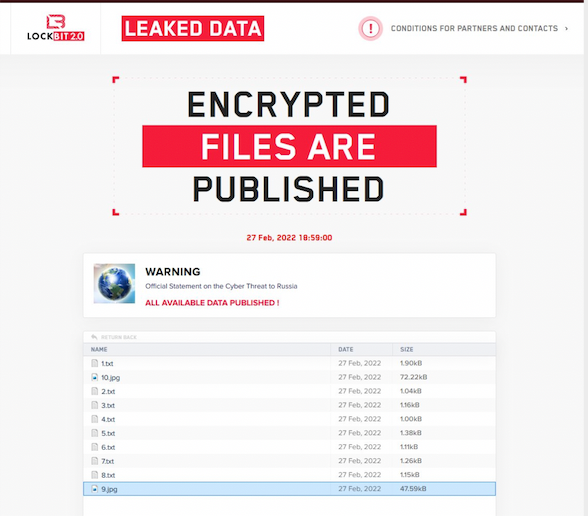

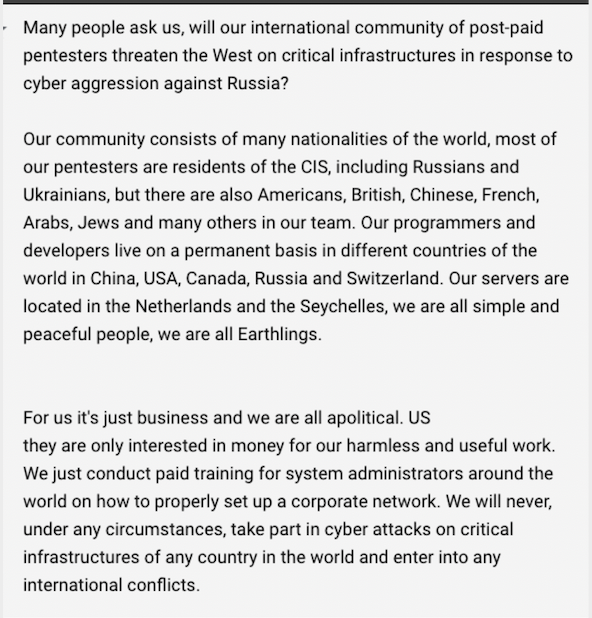

また、別のランサムウェア集団が、この紛争に関する公式声明を発表しました。Lockbit 2.0 は、どの国の重要インフラも決して攻撃しないし、どちらの側にもつかないとするメッセージをダークウェブに投稿しています。自分たちは「料金前払い制のペネトレーションテスター」グループにすぎず、単にビジネスのためにやっているのであり、「我々は企業ネットワークを適切に設定する方法について、世界中のシステム管理者に有償トレーニングを提供しているだけ」だと述べています。

この声明は、地球の JPEG 画像 2 枚とともに 8 か国語で投稿されていました。

サイバー戦争でのロシアの手口

今後何が起きるのでしょうか。このまま事態がエスカレートするかどうかにかかわらず、サイバー作戦が続くことは間違いありません。ウクライナは 2014 年に親ロシア派のヴィクトル・ヤヌコヴィッチ大統領が退陣して以来、程度の差こそあれ攻撃にさらされ続けています。

ロシアが 2010 年に発表した「ロシア連邦の軍事ドクトリン」には次のように書かれています。

「軍事力を行使せずに政治的目的を達成し、その後、軍事力の行使に対する国際社会の好意的な反応を形成するために、情報戦の手段を事前に実施すること。」

これは、紛争以前の行動が継続していることを示しています。また、DDoS 攻撃は武力行使が差し迫っていることの兆候と考えられます。

ロシア政府は情報戦によって、ウクライナなどの攻撃対象における行動への世界の反応をコントロールしようとしています。

偽の証拠、デマ、通信妨害、ソーシャルメディア操作などはすべて、ロシアによる情報戦の重要な構成要素です。ロシアは地上やその他の場所での活動を恒久的に隠蔽する必要はありません。同時進行している他の作戦が目的を達成できるよう、遅延、混乱、矛盾を引き起こす必要があるだけです。

備えて守る

興味深いことに、米国と英国は偽情報キャンペーンの一部を未然に阻止しようとしており、その効果が限定的になる可能性があります。しかし、攻撃者が攻撃をやめると考えるべきではありません。私たちは準備と警戒を怠らないようにする必要があります。

たとえば、ウクライナ周辺国の企業・組織は、ウクライナ国内で直接活動していなかったとしても、サイバー攻撃に巻き込まれることを覚悟しておく必要があります。これまでの攻撃やデマは、(たとえ巻き添えであっても) エストニアやポーランドなど、国境を接する国々へと伝わっています。

グローバルな視点で見ると、ロシア国内のさまざまな「愛国的」フリーランサー、つまりランサムウェア攻撃者、フィッシングメール作成者、ボットネットオペレーターたちが、祖国に敵対的なターゲットに対して通常よりもさらに熱心に攻撃してくることが予想されます。

ロシアが NATO 加盟国を直接攻撃して条約第5条 (集団的自衛権) を発動させるリスクを負う可能性は低いとはいえ、ロシア連邦とそのパートナーである独立国家共同体 (CIS) の攻撃者を抑制しようとしている、というロシアが最近見せているジェスチャーはおそらく終わりを迎え、代わりに脅威が増大することが予想されます。

多層防御型のセキュリティは、平時に目標とすべきことですが、攻撃の頻度と深刻さが増すことが予想される場合は特に重要です。今後デマやプロパガンダが大量に出回るでしょうが、繰り返される紛争の活発化と停滞に伴って、また紛争がいつ終わってもいいように、アンテナを張り巡らし、防御を固め、ネットワーク上に異常がないかを監視しておかなければなりません。なぜなら、ロシアとウクライナの紛争を要因とするサイバー攻撃の証拠が表面化するまでに数か月かかるかもしれないからです。

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)