** 本記事は、Putting the dampener on tamperers の翻訳です。最新の情報は英語記事をご覧ください。**

エンドポイントに侵入した多くの攻撃者にとって、目的達成 (ランサムウェアの展開、マルウェアのインストール、データへのアクセス、さらなる攻撃の開始など) を阻む唯一の障害は EDR ソリューションです。

そのため、攻撃者は常にセキュリティ製品を無効にする方法を探しています。必要に応じて権限を昇格させてプロセスやサービスを停止させたり、EDR キラーを実行したりするなど、多くの手法を駆使します。

カーネルモードドライバーによって強制実行されるタンパープロテクション (攻撃者によるセキュリティ製品への干渉を阻止するように設計された機能) はあらゆるセキュリティスイートにとって重要な部分であり、ソフォスを含む多くのベンダーが何らかの形でこの機能を開発しています。

カーネルドライバーおよびコンテンツアップデートアーキテクチャに関する透明性を提供するためのこれまでの取り組みや、CISA によるセキュアバイデザインの取り組みに沿って、ソフォスの改ざん防止機能とその仕組みについて簡単にご説明します。

タンパープロテクションの機能

その名前の通り、ソフォスの Tamper Protection (リンク先: 英語) は、不正なユーザーまたはマルウェアによるソフォス製品の操作を防止するように設計されています。これは、ソフォスの主な役割である OS とそのアプリケーションの保護、ひいてはユーザーの保護に追加される、重要な保護機能です。

Tamper Protection はデフォルトでオンになっています。ソフォスは「デフォルトで安全」な設計を目指しており、タンパープロテクションも例外ではありません。権限のあるユーザーはこの機能をオフにできますが、ローカルのソフォス設定を変更したり、既存のソフォス製品をアンインストールしたりする必要がある場合にのみオフにすることをお勧めします。セキュアなデフォルト設定は重要な設計原則です。というのも、すべての組織が環境を厳重に管理する時間や専門知識を持っているわけではなく、それが攻撃者に機会を与えることになるためです。

Tamper Protection を無効にできるのは Sophos Central の管理者のみであり、無効化には Central によって自動生成され、適切なセキュリティロールと多要素認証 (MFA、パスキーや認証アプリなど) を持つ認証ユーザーのみがアクセス可能なパスワードが必要です。設計上、ローカルまたはドメインの管理者は、Sophos Central の管理者であるか、デバイス固有の改ざん防止用パスワードを持っていない限り、この設定を上書きしたり、改ざん防止機能をオフにしたりすることはできません。

Tamper Protection や脅威防御ポリシーの変更は、日常的な IT 管理に使用されるアカウントとは別のアカウントで行うべきだ、とソフォスは考えます。ソフォスは、役割に基づく管理をサポートし、日常的な IT 業務と重要なセキュリティ管理の分離を可能にしています。

Tamper Protection は、以下のことを防ぎます。

- リアルタイムスキャン、不審な行動の監視、Web 保護、Sophos Live Protection などのデバイス上での脅威防御設定の変更

- タンパープロテクションの無効化

- ソフォスエージェントソフトウェアのアンインストール

- ソフォスエージェントソフトウェアの再インストール

- ソフォスのプロセスの停止

- ソフォスのサービスの停止

- ソフォスサービスの設定変更

- ソフォスのファイルやフォルダの削除または変更

- ソフォスのレジストリキーの削除または変更

防御の穴を塞ぐ

ソフォスは、攻撃者がセキュリティ製品を妨害する新たな手段を常に模索していることを認識しています。たとえば、アップデートや再インストールによって保護機能が一時的に無効化になることがあり、その隙を突いて攻撃者が侵入し、改ざん防止システムを無効化しようとする可能性があります。エンドポイントプロテクション、脅威エンジン、MDR サービスに対するソフォスの統合的なアプローチにより、ソフォスは最新の攻撃の全容を把握し、得た知見を直接開発にフィードバックしています。

さらに、すべてのサービスにおいて、アップデートのメカニズムや Tamper Protection を含め、「セキュリティバイデザイン」を目標としています。そのため、たとえば以下のような方針を採用しています。

- エンドポイントのインストールやアップデートには、意図的に MSI を使用していません。Sophos Endpoint powered by Intercept X はその代わりに、保護の中断を防止する独自のアップデートシステムを使用しています。

- 前述の通り、Tamper Protection はデフォルトでオンになっており、アップデート、アップグレード、ダウングレード中も有効なままです。その保護範囲は、プロセス、サービス、ソフトウェアコンポーネント、設定ファイル、レジストリキー、および不正なアンインストールと再インストールに及びます。

- コンポーネントのアップデートは並行して行われ、既存のコンポーネントが引き継ぎ完了まで処理を担当するため、アップデート中も、プロテクションの空白時間は一切発生しません。コアドライバーとサービスは再起動時にのみアップグレードされるため、実行時の改ざんリスクが排除されます。

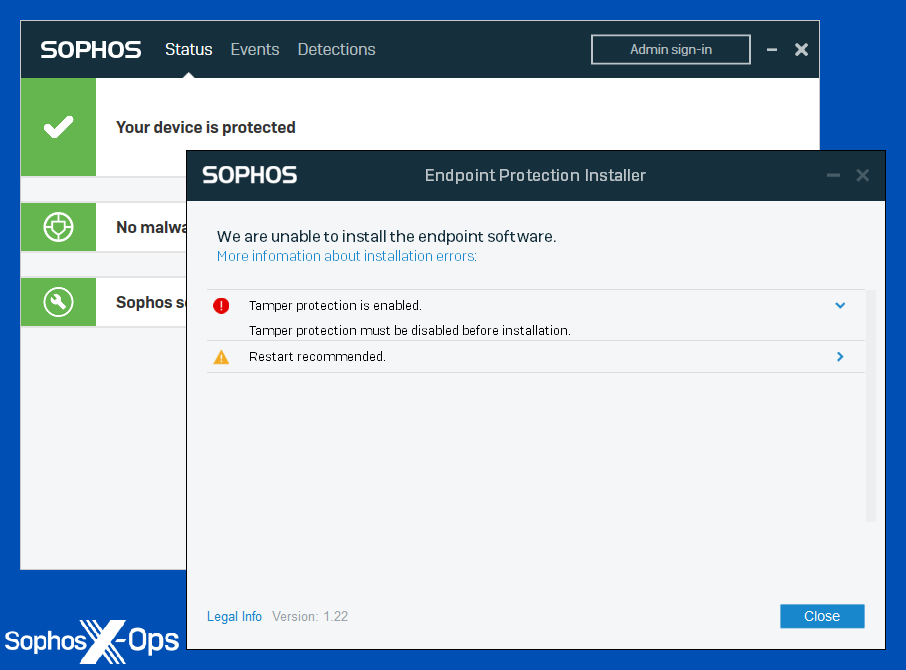

図 1: Sophos Tamper Protection は、不正なアップグレード/ダウングレードを防止します。ソフォスのインストーラーも例外ではありません。

しかし、ソフォスの防御が完璧だとは決して考えていません。ソフォスは 2017 年 12 月から外部のバグ報奨金プログラムに参加しており、社内のエンジニアリングレビュー、社外のレッドチーム、 実環境の脅威インテリジェンスを通じて、定期的に Tamper Protection をテストしています。これはセキュリティ投資の一環であり、実際の攻撃者が悪用し得るシステムの部分を絶えず改善しています。

結論

ソフォスの目標は、攻撃者がシステムへの完全なアクセス権を持っていたとしても、保護機能や更新機構全体が改ざんにされないようにすることです。

効果的な改ざん対策のためには、攻撃者が管理者権限を持ち、セキュリティ製品の仕組みを理解し、予測可能な隙を突いて悪用することを想定する必要があります。Sophos Endpoint は、一時的な例外や障害後の復旧に頼らずとも、こうした攻撃に対抗できるように設計されています。エンドポイントプロテクションは、アップデートを含むすべての操作を通じて有効なままです。システムの完全性が導入の利便性よりも優先されるという、ソフォスの広範なセキュアバイデザインアプローチを表しています。

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)