** 本記事は、Shared secret: EDR killer in the kill chain の翻訳です。最新の情報は英語記事をご覧ください。**

今日の多段階攻撃では、検知されずに攻撃活動を行うためにエンドポイントセキュリティソリューションを無力化することが攻撃プロセスにおける重要な段階です。2022 年以降、感染したシステム上の EDR システムを無効にするよう設計されたマルウェアがますます巧妙になっています。

これらのツールの一部はランサムウェアグループによって開発されています。一方、流出した Black Basta グループのチャットログで示されたように、中には地下マーケットプレイスで購入されたものもあります。多くの場合、HeartCrypt のようなサービスとしてのパッカーが、ツールの難読化に使用されています。

EDRKillShifter が RansomHub グループによって作成されましたが、後に新しいツールに取って代わられました。このツールについては本記事で詳述します。さらに、本記事で説明する異なるビルドのツールを使用した、ランサムウェアグループ間のツールの共有と技術的知識の移転の証拠についても見ていきます。

AV キラー

まず、HeartCrypt でパックされた数千件のペイロードの中から見つかった特定のペイロードである AV キラーツールに焦点を当てます。いくつかの事例では、ランサムウェア攻撃の進行中のこのツールが検知されました。他の防御者、特に Cylerian も、図 1 に示すように、このツールの痕跡を確認しています。2024 年 1 月の Palo Alto Networks の投稿で詳述されている、初期バージョンの可能性がある痕跡も確認されています。

図 1: Cylerian が、問題のツールに起因する活動を指摘

ソフォスが観測したある例では EDR キラーファイル uA8s.exe (SHA-1: 2Bc75023f6a4c50b21eb54d1394a7b8417608728) が、Scooter Software の正規のユーティリティである Beyond Compare の Clipboard Compare ツールに悪意のあるコンテンツを注入することによって作成されました。(この悪用については、本記事の公開前に Scooter Software に警告し、同社はインストーラー、実行ファイル、DLL がすべてコード署名されていることを確認しました。)ローダーコードは侵入口付近に注入され、悪意のあるペイロードと追加のローダーコンポーネントはリソースとして挿入されました。実行時、ペイロードは自身をデコードします。その中身は、実際には厳重に保護された実行ファイルでした。実行ファイルに対する強力な保護機能は、ソフォスが指摘した以下の 5 つの特徴の 1 つです。

- コードが厳重に保護されている。

- ランダムな 5 文字からなるドライバーを検索する。

- ドライバーは侵害された署名書で署名されている。

- 複数のセキュリティベンダーを標的にしている。

- 標的のリストはサンプルによって異なる。

メモリダンプを解析したところ、この実行ファイルが AV キラーであり、この事例ではソフォス製品を標的にしていることが明らかになりました。

図 2: メモリダンプからの抜粋。ソフォス製品が標的となっていることを示しています。

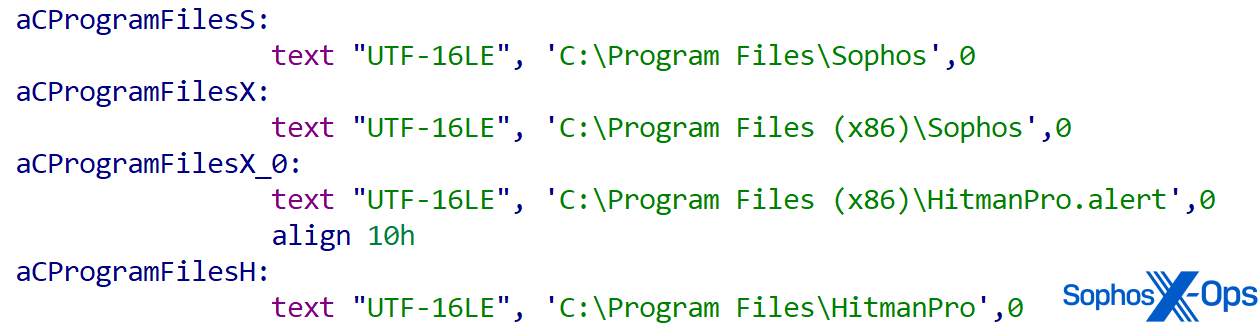

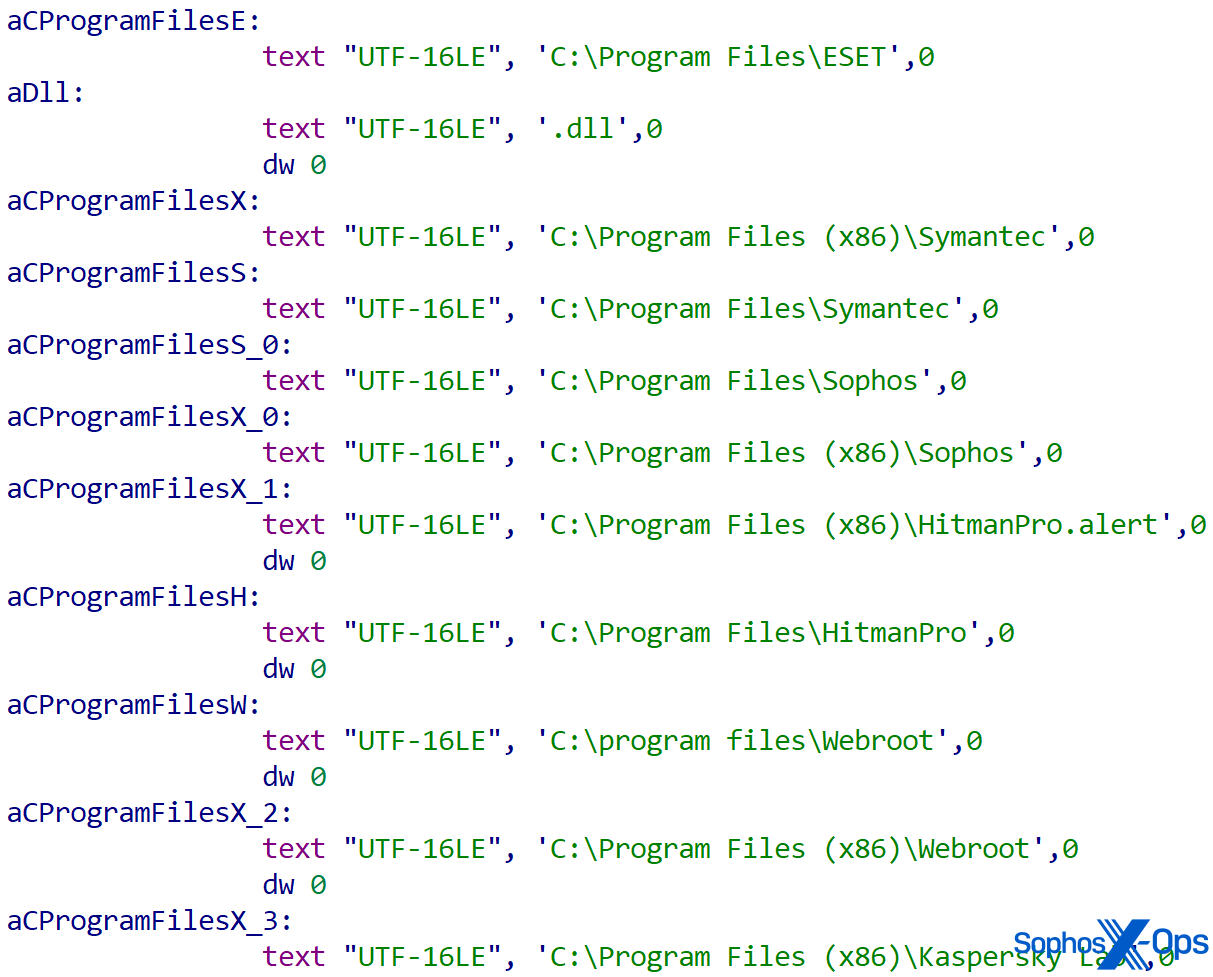

このツールには多くの異なるバージョンが存在します。実際に標的となるセキュリティ製品のリストは、バージョンによって大きく異なります。特定の 1 つか 2 つだけを標的にする場合もあれば、より大規模な標的リストを使用する場合もあります。

図 3: メモリダンプからのさらなる抜粋。ツールが標的とする他の製品を示しています。

また、MsMpEng.exe、SophosHealth.exe、SAVService.exe、sophosui.exe などのプロセスを終了しようとします。

図 4: ツールが標的とするプロセスのリスト

ソフォスは、いずれかのバージョンのキラーツールによって標的とされるセキュリティ製品のリストを作成しました。以下の通りです。

- Bitdefender

- Cylance

- ESET

- F-Secure

- Fortinet

- HitmanPro

- Kaspersky

- McAfee

- Microsoft

- SentinelOne

- Sophos

- Symantec

- Trend Micro

- Webroot

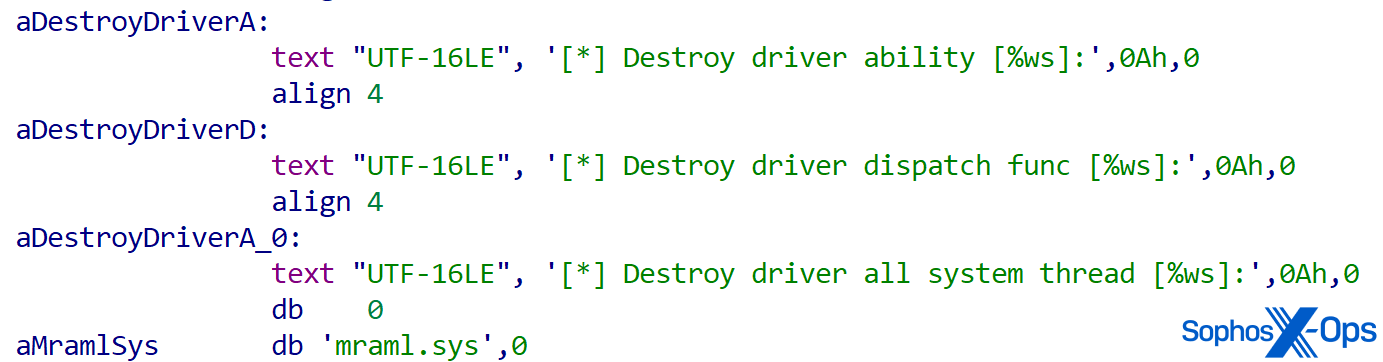

ファイルは、mraml.sys というドライバーファイルを検索します (ソフォスが観測したファイルの SHA-1 ハッシュは21a9ca6028992828c9c360d752cb033603a2fd93 でした)。このファイルを見つけると、ドライバーをロードし、標的リストにあるプロセスとサービスを終了させます。SYS ファイルの名前は実行ファイルにハードコードされています。各サンプルでランダムかつ異なっているようです。

図 5: ツール内の関数

sys ファイルが存在しない場合、実行ファイルは処理を進めず、「Failed to get device」というエラーを返しますが、mraml.exe という名前のサービスを作成します。このサービス名もドライバーファイルに依存しているようです。

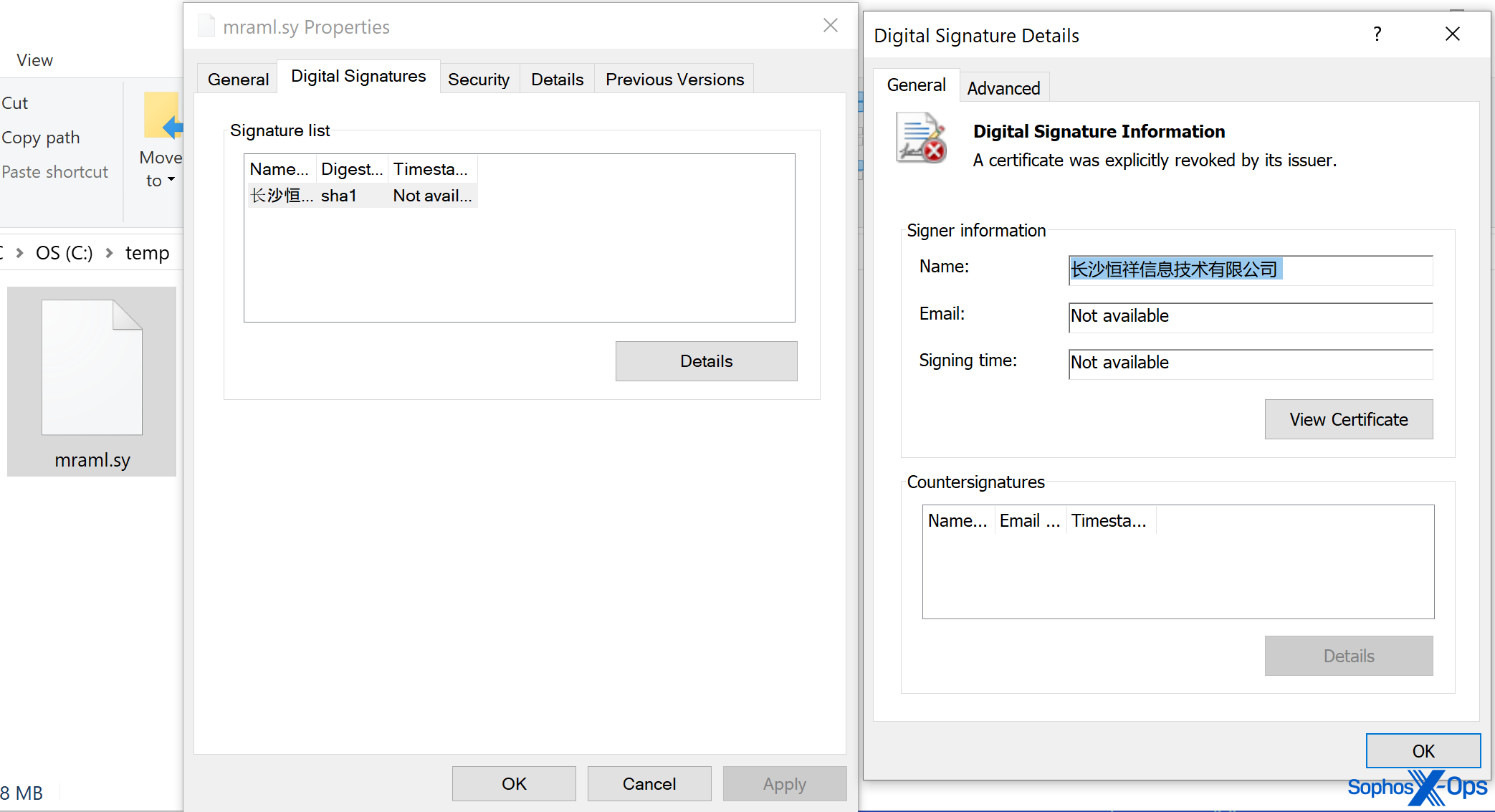

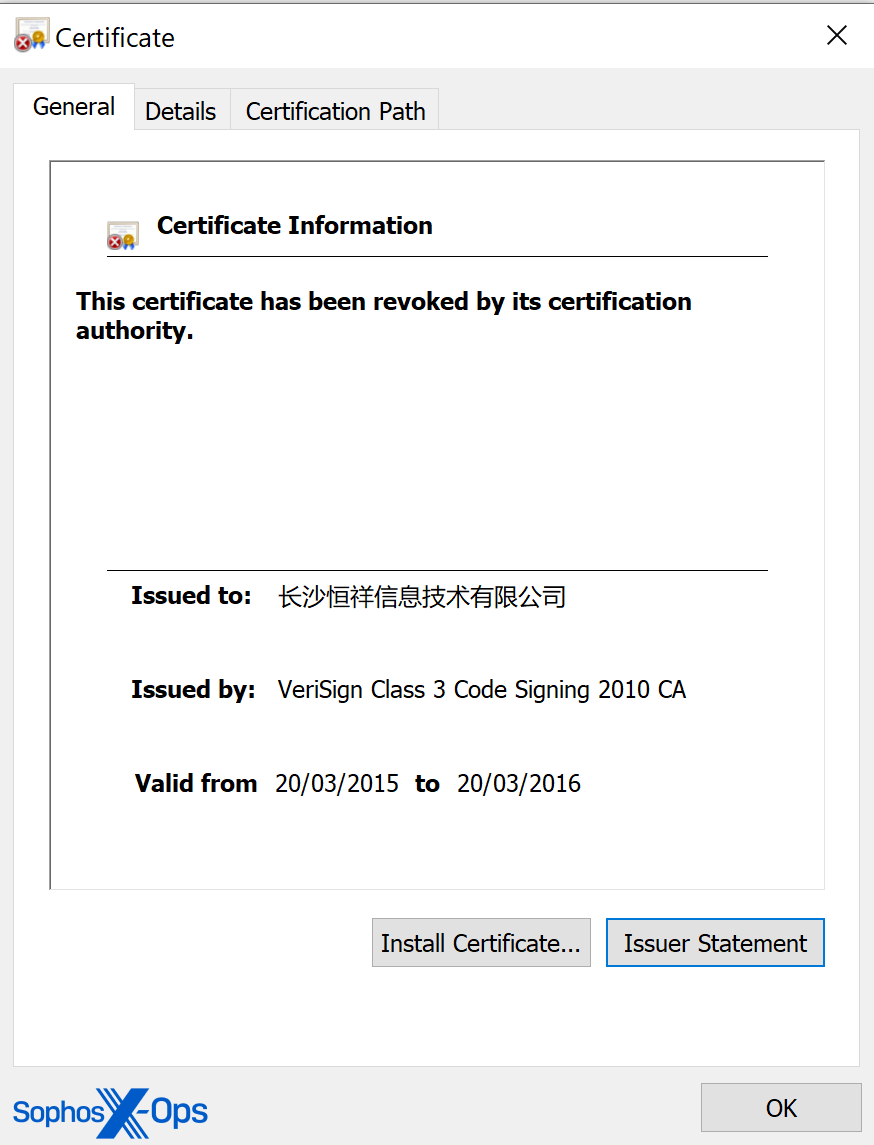

ソフォスが復旧した .sys ファイルには、偽のファイルバージョン情報が含まれていました。このファイルは CrowdStrike Falcon Sensor Driver を装っていますが、ファイルは Changsha Hengxiang Information Technology Co., Ltd. によって署名されていました。図 6 および 7 に示すように、この署名者は悪用されています。

図 6: デジタル署名の詳細。悪用されて (および失効して) いることがわかります。

図 7: 証明書は失効しており、2016 年以降は無効なままです。

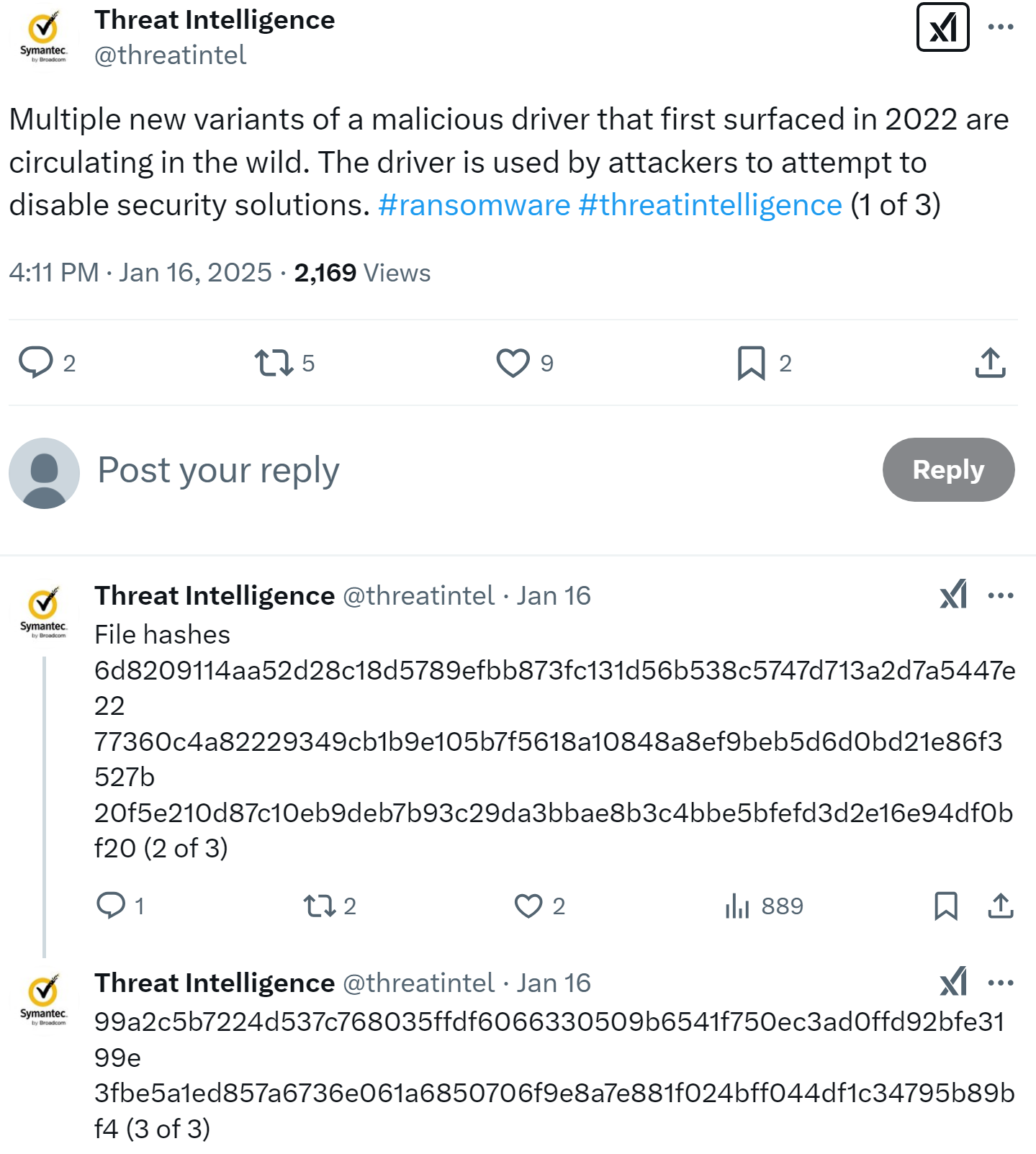

この証明書によって署名されたドライバーは、今年初めに X で指摘され、ランサムウェア関連としてタグ付けされていました (図 8 を参照)。

図 8: @threatintel のツイート。ドライバーが悪意のあるものであることを指摘しています。

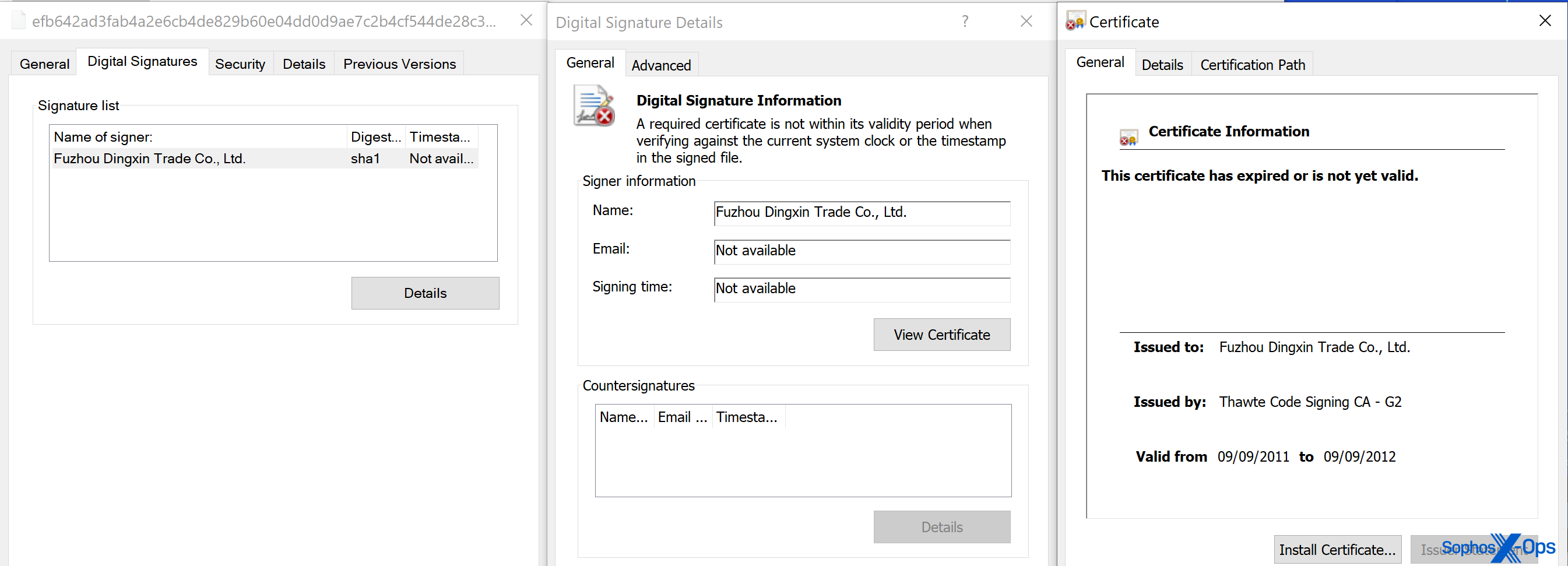

キラーツールの最新バージョンはドライバーファイルに別の署名を使用しており、今回は Fuzhou Dingxin Trade Co., Ltd. によるものでした。図 9 に示すように、この証明書も 2012 年以降失効しています。

図 9: Fuzhou Dingxin Trade の証明書の署名情報。2012 年以降失効しています。

同じ署名を使用しているファイルは、そのほとんどが中国または香港からのもので、すべてが悪意のあるものでした。これらのファイルは 2024 年 12 月から 2025 年 3 月の間に VirusTotal に報告が提出されています。

ランサムウェアとの関連性

HeartCrypt でパックされた EDR キラーツールは、ランサムウェア攻撃で使用されていることが確認されています。実際、このキラーツールと一緒に複数のランサムウェアファミリが確認されています。

典型的な使用例

典型的な攻撃シナリオでは、HeartCrypt でパックされたドロッパーの実行が試みられるのを観測しました。このドロッパーは、厳重に保護された EDR キラー実行ファイルをドロップし、続いて侵害された署名で署名されたドライバーをロードします。

この実行の試みは通常、Mal/HCrypt-、Troj/HCrypt-、または Mal/Isher-Gen といった汎用的な静的検知によってブロックされます。その他の事例では、ソフォスの SysCall、DynamicShellcode、HollowProcess などの動的保護策によって実行が阻止されました。

Malware name: Mal/HCrypt-A

Name: c:\users\{}\desktop\vp4n.exe

"sha256" : "c793304fabb09bb631610f17097b2420ee0209bab87bb2e6811d24b252a1b05d", さらに、EDR キラー実行ファイルが、関係するドライバーをロードしようとするのも確認されました。

Malware name: Mal/Isher-Gen

Name: c:\users\{}\desktop\zsogd.sys EDR キラーの試行からまもなく、以下のランサムウェアアラートが発出されました。

Mitigation CryptoGuard V5 Policy CryptoGuard Timestamp 2025-01-20T11:59:18 Path: C:\FoPefI.ex Hash: e1ed281c521ad72484c7e5e74e50572b48ea945543c6bcbd480f698c2812cdfe Ransom note: README_0416f0.txt Appended file extension: .0416f0

プロセスの実行履歴は以下の通りです。

1 C:\FoPefI.exe [64500]

C:\FoPefI.exe -only-local -pass b65{redacted}a64

2 C:\Windows\System32\services.exe [1004] *

3 C:\Windows\System32\wininit.exe [900] *

wininit.exe この事例におけるランサムウェアは RansomHub でした。

ソフォスは、以下のランサムウェアファミリでも同じ連続イベント (EDR キラー -> ランサムウェアの実行) を確認しています。

- BlackSuit

- RansomHug

- Medusa

- Qilin

- Dragonforce

- Crytox

- Lynx

- INC

競合する攻撃者グループのリストとしては驚くべき数です。

MedusaLocker

これは特に興味深い事例であり、注目に値します。なぜなら、この攻撃者は SimpleHelp のゼロデイ RCE (リモートコード実行) を初期アクセスに利用したと考えられるためです。

以下が DynamicShellcode のアラートです。

Mitigation DynamicShellcode Policy HeapHeapHooray Timestamp 2025-01-22T09:53:42 Name: Setup/Uninstall Path: c:\temp\6Vwq.exe SHA-256 43cd3f8675e25816619f77b047ea5205b6491137c5b77cce058533a07bdc9f98 SHA-1 d58dade6ea03af145d29d896f56b2063e2b078a4 MD5 b59d7c331e96be96bcfa2633b5f32f2c

プロセスの実行履歴から、悪意のあるキラーが SimpleHelp の JWrapper-Remote Access コンポーネントから実行されたことが明らかになりました。

1 C:\temp\6Vwq.exe [13296] 2 C:\Windows\System32\cmd.exe [16536] * cmd.exe /c start c:\temp\6Vwq.exe 3 C:\ProgramData\JWrapper-Remote Access\JWrapper-Windows64JRE-00000000000-complete\bin\Remote Access.exe [7864] * "C:\ProgramData\JWrapper-Remote Access\JWrapper-Windows64JRE-00000000000-complete\bin\Remote Access.exe" "-cp" "C:\ProgramData\JWrapper-Remote Access\JWrapper-Remote Access-00056451424-complete\customer.jar;C:\ProgramData\JWrapper-Remote Access\JWrapper-Re

プロセスの実行履歴では、この初期感染が 2025 年 1 月に Horizon3.ai が指摘したゼロデイ RCE エクスプロイトに関連している可能性が示されています。

上述の DynamicShellcode アラートの SHA256 ハッシュ (43cd3f8675e25816619f77b047ea5205b6491137c5b77cce058533a07bdc9f98) は、後に VT で発見されました。HeartCrypt でパックされています。抽出されたペイロードのハッシュは a44aa98dd837010265e4af1782b57989de07949f0c704a6325f75af956cc85de です。

ソフォスは再度同じ AV キラーツールを確認しました。このツールは 6 社の製品を標的としていました。Eset、Symantec、Sophos、HitManPro、Webroot および Kaspersky です。この後、以前に Medusa ランサムウェアとして特定されたファイルが使用されました。

2025-01-22 10:04:12 Mal/Medusa-C <d>/Windows/Temp/MilanoSoftware.exe "hash": "3a6d5694eec724726efa3327a50fad3efdc623c08d647b51e51cd578bddda3da",

INC

2025 年 6 月の事例は、EDR キラーが追加のパッキングレイヤーを使用しているのが確認されたため、特に注目に値します。このレイヤーは、昨年の Virus Bulletin カンファレンスでソフォスが発表した、Impersonators の論文で解説したパッカーの更新版のようです。この事例では、攻撃者が 2 件の異なるサービスとしてのパッカーを利用して、多層的な保護を施していました。

CryptoGuard は以下のようにランサムウェアを検知しました。

Mitigation CryptoGuard V5 Policy CryptoGuard Timestamp 2025-06-04T04:13:52 Ransom note: README.txt

このランサムウェアは INC ランサムウェアとして特定されました。

Malware name: Troj/Inc-Gen

Beacon time: 2025-06-04T04:32:33.000Z

Name: c:\programdata\1.exe

"sha256" : "e5e418da909f73050b0b38676f93ca8f0551981894e2120fb50e8f03f4e2df4f", それ以前にも、EDR キラーによる実行の試みを観測しました。

Mitigation HollowProcess Policy HollowProcessGuard Timestamp 2025-06-03T21:11:12 Name: AVG Dump Process 25.5.10141.0 Path: C:\ProgramData\CSd2.exe Hash: ce1ba2a584c7940e499194972e1bd6f829ffbae2ecf2148cdb03ceeca906d151 bd6f829ffbae2ecf2148cdb03ceeca906d151

ここでは、キラーがドライバーをロードしています。

"path" : "c:\\programdata\\noedt.sys",

"sha256" : "6fc26e8ac9c44a8e461a18b20929f345f8cfc86e9a454eae3509084cf6ece3be", ファイル (ce1ba2a584c7940e499194972e1bd6f829ffbae2ecf2148cdb03ceeca906d151) は、XOR で暗号化されたペイロードをリソースとして格納していました。

抽出されたペイロードの SHA256 値は 61557a55ad40b8c40f363c4760033ef3f4178bf92ce0db657003e718dffd25bd で、これには実行ファイルが埋め込まれていました。そのうちの 1 つ (597d4011deb4f08540e10d1419b5cbdfb38506ed53a5c0ccfb12f96c74f4a7a1) は、以前 INC ランサムウェアのインシデントで使用されていた、HeartCrypt でパックされた EDR キラーであることが判明しました。

この実行ファイルは、noedt.sys というドライバー (SHA256: 6Fc26e8ac9c44a8e461a18b20929f345f8cfc86e9a454eae3509084cf6ece3be) をロードします。このドライバーも、以前の INC のインシデントで確認されていました。

結論

おそらく、今回の調査で最も懸念される点は、競合するランサムウェアグループ間 (Ransomhub、Qilin、DragonForce、INC など) でのツールの共有と技術的知識の移転が示唆されていることです。これらのグループは競合しており、異なるビジネスモデルやアフィリエイトモデルを持っているにもかかわらず、情報やツールを共有しているようです。

しかし、特定の EDR キラーのバイナリが漏洩し、攻撃者間で共有されたわけではありません。そうではなく、各攻撃は、そのグループ独自のツールの異なるビルドを使用していました。さらに、すべての亜種は、サブスクリプションベースのサービスとしてのパッカーである HeartCrypt でパックされていました。したがって、今回の発見は少なくともある程度の連携が行われている可能性を示唆するものです。HeartCrypt をこの目的で利用できるという情報や、その実現可能性が、この種の情報共有のために構築されたチャンネルでやり取りされたのかもしれません。あるいは、これらのランサムウェアグループがたまたま偶然にも、同一の既製品 EDR キラーを購入したのかもしれません。

同様の共有や漏洩に関する情報は、最近 Eset の研究者によっても発表されており、本記事で詳述したソフォスの発見も Eset の結論を裏付けるものです。今回の発見は、ランサムウェアのエコシステムが、単なる競合するランサムウェアグループの集まりではなく、より複雑なものであることを示唆しています。これは、防御側にとってまた別の頭痛の種です。

本記事に関連する IOC (セキュリティ侵害の痕跡) は、ソフォスの GitHub リポジトリで入手可能です。

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)