脅威ハンティングとは?

サイバーセキュリティに関して組織は受け身ではいられません。今日の攻撃者はこれまで以上に狡猾であり、検出を回避する人間主導の手口を駆使して、攻撃を行うようになっています。だからこそ、脅威ハンティングの実践は、組織を保護する上で不可欠なものとなっています。問題となる前に脅威をプロアクティブに見つけ出し、無効化することで、アクティブアドバーサリ (アクティブな脅威行為者) から身を守るチャンスが高まります。

脅威ハンティングについて

脅威ハンティングとは、セキュリティ専門家がネットワーク、システム、アプリケーション、または接続されたデバイスをプロアクティブに調査し、アクティブアドバーサリによる悪意のある活動の兆候を検出するサイバーセキュリティの一形態です。脅威ハンティングは通常、手動と自動のセキュリティ手法を組み合わせて実施されます。たとえば、ログデータの異常を分析したり、ネットワークスキャンを実施したり、インテリジェンスフィードを使用したりします。脅威ハンティングの主な目的は、他のセキュリティ対策では見逃してしまう可能性のある悪意のある動作を迅速に検出し、特定することにあります。

多くの点で、脅威ハンティングは実際のハンティング (狩猟) と似ています。脅威ハンターは、標的が近づいてくるのを待つのではなく、潜在的な攻撃者や悪意のある活動を探し出します。多くの場合、このような高度なスキルを持つセキュリティ専門家は、マネージドセキュリティサービスプロバイダー (MSSP) や社内セキュリティオペレーションセンター (SOC) に勤務しています。

なぜ脅威ハンティングが重要なのか?

14 か国 3,000 人の IT プロフェッショナルを対象としたソフォスの調査では、回答者の 4 分の 1 近く (23%) が、過去 1 年間にアクティブアドバーサリが関与したサイバー攻撃に遭ったと回答しています [1]。これは憂慮すべき結果です。

この種の攻撃は、セキュリティテクノロジーや防御側の対応に応じて、攻撃者がリアルタイムでキーボード操作を行いながら、その都度、手法、戦術、手順 (TTP) を適応させ、検出を回避するため、検出が極めて困難です。

このことから、テクノロジーだけではもはや脅威を 100% ブロックすることはできないことが分かります。そのため、従来の方法では検出できない脅威を検出して無効化するには、脅威ハンティングが不可欠です。

[1] 「サイバーセキュリティの現状 2023年版」ソフォス

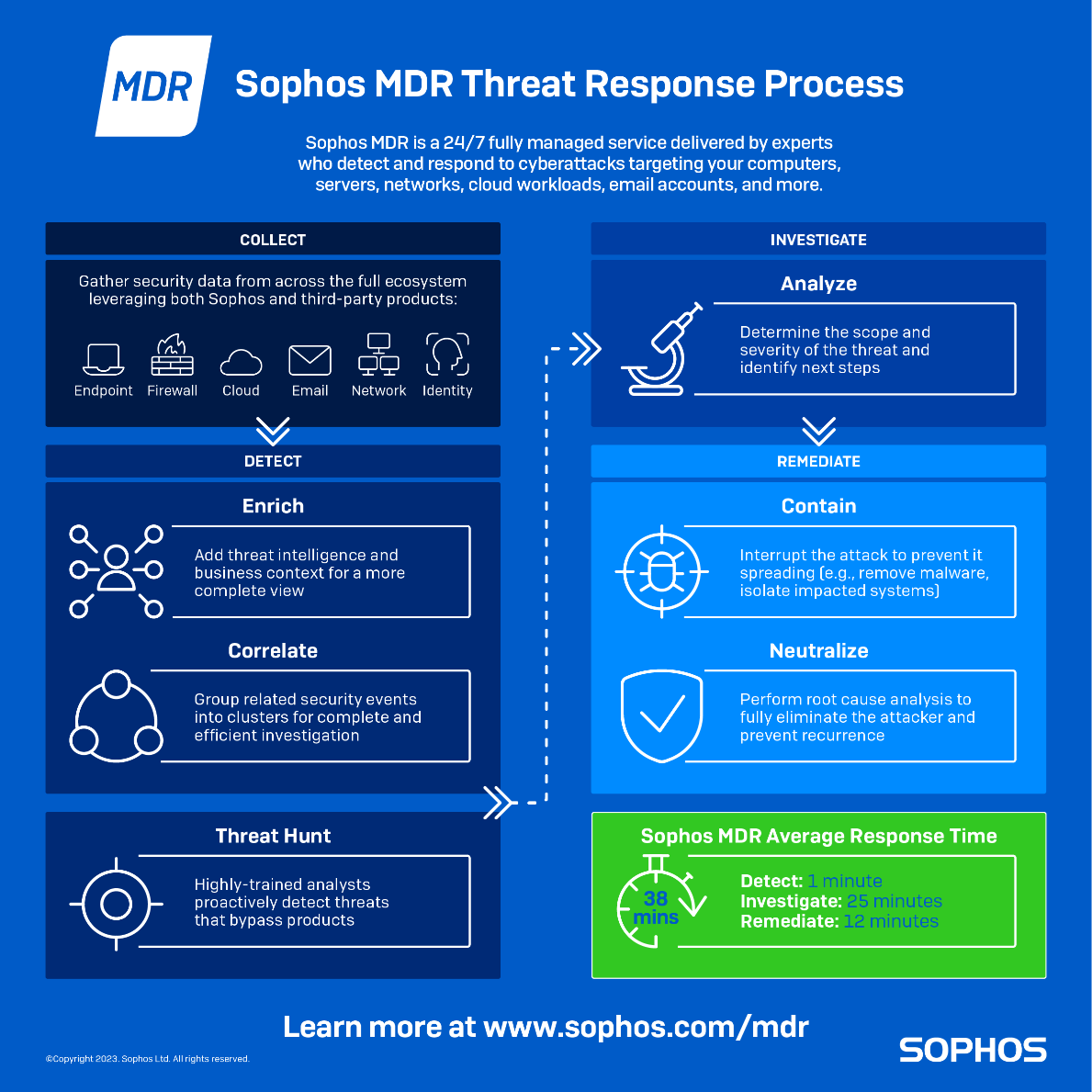

MDR (Managed Detection and Response) と脅威ハンティングの関係とは?

脅威ハンティングと MDR (Managed Detection and Response) は同じもののように聞こえますが、根本的に異なります。多くの場合、前者は MDR 戦略の一要素です。

MDR は範囲がより広く、完全にアウトソーシングされた、包括的なサイバーセキュリティへのアプローチです。組織のエンドポイント、ネットワーク、クラウドセキュリティ、およびユーザーアイデンティティを常時監視して、既知の脅威や異常を検出します。

MDR サービスでは、セキュリティ専門家に自動セキュリティアラートや情報を送信するセキュリティソフトウェアを活用します。これらのアラートは既知の脆弱性に対応しており、セキュリティ専門家が設定した特定のロジックと基準に基づいて検出された脅威をエスカレーションします。

しかし、脅威ハンティングは、MDR プロバイダーや MSSP にアウトソーシングするか、組織の SOC が社内で実施できます。

脅威ハンティングを行うセキュリティ専門家は、ソフトウェアからのアラートをただ受け取るのではなく、能動的にシステムを調査して脅威を探します。MDR はソフトウェアと自動化を活用して既知の脅威を監視することに重点を置いているのに対し、脅威ハンティングはツールと人的介入を組み合わせたものです。脅威ハンターは、具体的に何を探しているのかを常に把握しているわけではありません。脅威ハンティングは、既知または未知の脆弱性、既知または未知の不審な動作、または手掛かりに基づいて実施されます。これを主導するのは、高度なスキルを持つセキュリティの専門家です。

優れた MDR サービスでは、脅威ハンティングは検出・対応プロセスの不可欠な一部として組み込まれています。Sophos MDR の場合、ソフォスのセキュリティアナリストがセキュリティ製品を回避する脅威をプロアクティブに探し出し、その脅威の深刻度を調査し、適切な対応を実施します。

脅威ハンティングの仕組み

経験豊富な脅威ハンターは、「潜在的脅威がすでに組織の防御を回避し、システムへの侵入を試みている」という前提のもとで活動します。脅威ハンティングの究極の目標は、システム内での攻撃者の潜伏期間を制限することです。検出までの時間を短縮することで、脅威ハンターは攻撃による被害を最小限に抑え、攻撃が根付く前に阻止することも可能となります。

ほとんどの場合、脅威ハンターは次の 2 つの脅威カテゴリに重点を置きます。

- リード主導型の脅威ハンティング:攻撃者の動作が 1 つまたは複数の防御レイヤーでアラートをトリガーした状況。

- リードレス (手掛かりなし) の脅威ハンティング:アラートがトリガーされていない、よりプロアクティブな脅威ハンティング。これは、未知の脅威やゼロデイ脅威に対する一般的な脅威ハンティングです。

一般的に、手掛かりのない未知の脅威の調査には膨大な人的労力が求められ、危険度も最大になる場合が多くあります。手掛かりのあるなしに関わらず、脅威が検出された場合は、脅威ハンティングチームが優先順位付け、対応、無効化を行います。

脅威ハンティングを行うセキュリティアナリストは、攻撃者が使用するツール、手法、手順 (TTP) を分析して、攻撃の段階を判断し、情報を構築します。その上で、必要であれば脅威を無効化するための適切な措置を実行します。

脅威ハンティング戦略を構成する主な要素は、次の 5 つです。

- 予防。堅牢で適切に構成されたデータ侵害防止テクノロジー (エンドポイントセキュリティなど) を導入することで、組織のネットワークに侵入しようとするほとんどの攻撃者を阻止できます。また、予防ツールは日ごと、あるいは 1時間ごとに生成されるセキュリティアラートの数を減らすこともできます。アラートの数が減ることで、脅威ハンターは最大の脅威、つまり検出を回避する人間主導の攻撃をより正確に検出し、重点的に対処できるようになります。

- 収集。セキュリティアナリストが脅威ハンティングを成功させるには、組織の環境の豊富なセキュリティデータにアクセスする必要があります。そのためには、環境に関するデータを常に収集する脅威モニタリング/セキュリティシステムが必要です。データの収集は、脅威ハンターにとって貴重な手がかりとなります。脅威ハンターはデータに基づいてベースラインを設定し、環境内の通常動作と不審な動作を比較対照することが可能になります。適切な種類、量、品質のデータがなければ、脅威ハンターが潜在的な攻撃指標を正確に特定することは困難です。しかし、コンテキストを伴わないデータは、アナリストの判断を難しくします。シグナルに関連する意味のあるメタデータがなければ、脅威ハンターはそのシグナルが悪意のあるものか無害なものかを判断することが難しくなります。

- 優先順位付け。脅威ハンターは、コンテキストを伴うデータを使用して重要なシグナルを解読し、意思決定を行います。データの多さに圧倒され、詳細な調査を必要とする項目を見落としてしまわないようにするには、重要なアラートをピンポイントで特定する必要があります。イベントの発生元だけが提供できるコンテキストと、自動化された人工知能を組み合わせることで、S/N 比を向上させることができれば、精度はより高まります。自動化しても、これは簡単な作業ではありません。

- 調査。脅威ハンターが重要なシグナルを特定したら、洞察を加え、MITRE ATT&CK フレームワークなどの業界フレームワークやモデルに照らし合わせて潜在的脅威の発見を測定します。シグナルが示しているものが悪意のある動作なのか、それとも無害な動作なのかを判断するための信頼性しきい値を構築することが目的です。

- アクション。シグナルが真の脅威を示していると脅威ハンターが判断した場合、2 つのことを実行する必要があります。まず、当面の問題の緩和です。次に、根本原因の特定と無効化です。単にマシンを隔離したり、ネットワークから切断したりするだけで十分な場合もあります。また、脅威ハンターがネットワークの奥深くまで入り込み、攻撃者を特定し、再攻撃を完全に阻止する必要がある場合もあります。たとえば、システムからマルウェアを正常にブロックして削除し、アラートが表示されなくなったからといって、攻撃者が環境から排除されたわけではありません。

何千もの攻撃を見てきたプロの脅威ハンターは、いつ、どこを深く調べるべきかを把握しています。攻撃者がネットワーク上で実行していること、してきたこと、これから実行しようとしていることを調査し、それを無効化します。

脅威ハンティングはアウトソーシングすべきか、それとも社内で管理すべきか?

社内で管理するか、セキュリティベンダーパートナーにアウトソーシングするか。そのどちらであって、脅威ハンティングはセキュリティオペレーションセンター (SOC) を中心に展開されます。

お客様が独自に脅威ハンティングを導入し管理することを選択した場合、専用の SOC を設置することが不可欠です。SOC は、サイバー脅威の監視、検出、調査、対応に照準を合わせた社内の一元管理機能であり、組織の包括的なセキュリティポスチャを強化します。SOC のセキュリティアナリストは、潜在的な脅威やサイバーセキュリティに関するあらゆる問題が発生した際の「頼れる」チームとなります。

脅威ハンティングの取り組みを社内で管理することには、長所と短所があります。社内に独自の脅威ハンティングチームを設立するということは、組織の環境における継続的なセキュリティ専用のリソースを確保することを意味します。SOC をすでに構築し、維持管理している組織にとって脅威ハンティングチームは、すでに実施している業務が自然に発展したものとなるでしょう。社内チームは自社の環境を誰よりもよく理解しているため、多くの場合、脅威の検出と対応の時間を短縮できます。

SOC を社内に持たない組織には、いくつかの課題があります。 社内での脅威ハンティングの取り組みにおける大きな課題のひとつは、適切なスキルと経験を持つセキュリティ専門家を見つけることです。また、組織にとってのもうひとつの大きな課題は、人的スキルセットとサイバーセキュリティ支援ツールの適切なバランスを見つけることです。

脅威ハンティングをアウトソーシングする選択をした組織は、既存のセキュリティオペレーションセンター (SOC) がもたらす追加のメリットを享受できます。CSaaS (サービスとしてのサイバーセキュリティ) ベンダーと連携すれば、経験豊富なセキュリティアナリストからなる大規模なチームを活用することができます。このようなチームは、攻撃者が仕掛けてくるさまざまな脅威に何千時間にもわたって対処してきた経験を持っています。また、1 つの組織に対する攻撃から学びを得て、その内容を SOC のすべての顧客に適用することも可能です。もうひとつのメリットは、その規模です。アウトソーシングされた SOC チームは、複数の拠点やリモートワーカーを抱える大規模企業に対して、24時間 365日のサポートを提供することができます。

脅威ハンターが使用する一般的なサイバーセキュリティツールにはどのようなものがあるか?

脅威ハンターにとって、可視性は極めて重要です。重大な被害が発生する前に高度なサイバー脅威を阻止するには、アナリストは侵入の試み、不正なネットワークアクセス、その他の不審な動作を、それらが起きている最中に確認できなければなりません。そのために、脅威ハンターは、セキュリティ戦略の目となり耳となるサイバーセキュリティテクノロジーを活用します。これらのツールは、脅威ハンターがシステムやネットワークをより深く調査し、セキュリティインシデントのさらなる証拠を見つけるのに役立ちます。

次世代エンドポイントセキュリティやファイアウォールなどのテクノロジーソリューションは、重要な防御層となり、高度な人間主導型攻撃の阻止を支援します。

現在、大半の組織はすでにこれらのツールを導入しており、脅威ハンターがリスクを評価し、必要に応じてより詳細な情報を収集するために必要な生のテレメトリデータの収集に使用しています。

エンドポイント、ファイアウォール、アイデンティティ、電子メール、クラウド、ネットワークの各セキュリティソリューションはすべて、貴重な知見を提供することができ、脅威ハンターによる高度な攻撃の検出、識別、対応を可能にします。

可視化が優れていると、脅威ハンターはセキュリティテレメトリから実用的な知見を導出することができます。これは専門的スキルと考えられています。脅威ハンターはテレメトリデータを使用して、今後の対応についてより迅速かつ情報に基づいた意思決定を行います。高度な訓練を受けたアナリストにとって有益なセキュリティアラートや知見を「生成」するテクノロジーは数多くありますが、その情報を「活用」することは容易ではありません。そこで必要となるのが、高度なスキルを持つ脅威ハンターです。

脅威ハンターは、テレメトリツールや自動化されたセキュリティソフトウェアを使用して膨大な量のデータを処理します。脅威ハンティングは、MDR (Managed Detection and Response) プラットフォーム、SIEM (セキュリティ情報およびイベント管理) ソリューション、セキュリティ分析ツールから収集したデータに基づいて行われます。

さらに、脅威ハンターは EDR (Endpoint Detection and Response) ソリューションや XDR (Xtended Detection and Response) ソリューションを活用します。これらにより、ハンターは疑わしい動作をすばやく把握し、徹底調査することができます。EDR ソフトウェアは、環境内のすべてのエンドポイントから取得した情報を提供します。一方、XDR は、ファイアウォール、モバイル、メール 、クラウドセキュリティソリューションなど、幅広い IT 環境からのシグナルを統合します。

脅威ハンターとはどのような人材で、どのようなスキルを持っているのか?

脅威ハンティングは、非常に複雑な作業です。そのため、専任の脅威ハンターとなる人材は、特定のスキルセットを保有しています。

優れた脅威ハンターに求められる典型的な特性には、以下のようなものがあります。

- 知的好奇心:脅威を探す作業は、「干し草の山から針を見つける」ようなものです。脅威ハンターは、脅威を発見するためにさまざまな方法を駆使して、何日もかけて脅威を探し続けることがあります。問題の解決に向けて、常に好奇心と創造性を発揮できる人材であることが求められます。

- 豊富なサイバーセキュリティの経験:脅威ハンティングはサイバーセキュリティの中でも最も高度な業務の 1つです。脅威ハンターには、サイバーセキュリティ分野での経験と、最も一般的な攻撃経路の基礎知識が不可欠です。

- 脅威の動向に関する知識:脅威は常に進化しているため、脅威ハンターは最新の脅威動向を常に把握しています。

- ハッカー的思考:優れた脅威ハンターの重要な資質のひとつは、ハッカーのように考える能力です。

- テクニカルライティング能力:脅威ハンターは、調査プロセスの一環として、すべての発見事項を記録する必要があります。技術に精通しているかどうかにかかわらず、ステークホルダーに複雑な情報を伝達する能力が必要です。

- オペレーティングシステム (OS) とネットワークに関する知識:サイバーセキュリティの経験のほかにも、一般的なOSとネットワークツールに関する高度な実務知識が不可欠です。

- コーディング/スクリプト作成の経験:脅威ハンターがプログラムの構築、タスクの自動化、ログの解析、データ分析タスクの実行と調査を支援および進行する際に必要です。

残念ながら、上記の要なスキルを持つセキュリティ専門家の数は大幅に不足しています。また、経験豊富な脅威ハンターは安価ではありません。より手頃なコストで必要な専門知識を持つスタッフを確保できる可能性が高いことから、多くの組織が脅威ハンティングの支援に MDR や MSSP を選択しています。

脅威ハンティングプログラムの準備として、どのようなステップを踏むべきか?

サイバーセキュリティ対策全般に言えることですが、成功の鍵を握るのは準備であり、脅威ハンティングも例外ではありません。社内での脅威ハンティングプログラムの立ち上げであれ、アウトソーシングであれ、組織の環境の準備を整えておく必要があります。脅威ハンティングを始める前に、適切な基盤を整えることが重要です。

脅威ハンティングを成功させるための 5 つのステップを紹介します。

- 現在のサイバーセキュリティオペレーションの成熟度を把握する。CMMC などのサイバーセキュリティ成熟度モデルに自社のプロセスをマッピングすることは、脅威ハンティングを開始するための体制がどの程度整っているか (あるいは整っていないか) を確認できる優れた方法です。また、セキュリティポスチャを監査して、脅威の影響を受けやすいかどうかを判断することもお勧めします。

- 脅威ハンティングの方法を決定する。サイバー成熟度を確認した上で、脅威ハンティングを社内で行うか、完全にアウトソーシングするか、あるいはその 2 つを組み合わせて行うかを決定します。

- テクノロジーギャップを特定する。既存のツールを見直し、効果的な脅威ハンティングを実行するために必要なものを特定します。お使いの防御テクノロジーはどの程度有効ですか? 脅威ハンティング機能を備えていますか?あるいはサポートしていますか?

- スキルギャップを特定する。脅威ハンティングには専門的なスキルが必要です。社内にその経験がない場合は、必要なスキルを身につけるためのトレーニングコースを検討してください。また、サードパーティプロバイダーとの連携を通じて、社内のチームを補完することも検討します。

- インシデント対応計画を策定し、実施する。完全なインシデント対応を策定し、あらゆる対応を測定・管理できるようにしておくことが極めて重要です。 すべての主要な関係者が直ちに行動できるように、十分に練られ、広く浸透した対応計画を策定しておくことで、組織に対する攻撃の影響は劇的に軽減されます。

ソフォスの脅威ハンティングについて

Sophos Managed Detection and Response (MDR) には、社内の脅威ハンティングプログラムに比べて、さまざまなメリットがあります。中でも最大のメリットは、経験です。

Sophos MDR チームは、数千時間におよぶ経験を有しています。グローバルに 24時間 365日体制のサポートを提供できます。ソフォスが貴社の脅威ハンティングの取り組みをどのようにサポートできるかについて、ご相談ください。

関連するセキュリティトピック: サイバー攻撃者にはどのようなタイプがあるのか?

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)