O que é caça a ameaças?

A organização não pode correr o risco de ser passiva quando se trata de segurança cibernética. Os agentes maliciosos de hoje são muito mais astutos do que antes, implantando cada vez mais técnicas evasivas lideradas por humanos para conduzir seus ataques. Por isso, a prática da caça a ameaças se tornou essencial para proteger as organizações. Ao procurar e neutralizar ameaças proativamente antes de se tornarem um problema, as organizações têm uma melhor chance de se proteger de adversários ativos.

Sobre a caça a ameaças

A caça a ameaças é uma forma de segurança cibernética na qual os profissionais de segurança buscam proativamente em redes, sistemas, aplicativos e dispositivos conectados por qualquer sinal de atividade potencialmente maliciosa de um adversário ativo. A caça a ameaças é normalmente realizada através de uma combinação de técnicas de segurança manuais e automatizadas. Alguns exemplos são a análise de dados de log em busca de dados anormais, a realização de varreduras de rede e o uso de feeds de inteligência. O principal objetivo da caça a ameaças é detectar e identificar rapidamente comportamentos potencialmente maliciosos que outras formas de segurança poderiam deixar passar.

Em muitos aspectos, a caça a ameaças é semelhante à caça no mundo real. Em vez de esperar que um alvo chegue até eles, os caçadores de ameaças vão trás de agentes nocivos e atividades maliciosas. Esses profissionais de segurança altamente qualificados geralmente trabalham para um provedor de serviços de segurança gerenciados (MSSP) ou um centro de operações de segurança (SOC) interno.

Por que a caça à ameaças é importante?

Em nossa pesquisa com 3.000 profissionais de TI em 14 países, quase um quarto (23%) das organizações passara por um ataque cibernético envolvendo um adversário ativo no último ano[1] — uma revelação preocupante.

Ataques dessa natureza são notoriamente difíceis de detectar, pois os agentes de ameaças adaptam suas técnicas, táticas e procedimentos (TTPs) atuando através de ações práticas e imediatas em resposta às tecnologias de segurança utilizadas pelas equipes de defesa e como forma de escapar da detecção.

Isso ilustra que a tecnologia por si só não é mais suficiente para bloquear 100% das ameaças. A caça a ameaças é, portanto, essencial para detectar e neutralizar ameaças não detectáveis por meios tradicionais.

[1] O Estado da Segurança Cibernética 2023- Sophos

Qual é a relação entre Detecção e Resposta Gerenciadas (MDR) e Caça a ameaças?

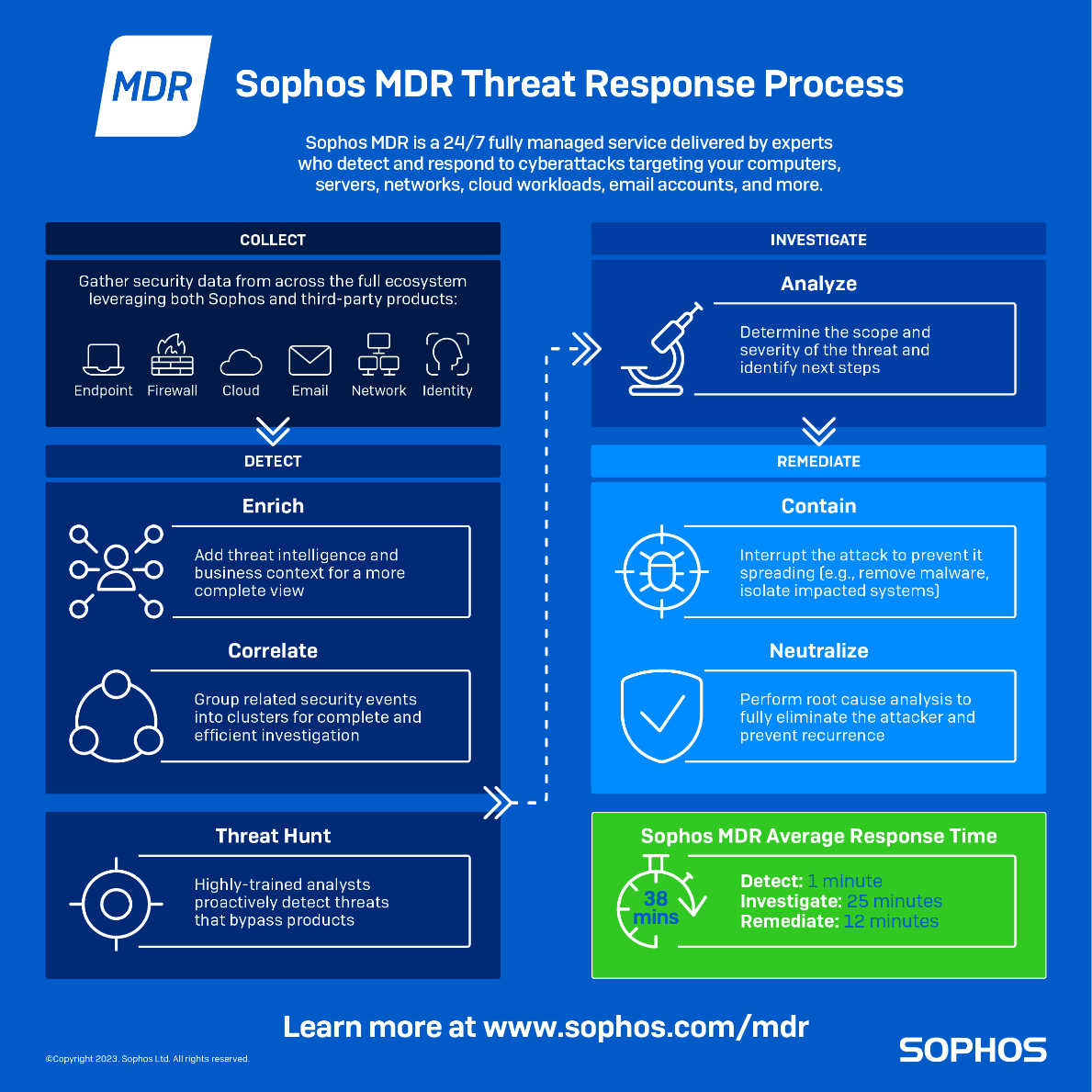

A caça a ameaças e a detecção e resposta gerenciadas (MDR) soam a mesma, mas sua diferença fundamental está no fato de a primeira ser, muitas vezes, um componente da estratégia MDR.

O MDR tem um escopo mais amplo, com uma abordagem holística e totalmente terceirizada da segurança cibernética que envolve o monitoramento constante dos endpoints, da rede, da segurança na nuvem e da identidade dos usuários de uma organização em busca de ameaças e anomalias conhecidas.

Os serviços MDR utilizam um software de segurança que envia alertas e informações de segurança automatizados aos profissionais de segurança. Esses alertas mapeiam vulnerabilidades conhecidas e encaminham as ameaças detectadas com base na lógica e em critérios específicos definidos pelo profissional de segurança.

A caça a ameaças, no entanto, pode ser terceirizada (para um provedor MDR ou MSSP) ou conduzida internamente pelo SOC de uma organização.

Durante uma caça a ameaças, o profissional de segurança está ativamente vasculhando os sistemas em busca de ameaças, em vez de receber passivamente os alertas do software. Enquanto o MDR está focado em alavancar o uso do software e da automação para monitorar ameaças conhecidas, a caça a ameaças combina ferramentas e intervenção humana. O caçador de ameaças nem sempre sabe o que, exatamente, está procurando. As ameaças podem ser baseadas em vulnerabilidades conhecidas ou desconhecidas, comportamentos suspeitos conhecidos ou desconhecidos, ou em meras suposições que são conduzidas por profissionais de segurança altamente qualificados.

Um bom serviço MDR incorpora a caça a ameaças como parte integrante do processo de detecção e resposta. No caso do Sophos MDR, nossos analistas de segurança pesquisarão proativamente as ameaças que ignoram produtos de segurança antes de investigar sua severidade e tomar as medidas apropriadas.

Como funciona a caça a ameaças?

Caçadores de ameaças experientes operam sob o pressuposto de que uma ameaça potencial já burlou as defesas de uma organização e agora está tentando se movimentar para penetrar nos sistemas. O objetivo final da caça a ameaças é limitar o tempo de permanência de um invasor dentro do sistema. Ao reduzir o tempo de detecção, os caçadores de ameaças podem limitar o dano que um ataque pode causar e até mesmo interromper o ataque antes que ele possa se instalar.

Na maioria dos casos, os caçadores de ameaças se concentram em duas categorias de ameaças:

- Caça de ameaças com indícios: uma situação em que o comportamento do invasor disparou um alerta em uma ou mais camadas de defesa.

- Caça de ameaças sem indícios: uma forma mais proativa de caça a ameaças em que nenhum alerta é disparado. Esse é um modo comum de caça a ameaças desconhecidas ou de dia zero.

Geralmente, a caça a ameaças desconhecidas, sem indícios, exigem mais do esforço humano e muitas vezes são as mais perigosas. Independentemente de a caça ser conduzida por indícios ou não, a equipe de caça a ameaças aplica o processo de triagem, resposta e neutralização a toda e qualquer ameaça detectada.

Durante a caçada, os analistas de segurança examinam minuciosamente as ferramentas, técnicas e procedimentos (TTPs) usados pelos agentes de ameaças para determinar o possível estágio do ataque e a inteligência adquirida. Uma vez estabelecidos, as equipes tomam as ações apropriadas para neutralizar a ameaça, se necessário.

Existem cinco componentes principais em uma estratégia de caça a ameaças:

- Prevenção. Ter tecnologias de prevenção contra a violação de dados robustas e devidamente configuradas, como a segurança de endpoints, pode impedir que a maioria dos invasores se infiltre na rede da sua organização. Ferramentas de prevenção também podem reduzir o número de alertas de segurança gerados diariamente ou de hora em hora. Com menos alertas para averiguar, o caçador de ameaças pode se concentrar melhor nos sinais que representam a maior ameaça de todas: adversários evasivos comandados por humanos.

- Coleta. Para uma caça de ameaças bem-sucedida, os analistas de segurança precisam de acesso a dados de segurança minuciosos do seu ambiente. Para isso, as organizações precisam de sistemas de monitoramento e segurança de ameaças que coletem constantemente dados sobre o ambiente. Coletar dados fornece pistas valiosas para os caçadores de ameaças, permitindo que definam uma linha de base para então encontrar pontos comuns e distintos na comparação de comportamentos normais e suspeitos dentro do ambiente. Sem o tipo, o volume e a qualidade certa de dados, fica difícil para os caçadores de ameaças identificar com precisão os indicadores de possíveis ataques — e dados sem contexto confundem os analistas na hora de tomar uma decisão convincente. Sem metadados significativos associados ao sinal, os caçadores de ameaças terão dificuldades para determinar se os sinais são malignos ou benignos.

- Priorização. O caçador de ameaças usa dados, com contexto, para decifrar os sinais que importam para, então, tomar uma decisão. Para evitar ser soterrado por dados e perder a oportunidade de encontrar itens que exigem uma investigação mais minuciosa, os caçadores de ameaças devem ser capazes de identificar os alertas que são importantes. O ideal é que você consiga melhorar ao máximo a relação entre sinal e ruído usando uma combinação de contexto que apenas os causadores do evento podem oferecer, juntamente com inteligência artificial automatizada. Porém, mesmo com a automação, não se trata de um processo simples.

- Investigação. Assim que o caçador de ameaças isolar os sinais-chave, será a hora de adicionar insights e medir a descoberta de uma ameaça potencial contra estruturas e modelos do setor, como o framework MITRE ATT&CK. O objetivo é traçar um limite de confiança para decidir se o sinal aponta para um comportamento maligno ou benigno.

- Ação. Uma vez que os caçadores de ameaças determinem que o sinal aponta para uma ameaça real, duas coisas devem acontecer. Primeiro, eles devem mitigar a questão imediata. Segundo, eles devem sair no encalço e neutralizar a causa raiz. Às vezes, será suficiente simplesmente colocar um computador em quarentena ou desconectá-lo da rede. Outras vezes, o caçador de ameaças precisará entrar na rede para arrancar o invasor dali e garantir que ele não possa tentar novamente. Por exemplo, simplesmente porque você foi bem-sucedido em bloquear e remover o malware do seu sistema e não vê mais o alerta, não significa que o invasor foi totalmente eliminado do seu ambiente.

Os caçadores de ameaças profissionais que analisam milhares de ataques sabem quando e onde procurar. Eles procuram por outras coisas que os invasores estejam fazendo, fizeram ou planejam fazer na rede — e então trabalham para neutralizá-las.

Devo terceirizar a caça a ameaças ou gerenciá-la internamente?

Seja gerenciada internamente ou por um fornecedor de segurança terceirizado, a caça a ameaças gira em torno do centro de operações de segurança, ou SOC.

Se a sua organização optar por implementar e gerenciar a caça a ameaças por conta própria, ter seu próprio SOC dedicado é essencial. O SOC é uma funcionalidade comercial interna e centralizada com enfoque no monitoramento, detecção, investigação e resposta a ameaças que melhora a postura de segura geral da sua empresa. Os analistas de segurança em seu SOC servem como sua equipe de "contato" quando se trata de ameaças potenciais e de todos os assuntos pertinentes à segurança cibernética.

Existem prós e contras para gerenciar sua iniciativa de caça a ameaças internamente. Decidir montar a sua própria equipe interna de caça a ameaças significa que a sua organização terá um recurso dedicado que estará completamente focado na segurança contínua do seu ambiente. Para organizações que já montaram um SOC e ainda o mantém, uma equipe de caça a ameaças pode ser uma extensão natural do que você já está fazendo. Uma equipe interna conhece o ambiente da sua organização melhor do que qualquer outro profissional, o que muitas vezes pode se traduzir em tempos de resposta e detecção de ameaças mais rápidos.

Para organizações que ainda não possuem um SOC interno, os desafios são muitos. Um dos maiores desafios para uma iniciativa interna de caça a ameaças é encontrar profissionais de segurança com as habilidades e a experiência certas. Outro desafio significativo para as organizações é encontrar o equilíbrio certo entre o seu grupo de habilidades humanas e as ferramentas de segurança cibernética que os apoia.

As organizações que escolhem a opção de terceirizar a caça a ameaças recebem o benefício adicional de terem um centro de operações de segurança (SOC). Ao trabalhar com um fornecedor de Cybersecurity-as-a-Service, você terá à sua disposição uma equipe maior de analistas de segurança experientes. Esses profissionais têm milhares de horas de experiência lidando com tudo o que os adversários podem usar contra eles. Eles também aprendem com os ataques contra outras organizações e aplicam esse ensinamento adquirido a todos os outros clientes. Outro benefício é a escala: uma equipe de SOC terceirizada pode fornecer suporte 24 horas por dia, 7 dias por semana, a grandes empresas distribuídas em várias localidades e também a seus trabalhadores remotos.

Quais são algumas ferramentas comuns de segurança cibernética usadas pelos caçadores de ameaças?

A visibilidade é crucial para os caçadores de ameaças. Para bloquear uma ameaça cibernética avançada antes que o dano maior seja feito, os analistas precisam ser capazes de ver as tentativas de invasão, a entrada não autorizada à rede e outros comportamentos suspeitos conforme acontecem. Essa é a etapa em que o caçador de ameaças pode receber o apoio da tecnologia de segurança cibernética, que servirá como os olhos e os ouvidos da estratégia de segurança. Essas ferramentas podem ajudar um caçador de ameaças a decidir olhar mais fundo em um sistema ou rede para encontrar mais evidências de um incidente de segurança.

Soluções tecnológicas, como segurança de endpoints Next-Gen e firewalls, são camadas críticas de defesa. Elas ajudam a interromper ataques avançados liderados por humanos.

A maioria das organizações hoje já implantou essas ferramentas e as usa para reunir grande parte da telemetria bruta necessária para que os caçadores de ameaças possam avaliar o risco e, quando necessário, mergulhar mais a fundo para obter outras informações.

As soluções de segurança de endpoint, firewall, identidade, e-mail, nuvem e rede fornecem insights valiosos que permitem que os caçadores de ameaças detectem, identifiquem e respondam a ataques sofisticados.

Uma vez que os caçadores de ameaças tenham alcançado visibilidade, eles podem extrair insights acionáveis da telemetria de segurança. Isso é considerado uma habilidade especializada. O caçador de ameaças usa dados da telemetria para tomar decisões mais rápidas e bem informadas sobre como proceder. Enquanto muitas tecnologias geram alertas de segurança e insights úteis para analistas altamente treinados, aproveitar essas informações é outra história, e é nessa etapa que entra o caçador de ameaças altamente qualificado.

Os caçadores de ameaças usam ferramentas de telemetria e softwares de segurança automatizados para averiguar grandes volumes de dados. Eles aproveitam os dados coletados de plataformas MDR de detecção e resposta gerenciadas, soluções SIEM de gerenciamento de eventos e informações de segurança, e ferramentas de análise de segurança como base para sua caçada.

Além disso, os caçadores de ameaças utilizam soluções EDR de detecção e resposta de endpoints e soluções XDR de detecção e resposta estendidas. Elas permitem que os caçadores de ameaças vejam rapidamente os comportamentos suspeitos e os investiguem por completo. O software EDR fornece dados e fatos de todos os endpoints no ambiente. Em contraste, o XDR consolida os sinais de toda a amplitude do ambiente de TI, incluindo soluções de segurança da nuvem, firewalls, dispositivos móveis e e-mail.

Quem são os caçadores de ameaças e quais são as suas habilidades?

A caça a ameaças é uma operação altamente complexa. Portanto, os indivíduos que trabalham como caçadores de ameaças dedicados possuem um conjunto específico de habilidades.

Os traços típicos necessários para ser um caçador de ameaças bem-sucedido incluem:

- Curiosidade intelectual: procurar ameaças é muitas vezes como procurar uma agulha no palheiro. Os caçadores de ameaças podem passar dias procurando ameaças, usando inúmeros métodos para trazê-las à tona. Eles devem ser naturalmente curiosos e criativos para seguir no caminho certo e resolver os problemas.

- Vasta experiência em segurança cibernética: a caça a ameaças é uma das operações mais avançadas na segurança cibernética. É essencial que os caçadores de ameaças tenham experiência prévia no campo da segurança cibernética e conhecimento fundamental dos vetores de ataque mais comuns.

- Conhecimento do cenário de ameaças: Os caçadores de ameaças se mantêm atualizados sobre as últimas tendências de ameaças porque elas estão em constante evolução.

- A mente de um hacker: um dos principais atributos de um caçador de ameaças bem-sucedido é a capacidade de pensar como um hacker.

- Habilidade de escrever tecnicamente: os caçadores de ameaças devem registrar todas as suas descobertas como parte do processo de investigação. Eles devem ter a capacidade de comunicar informações complexas para as partes interessadas que podem ou não ter competência técnica.

- Conhecimento de sistema operacional (SO) e rede: além da experiência em segurança cibernética, o conhecimento avançado sobre o funcionamento de sistemas operacionais comuns e ferramentas de rede é essencial.

- Experiência com scripts e codificação: necessária para ajudar os caçadores de ameaças a criar programas, automatizar tarefas, analisar logs e realizar tarefas de análise de dados para auxiliar e avançar as investigações.

Infelizmente, há uma escassez significativa de profissionais de segurança com essas habilidades específicas. Além disso, os caçadores de ameaças experientes não são nada baratos. Muitas organizações optam por MDR ou MSSPs para ajudar na caça a ameaças porque a probabilidade de terem funcionários com a profunda experiência necessária a um custo mais acessível é muito maior.

Quais são alguns passos que posso seguir para me preparar para um Programa de Caça a Ameaças?

A preparação é a chave para o sucesso quando se trata de iniciativas de segurança cibernética, e a caça a ameaças não é exceção. Seja através do lançamento de um programa interno de caça a ameaças, ou optando pela terceirização, o ambiente da sua organização deve estar à altura. É importante estabelecer as bases certas antes de sair no encalço das ameaças.

Aqui estão cinco passos para preparar a sua organização para uma caça a ameaças de sucesso:

- Entenda a maturidade das suas operações de segurança cibernética atuais. Mapear seus processos a um modelo de maturidade de segurança cibernética (como o CMMC) é uma ótima maneira de estabelecer se você está bem equipado, ou não, para começar a caça a ameaças. Uma boa ideia também é fazer uma auditoria da sua postura de segurança para determinar qual sua suscetibilidade a ameaças.

- Decida como deseja sair no encalço das ameaças. Assim que estabelecer a maturidade de sua segurança, poderá decidir se deseja manter a caça a ameaças com seu pessoal interno, terceirizá-la totalmente ou combinar as duas opções.

- Identifique lacunas na tecnologia. Examine suas ferramentas existentes e identifique o que mais precisa fazer para capturar com eficiência. Qual a eficácia da sua tecnologia de prevenção? Ela tem ou aceita recursos de caça a ameaças?

- Identifique lacunas em habilidades. A caça a ameaças requer habilidades especializadas. Se você não tem esse tipo de experiência entre seu pessoal interno, explore a possibilidade de promover cursos de treinamento para ajudar a desenvolver a especialização necessária. Considere também a possibilidade de trabalhar com um provedor terceirizado para complementar suas equipes.

- Desenvolva e implemente um plano de resposta a incidentes. É essencial que você tenha um plano de resposta completo em vigor para garantir que as respostas a incidentes sejam medidas e controladas. Ter um plano de resposta bem-preparado, bem-estudado e bem-entendido a que todos os envolvidos tenham acesso e possam colocar em ação imediatamente reduzirá drasticamente o impacto de um ataque na sua organização.

Sobre a caça a ameaças da Sophos

Sophos Managed Detection and Response (MDR) oferece uma variedade de vantagens em comparação a um programa interno de caça a ameaças. A maior vantagem dentre todas é, geralmente, a experiência.

A equipe do Sophos MDR tem milhares de horas de experiência. Eles fornecem suporte 24 horas por dia, 7 dias por semana, em âmbito mundial. Para saber como a Sophos pode apoiar a iniciativa de caça a ameaças da sua organização.

Tópico de segurança relacionado: Quais são os diferentes tipos de agentes de ameaças cibernéticas?

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)