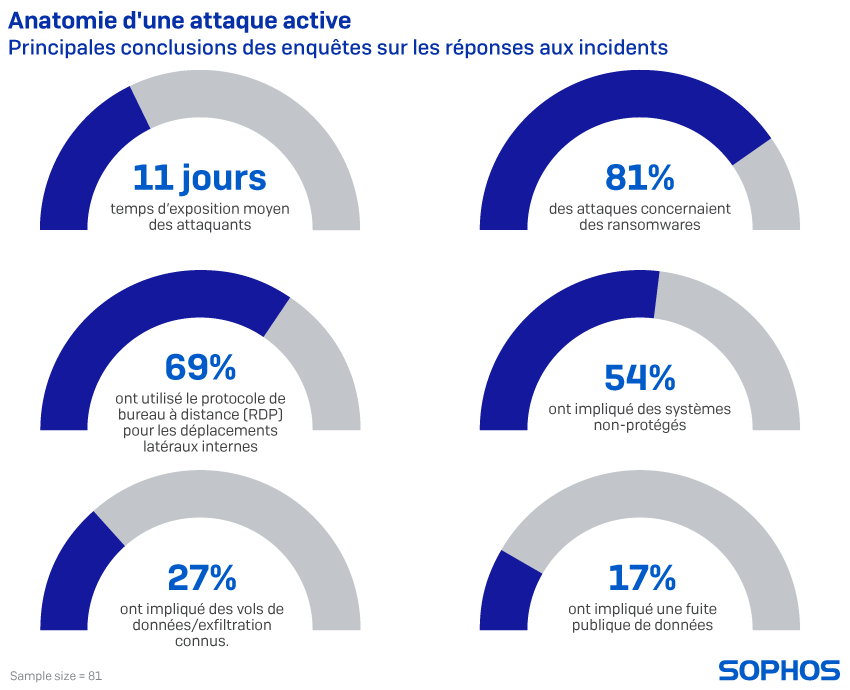

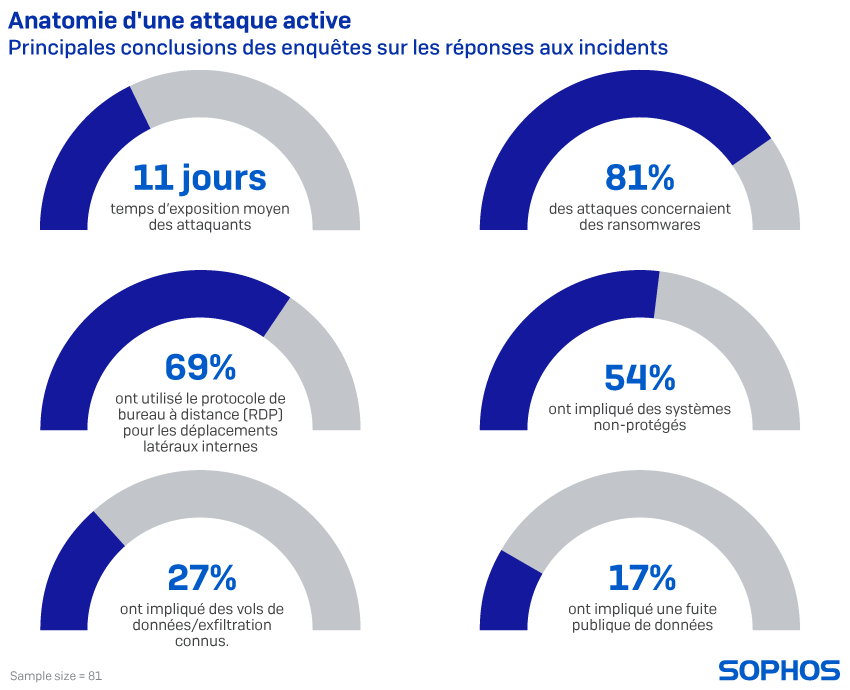

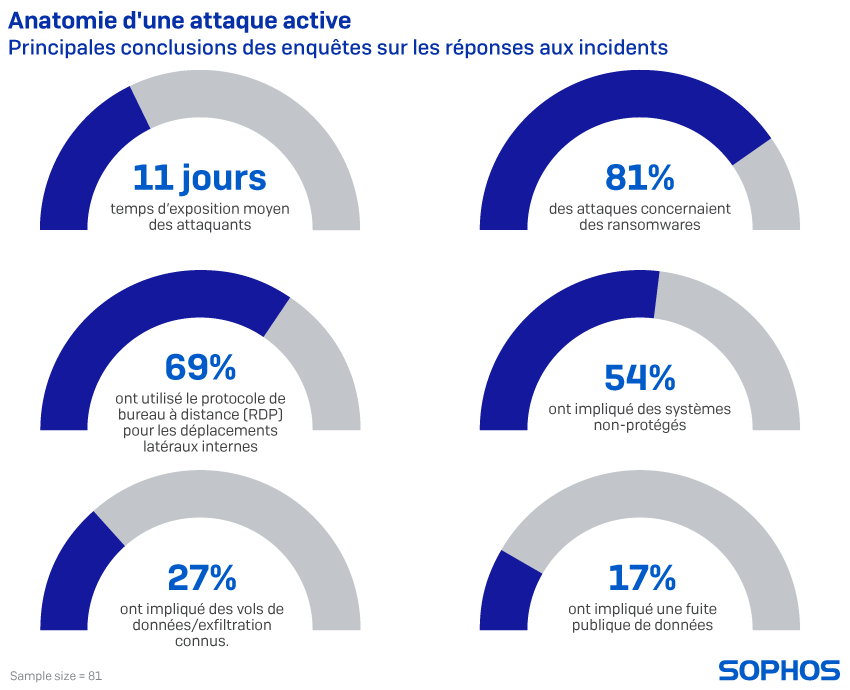

Sophos, leader mondial de la cybersécurité Next-Gen, publie son étude Active Adversary Playbook 2021, détaillant les comportements et les tactiques, techniques et procédures (TTP) d’attaque observés par ses équipes de chasse aux menaces et de réponse aux incidents en 2020. Les données de détection TTP couvrent également le début de l’année 2021. L’étude révèle que le temps d’exposition moyen d’une attaque atteint 11 jours, soit 264 heures, le record étant de 15 mois. Le ransomware figure dans 81 % des incidents, tandis que 69 % des attaques ont eu recours au protocole RDP (Remote Desktop Protocol) pour opérer des mouvements latéraux à l’intérieur du réseau.

L’étude s’appuie sur les données télémétriques de Sophos ainsi que sur les investigations et analyses menées sur 81 incidents par son équipe de chasseurs et d’analystes de menaces MTR (Managed Threat Response) ainsi que l’équipe de réponse aux incidents Sophos Rapid Response. Elle a pour objectif d’aider les équipes de sécurité à comprendre les actions de leurs adversaires pendant une attaque et à déterminer comment repérer et se défendre contre les activités malveillantes sur leur réseau.

Parmi les principaux résultats de l’étude :

- Le temps d’exposition moyen d’une attaque est de 11 jours. Pour remettre ce chiffre en contexte, une durée de 11 jours offre potentiellement aux attaquants 264 heures pour se livrer à des activités malveillantes : mouvements latéraux, reconnaissances, vol d’identifiants, exfiltration de données, etc. Étant donné que certaines de ces activités peuvent ne prendre que quelques minutes voire quelques heures (souvent la nuit ou en dehors des heures de travail), 11 jours suffisent amplement pour causer des dommages sur le réseau d’une entreprise. Il est également à noter que les attaques de ransomware tendent à être détectées plus rapidement que les attaques « furtives », car leur seul but est la destruction.

- 90 % des attaques observées ont eu recours au protocole RDP (dans 69 % des cas, afin d’opérer des mouvements latéraux internes). Les mesures de sécurisation de RDP, qu’il s’agisse de VPN ou d’authentification multifacteur, tendent à se focaliser sur la protection des accès extérieurs. Or ces mesures sont inopérantes si l’assaillant se trouve déjà à l’intérieur du réseau. L’utilisation de RDP pour des mouvements latéraux internes est de plus en plus courante dans des attaques actives de type « hands on keyboard », telles que celles de ransomware.

- Des corrélations intéressantes apparaissent entre les cinq principaux outils présents sur les réseaux des victimes. Par exemple, lorsque PowerShell est utilisé dans une attaque, Cobalt Strike est observé dans 58 % des cas, PsExec dans 49 %, Mimikatz dans 33 % et GMER dans 19 %. Cobalt Strike et PsExec sont employés conjointement dans 27 % des attaques, tandis que Mimikatz et PsExec sont associés dans 31 % d’entre elles. Enfin, la combinaison de Cobalt Strike, PowerShell et PsExec se retrouve dans 12 % des attaques. Ces corrélations sont importantes, car leur détection peut constituer le signal d’alerte précoce d’une attaque imminente ou confirmer l’existence d’une attaque en cours.

- Le ransomware figure dans 81 % des attaques étudiées par Sophos. C’est souvent au moment de la demande de rançon qu’une attaque devient visible pour l’équipe de sécurité informatique. Il n’est donc pas surprenant que la grande majorité des incidents que Sophos a eu à traiter soient liés au ransomware. Parmi les autres types d’attaques étudiés figurent notamment des tentatives d’exfiltration de données, des mineurs de cryptomonnaie, des chevaux de Troie bancaires, des « wipers », des « droppers » ou encore des outils de test/attaque de pénétration.

« Le paysage des menaces est de plus en plus dense et complexe, les attaques étant lancées par des adversaires qui peuvent disposer des compétences et ressources les plus variées, allant de « script kiddies » à des acteurs malveillants étatiques. Cela peut rendre la vie dure aux équipes de défense », commente John Shier, conseiller senior en sécurité chez Sophos. « L’an passé, nos équipes de réponse aux incidents ont contribué à neutraliser des attaques provenant d’au moins 37 groupes, utilisant plus de 400 outils différents. Nombre de ces outils sont aussi employés quotidiennement par les administrateurs informatiques et les professionnels de la sécurité dans leur travail, de sorte qu’il n’est pas toujours facile de faire la différence entre une activité anodine ou malveillante. »

« Alors que les adversaires passent en moyenne 11 jours sur le réseau, déployant leur attaque au milieu des activités informatiques de routine, il est crucial que les défenseurs connaissent les signaux d’alerte à rechercher et à analyser. L’un des principaux drapeaux rouges, par exemple, est la détection d’un outil ou d’une activité légitime dans un lieu inattendu. Avant tout, les équipes de sécurité ne doivent pas oublier que, si la technologie offre de grandes possibilités, elle ne suffit pas toujours dans le paysage actuel des menaces. L’expérience humaine et la réactivité sont des aspects essentiels de toute solution de sécurité. »

L’étude aborde également les tactiques et techniques les plus susceptibles de signaler une menace active et de justifier une enquête plus approfondie, les signes avant-coureurs d’une attaque, les outils, types de menace, objets et groupes malveillants les plus fréquents, etc.

Pour en savoir plus sur les comportements et les tactiques, techniques et procédures (TTP) d’attaque, lisez l’étude Sophos Active Adversary Playbook 2021 sur Sophos News.

Sophos Intercept X protège les utilisateurs en détectant les actions et comportements des attaques de ransomware ou autres.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)