La dernière étude annuelle de Sophos explore les expériences réelles vécues sur le terrain face aux ransomwares par 332 entreprises du secteur manufacturier ciblées par de telles attaques au cours de l’année écoulée. Le rapport examine comment les causes et les conséquences de ces attaques ont évolué au fil du temps.

L’édition de cette année met également en lumière des domaines jusqu’alors inexplorés, notamment les facteurs organisationnels qui ont exposé les entreprises et le coût humain des ransomwares pour les équipes IT/Cybersécurité de ce secteur.

Téléchargez le rapport pour obtenir les résultats complets.

Les vulnérabilités exploitées et le manque d’expertise alimentent les incidents de ransomware

L’exploitation des vulnérabilités est la principale cause des attaques de ransomware ciblant les entreprises du secteur manufacturier, représentant 32% des incidents. Les emails malveillants se classent au deuxième rang, leur part diminuant en passant de 29% en 2024 à 23 % en 2025.

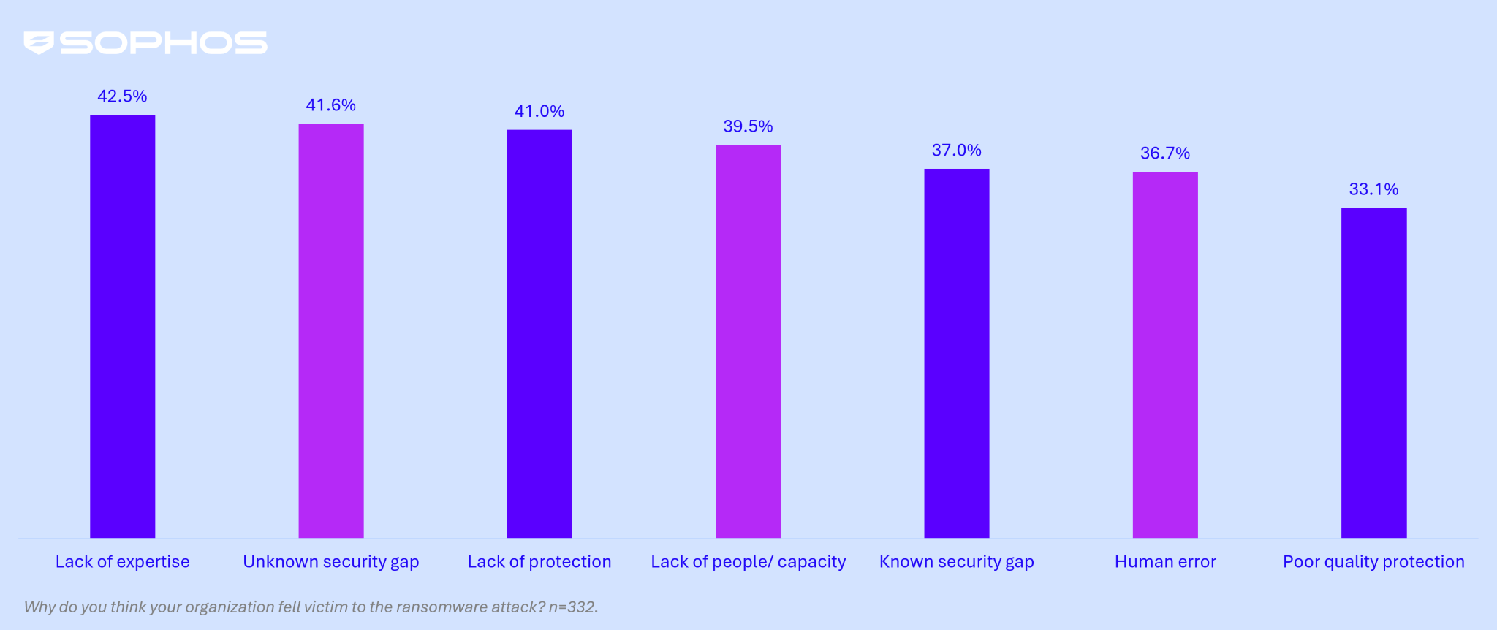

De multiples facteurs organisationnels contribuent à ce que les entreprises du secteur manufacturier soient victimes de ransomware, le plus courant étant un manque d’expertise (c’est-à-dire des compétences ou des connaissances insuffisantes pour détecter et stopper l’attaque à temps), cité par 42,5% des victimes. Il est suivi de très près par les failles de sécurité inconnues (c’est-à-dire des vulnérabilités dans les défenses que les personnes interrogées ignoraient complètement) qui ont contribué à 41,6% des attaques.

Causes organisationnelles principales des attaques dans le secteur manufacturier

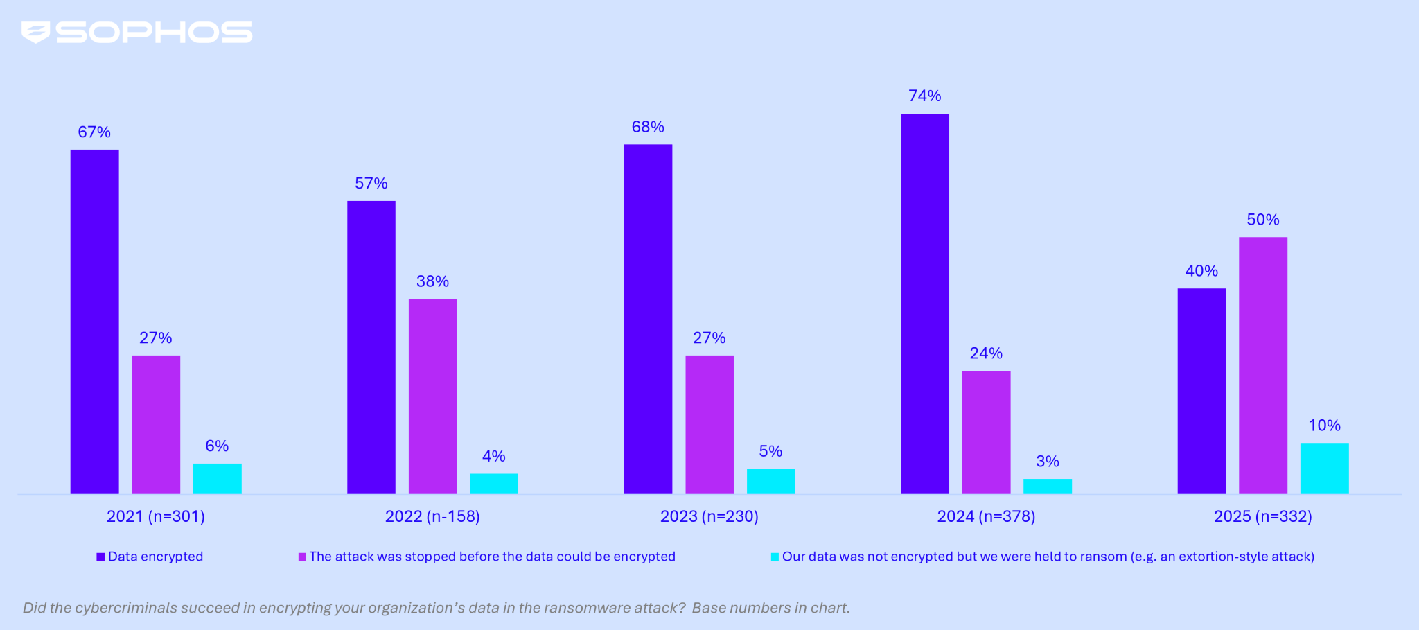

Le chiffrement des données recule fortement, mais les taux d’extorsion explosent

Le chiffrement des données dans le secteur a chuté atteignant son plus bas niveau en cinq ans, avec 40% des attaques aboutissant à un chiffrement des données : à savoir le troisième taux le plus bas enregistré dans l’enquête de cette année, qui représente près de la moitié des 74% signalés par les organisations du secteur manufacturier en 2024. Conformément à cette tendance, le pourcentage d’attaques stoppées avant le chiffrement a atteint un niveau record en cinq ans, indiquant ainsi que les entreprises du secteur manufacturier renforcent leurs défenses.

Cependant, les adversaires s’adaptent : la proportion d’organisations de ce secteur touchées par des attaques d’extorsion uniquement (où les données n’étaient pas chiffrées mais où une rançon avait tout de même été exigée) a grimpé en passant à 10% des attaques en 2025, contre seulement 3% en 2024. Il s’agit du deuxième taux le plus élevé enregistré dans l’enquête de cette année. Cette évolution est probablement due à la valeur élevée de la propriété intellectuelle, à la complexité de la supply chain et à l’impact opérationnel des temps d’arrêt dans les environnements liés à la fabrication et production.

Chiffrement des données dans le secteur manufacturier | 2021 – 2025

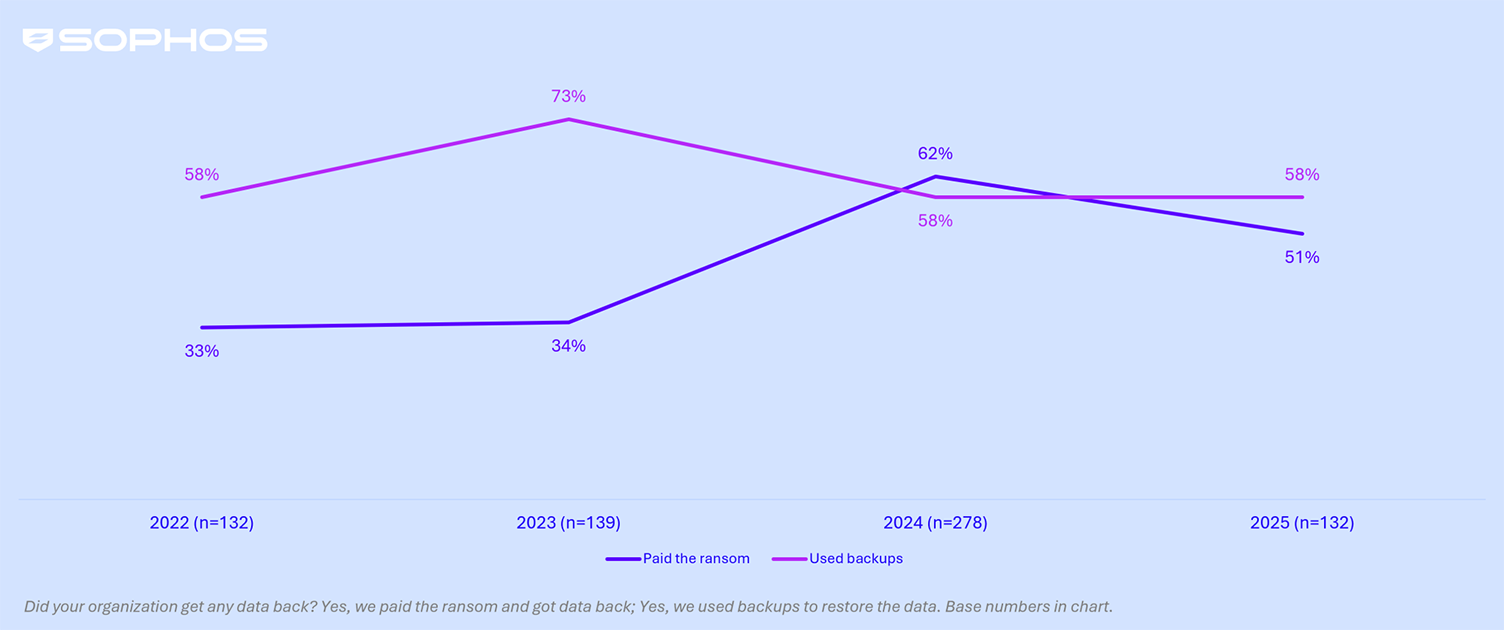

Le paiement de rançons persiste tandis que le recours aux sauvegardes reste stable

Bien que la proportion d’organisations du secteur manufacturier payant la rançon pour récupérer des données ait diminué au cours de l’année passée, plus de la moitié (51%) ont encore payé, bien au-dessus des niveaux de 2022 (33%) et 2023 (34%). Parallèlement, le recours aux sauvegardes reste stable affichant 58% en 2025, témoignant ainsi d’une grande confiance dans cette méthode de récupération de données.

Récupération de données chiffrées dans le secteur manufacturier | 2021-2025

Les demandes de rançon, les paiements et les coûts de récupération après une attaque diminuent

L’économie des ransomwares dans le secteur manufacturier a évolué en 2025, avec des demandes de rançon moyennes en baisse de 20% à 1,2 million de dollars (contre 1,5 million de dollars en 2024) et des paiements passant de 1,2 million à 1 million de dollars. Ce déclin est principalement dû à la diminution des demandes et des versements de niveau moyen (de 1 à 5 millions de dollars), tandis que les cas extrêmes (5 millions de dollars et plus) ont connu une légère hausse.

En parallèle, le coût moyen de récupération (hors rançons versées) a diminué de près d’un quart (24%) au cours de l’année écoulée pour atteindre 1,3 million de dollars, contre 1,7 million de dollars en 2024, se situant ainsi en dessous de la moyenne mondiale de 1,5 million de dollars du rapport de cette année.

Collectivement, ces résultats indiquent que le secteur devient plus résilient et plus efficace dans sa réponse aux attaques de ransomware, mais qu’il est toujours confronté à des cas exceptionnels à forte valeur qui faussent le paysage global en matière de risques.

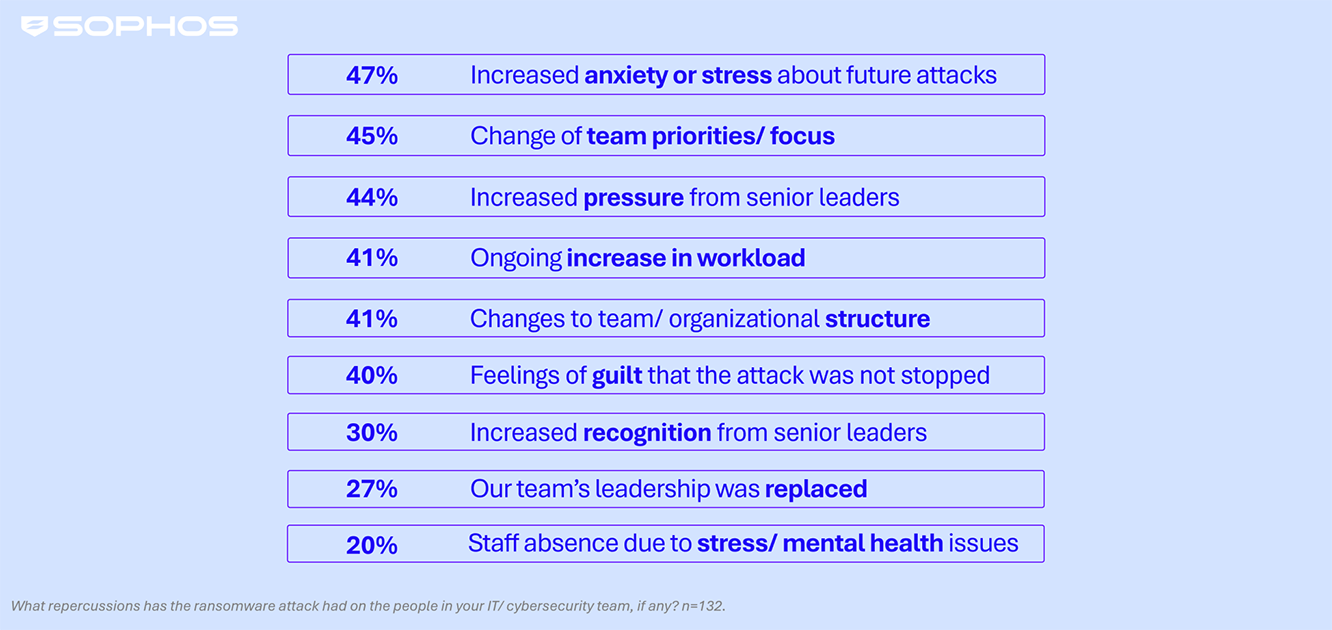

Les ransomwares ont un impact humain considérable, engendrant stress et anxiété au sein des équipes IT/Cybersécurité du secteur

L’enquête révèle que les incidents liés aux ransomwares ont de profondes répercussions sur les équipes IT/Cybersécurité du secteur manufacturier. Près de la moitié des personnes interrogées (47%) ont signalé une augmentation de leur anxiété ou de leur stress face aux futures attaques, soulignant l’impact psychologique durable de tels événements.

Parmi les autres conséquences courantes, citons un changement dans les priorités ou l’orientation de l’équipe (45%), une pression accrue de la part de l’équipe dirigeante (44%) et une augmentation durable de la charge de travail (41%). Il convient de noter que la proportion de personnes interrogées travaillant dans le secteur manufacturier et ayant signalé de tels impacts était supérieure à la moyenne intersectorielle dans presque tous les domaines, soulignant ainsi la pression exceptionnelle subie par les équipes de ce secteur.

Téléchargez le rapport complet pour obtenir plus d’informations sur les conséquences humaines et financières des attaques de ransomware dans le secteur manufacturier.

Les observations de Sophos dans le secteur manufacturier

En plus des conclusions du rapport, au cours des douze derniers mois, Sophos X-Ops a observé l’activité des ransomwares au niveau des sites de fuites de données et a constaté que 99 groupes malveillants distincts ciblaient des organisations de ce secteur. Les groupes les plus importants ciblant ces organisations, sur la base d’observations de sites de fuites de données, sont GOLD SAHARA (Akira), GOLD FEATHER (Qilin) et GOLD ENCORE (PLAY). Conformément aux tendances observées dans le rapport, plus de la moitié des incidents de ransomware traités par Sophos Emergency Incident Response impliquaient à la fois le vol et le chiffrement de données, soulignant ainsi la montée en puissance continue des tactiques de double extorsion où les données volées font l’objet d’une demande de rançon et d’une menace de publication sur un site de fuites de données.

À propos de l’enquête

Le rapport est basé sur les résultats d’une enquête indépendante commandée par Sophos, réalisée auprès de 3 400 responsables IT/Cybersécurité répartis dans 17 pays sur le continent américain, la région EMEA et la région Asie-Pacifique, dont 332 issus d’entreprises du secteur manufacturier. Toutes les personnes interrogées appartiennent à des organisations comptant entre 100 et 5 000 employés. L’enquête a été menée par le cabinet d’études Vanson Bourne, entre janvier et mars 2025. Les participants ont été invités à répondre sur la base de leurs expériences au cours de l’année écoulée.

Billet inspiré de The State of Ransomware in Manufacturing and Production 2025, sur le Blog Sophos.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)