Una volta che un malintenzionato ha accesso a un endpoint, le soluzioni EDR (Endpoint Detection and Response) spesso rappresentano l’unico ostacolo tra lui e il suo obiettivo, che si tratti di distribuire ransomware, installare malware, accedere a dati o lanciare ulteriori attacchi.

Di conseguenza, gli attaccanti cercano regolarmente modi per disabilitare i prodotti di sicurezza: elevano i privilegi, se necessario, per cercare di terminare processi e servizi, eseguono tool “EDR killer” e utilizzano una varietà di altre tecniche.

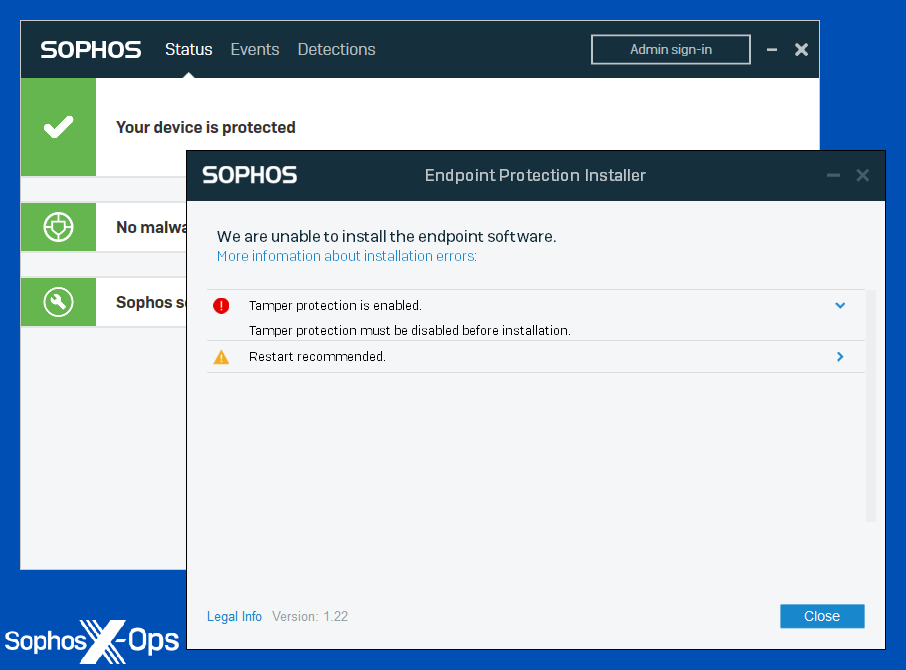

Sophos Tamper Protection – un meccanismo progettato per impedire agli attori delle minacce di interferire con i prodotti di sicurezza, solitamente applicato da un driver in modalità kernel – è quindi una componente fondamentale di qualsiasi suite di sicurezza, e molti vendor, incluso Sophos, ne hanno sviluppato una propria versione.

In linea con i nostri sforzi per fornire trasparenza su driver kernel e architetture di aggiornamento, e con il nostro impegno per l’iniziativa Secure By Design della CISA, vogliamo spiegare brevemente cos’è Sophos Tamper Protection e come funziona.

Cosa fa la Sophos Tamper Protection?

Come suggerisce il nome, Sophos Tamper Protection è progettata per prevenire qualsiasi manipolazione – da parte di utenti non autorizzati o malware – del software di sicurezza Sophos.

È una protezione aggiuntiva ma fondamentale, oltre alla nostra missione primaria: difendere il sistema operativo, le applicazioni e, in ultima istanza, gli utenti.

Sophos Tamper Protection è attiva di default: Sophos adotta un approccio “secure by default” e questa funzione non fa eccezione. Può essere disattivata solo da un utente autorizzato, preferibilmente solo quando si modifica la configurazione locale o si disinstalla un prodotto Sophos.

Solo un amministratore di Sophos Central può disattivarla, e solo se in possesso della password generata da Central. L’accesso alla password è riservato a utenti autorizzati, dotati di ruolo di sicurezza adeguato e autenticazione a più fattori (MFA).

Per design, nessun amministratore locale o di dominio può bypassare questa protezione, a meno che non sia anche amministratore di Sophos Central e disponga della password di Tamper Protection.

Riteniamo che le modifiche alla Sophos Tamper Protection e alle policy critiche non debbano essere gestite dagli stessi account usati per l’amministrazione IT quotidiana. La nostra architettura supporta quindi un’amministrazione basata su ruoli ben distinti.

Cosa blocca Sophos Tamper Protection?

- Modifiche alle impostazioni locali della protezione dalle minacce (scansione all’accesso, protezione web, Live Protection, ecc.)

- Disattivazione della Sophos Tamper Protection

- Disinstallazione o reinstallazione dei componenti Sophos

- Terminazione dei processi o servizi Sophos

- Modifica della configurazione dei servizi

- Eliminazione o modifica di file, cartelle o chiavi di registro Sophos

Coprire ogni punto debole

Gli attaccanti cercano costantemente nuovi modi per disattivare la sicurezza. Ad esempio, aggiornamenti o reinstallazioni potrebbero temporaneamente disattivare alcune protezioni.Grazie alla nostra integrazione tra protezione endpoint, motori di rilevamento e servizi MDR, possiamo reagire rapidamente a questi tentativi, fornendo visibilità end-to-end agli sviluppatori.

Inoltre, in tutto ciò che sviluppiamo, il nostro obiettivo è la sicurezza by design – inclusi i meccanismi di aggiornamento e la Tamper Protection. Ad esempio:

- Non utilizziamo volutamente gli installer MSI per l’installazione o l’aggiornamento degli endpoint. Al contrario, Sophos Endpoint, potenziato da Intercept X, impiega un sistema di aggiornamento proprietario progettato per evitare interruzioni della protezione.

- Come già evidenziato, la Tamper Protection è attiva di default e rimane attiva durante aggiornamenti, upgrade e downgrade. La sua protezione si estende a processi, servizi, componenti software, file di configurazione, chiavi di registro, nonché alla disinstallazione e reinstallazione non autorizzate.

- Gli aggiornamenti dei componenti avvengono in parallelo, con i componenti esistenti che continuano a funzionare fino al completamento del passaggio di consegne – garantendo zero interruzioni nella protezione durante l’aggiornamento. I driver e i servizi core vengono aggiornati solo al riavvio, eliminando il rischio di manomissioni in fase di esecuzione.

Tuttavia, non presumiamo mai che le nostre difese siano perfette. Partecipiamo a un programma di bug bounty esterno dal dicembre 2017 e testiamo regolarmente la nostra Tamper Protection tramite revisioni tecniche interne, red team esterni e analisi delle minacce basate su casi reali. Questo fa parte del nostro investimento in sicurezza: migliorare costantemente le componenti dei nostri sistemi che potrebbero essere prese di mira da attaccanti reali.

Conclusione

Il nostro obiettivo è garantire che l’intera superficie di protezione e aggiornamento resista alle manomissioni, anche da parte di attori con accesso completo al sistema.

Una protezione dalle manomissioni efficace deve presumere che gli attaccanti possano disporre di privilegi amministrativi, comprendere il funzionamento dei prodotti di sicurezza e sfruttare qualsiasi lacuna prevedibile. Sophos Endpoint è progettato per resistere a questi tentativi. La protezione rimane attiva durante tutte le operazioni, compresi gli aggiornamenti. Questo riflette il nostro più ampio approccio Secure by Design, dove l’integrità del sistema ha la priorità rispetto alla facilità di implementazione.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)