Microsoft lanzó el martes 56 parches que afectan a 10 familias de productos. Microsoft considera que dos de los problemas abordados son de gravedad crítica y, aunque no es habitual, ambos pertenecen a la familia de productos Office 365. Ocho tienen una puntuación base CVSS de 8,0 o superior. Se sabe que uno está siendo explotado activamente en la red y otros dos se han revelado públicamente.

Esas son las buenas noticias. En un momento pasaremos a los avisos.

En el momento de la publicación de los parches, la empresa estima que es más probable que se exploten seis CVE en los próximos 30 días, además del que ya se ha detectado. Varios de los problemas de este mes pueden detectarse directamente con las protecciones de Sophos, y en la tabla al final del artículo incluimos información al respecto.

La publicación también incluye información sobre 14 parches de Edge publicados la semana pasada, así como 12 parches de ColdFusion y cuatro de Adobe Reader publicados hoy. El único parche de Edge originado por Microsoft se cuenta en este total, en lugar de en el recuento general de 56; el resto se originó en el propio Chromium y se parcheó a principios de mes. No hay ninguna actualización de la pila de servicios en el manifiesto de Microsoft de este mes.

Microsoft también ha publicado información sobre 84 CVE que afectan a CBL Mariner o Azure Linux. Las 84 CVE proceden de MITRE y se han solucionado a lo largo de la semana pasada, y las 84 se indican como explotadas en el mundo real (aunque ninguna está marcada como divulgada públicamente). Se ha facilitado poca información sobre estas 84 CVE.

En cifras

- Total de CVE: 56

- Divulgados públicamente: 2

- Exploits detectados: 1

- Gravidad

- Crítica: 2

- Importante: 54

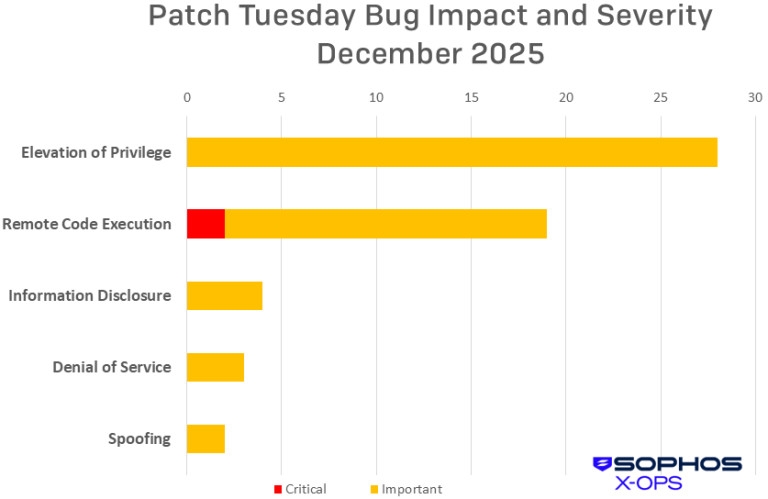

- Impacto

- Denegación de servicio: 3

- Elevación de privilegios: 28

- Divulgación de información: 4

- Ejecución remota de código: 19

- Suplantación de identidad: 2

- Puntuación base CVSS de 9,0 o superior: 0

- Puntuación base CVSS de 8,0 o superior: 8

Figura 1: los problemas de elevación de privilegios, una vez más, fueron los más numerosos en la recopilación de diciembre

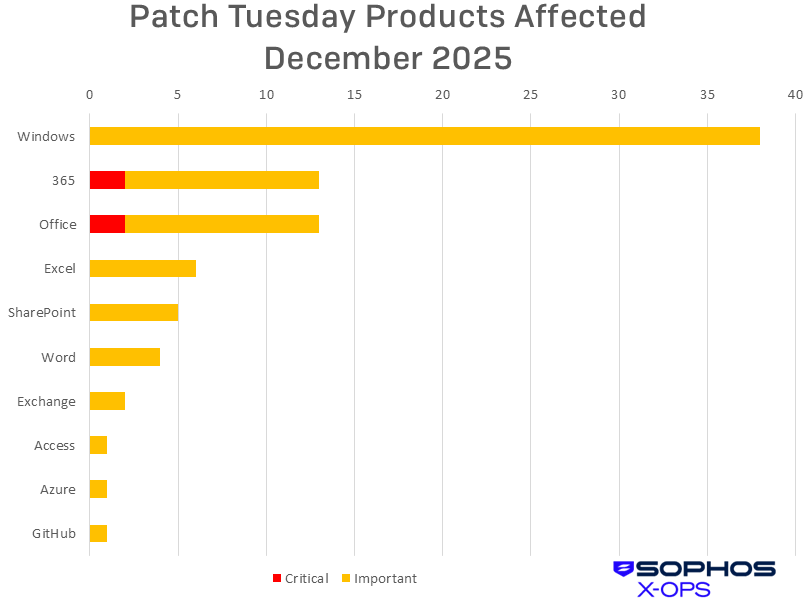

Productos

- Windows: 38

- 365: 13

- Office: 13

- Excel: 6

- SharePoint: 5

- Word: 4

- Exchange: 2

- Access: 1

- Azure: 1

- GitHub: 1

Como es habitual en esta lista, los CVE que se aplican a más de una familia de productos se cuentan una vez por cada familia a la que afectan. Cabe señalar, por cierto, que los nombres de los CVE no siempre reflejan con exactitud las familias de productos afectadas. En concreto, algunos nombres de CVE de la familia Office pueden mencionar productos que no aparecen en la lista de productos afectados por el CVE, y viceversa.

Figura 2: este mes se han aplicado parches a un grupo más reducido de familias de productos, muy orientadas al usuario final. Aunque Windows representa la mitad de ellos, todos los parches relacionados con el sistema operativo son de importancia

Actualizaciones destacadas de diciembre

Además de los problemas mencionados anteriormente, hay varios aspectos específicos que merecen atención.

CVE-2025-62554: vulnerabilidad de ejecución remota de código en Microsoft Office

CVE-2025-62555: vulnerabilidad de ejecución remota de código en Microsoft Word

CVE-2025-62557: vulnerabilidad de ejecución remota de código en Microsoft Office

CVE-2025-62558: vulnerabilidad de ejecución remota de código en Microsoft Word

CVE-2025-62559: vulnerabilidad de ejecución remota de código en Microsoft Word

CVE-2025-62560: vulnerabilidad de ejecución remota de código en Microsoft Excel

CVE-2025-62561: vulnerabilidad de ejecución remota de código en Microsoft Excel

Las siete vulnerabilidades RCE afectan a varias versiones de 365 y Office, incluidas Microsoft Office LTSC para Mac 2021 y 2024. Sin embargo, los parches para esas versiones de Mac aún no están listos. Se pide a los usuarios responsables de actualizar los Mac que supervisen la información CVE de cada vulnerabilidad para obtener más información sobre esos parches. De las siete, prestad especial atención a CVE-2025-62554 y CVE-2025-62257 (las dos denominadas simplemente «vulnerabilidades de Office»), ya que son las que tienen como vector de ataque el panel de vista previa. Estas dos CVE son de gravedad crítica y tienen una puntuación base CVSS de 8,4. Las demás son de gravedad importante.

CVE-2025-54100: vulnerabilidad de ejecución remota de código de PowerShell

Al igual que con las 84 vulnerabilidades de Mariner mencionadas anteriormente, el lanzamiento de este parche llegó con menos información de la que suelen tener los CVE emitidos por Microsoft. Dicho esto, este problema de clase importante se asigna a Windows, al igual que el problema de GitHub que se analiza a continuación, implica la neutralización inadecuada de elementos especiales utilizados en un comando. En este caso, Microsoft señala que, tras la instalación, los usuarios que intenten implementar el comando Invoke-WebRequest recibirán un mensaje de confirmación que les advertirá de la posible ejecución de código de script no deseado y les recomendará que incluyan el modificador -UseBasicParsing para que todo funcione correctamente.

CVE-2025-64666: vulnerabilidad de elevación de privilegios en Microsoft Exchange Server

CVE-2025-64667: vulnerabilidad de suplantación de identidad en Microsoft Exchange Server

Estos dos errores de gravedad importante afectan a Exchange Server 2016 y 2019, que son versiones de Exchange que ya no reciben soporte técnico; a menos que pagues por el programa de actualizaciones de seguridad extendidas (ESU) de Microsoft, no recibirás estos parches. Los suscriptores de Exchange Server Subscription Edition están cubiertos. El EoP es un elemento bastante especializado que requeriría que el atacante preparara el entorno de destino con antelación, mientras que el error de suplantación de identidad afecta, concretamente, a la forma en que se muestran las direcciones «De:» al usuario.

CVE-2025-64671 — Vulnerabilidad de ejecución remota de código en GitHub Copilot para Jetbrains

La única vulnerabilidad revelada públicamente en lo que va de mes permite al asistente de codificación basado en IA de Jetbrain arruinar la experiencia de codificación, debido a la neutralización inadecuada de elementos especiales utilizados en un comando. Según Microsoft, un atacante podría ejecutar comandos adicionales añadiéndolos a los comandos permitidos en la configuración de aprobación automática del terminal del usuario. Esta vulnerabilidad se atribuye al investigador independiente Ari Marzouk, quien el fin de semana pasado publicó un análisis de una nueva clase de vulnerabilidades potencialmente activas en los IDE de IA. Una lectura muy interesante.

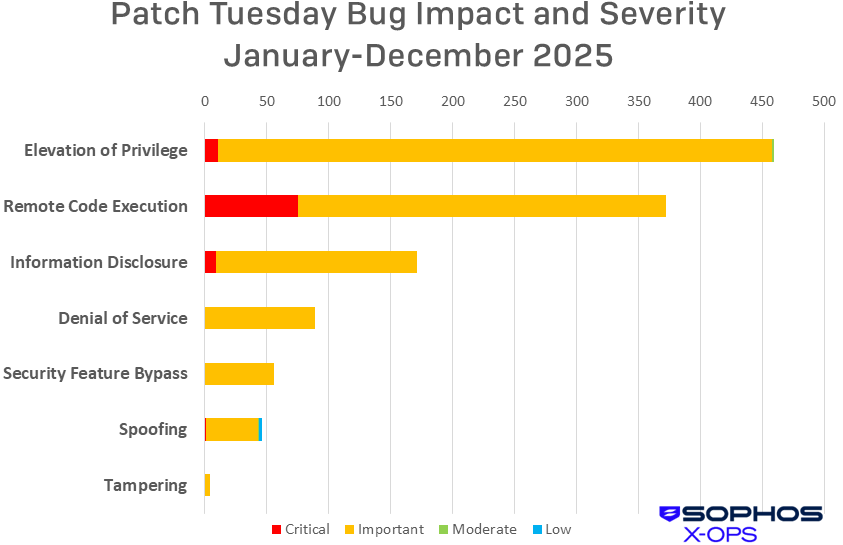

Figura 3: el año terminó con la elevación de privilegios y la ejecución remota de código intercambiando posiciones en lo más alto de las listas. Sin embargo, hay que tener en cuenta que, aunque este año se han solucionado menos errores de RCE, ha habido un mayor porcentaje de RCE de gravedad crítica. En total, en 2025 se han solucionado 92 CVE de gravedad crítica, frente a los 55 del año pasado

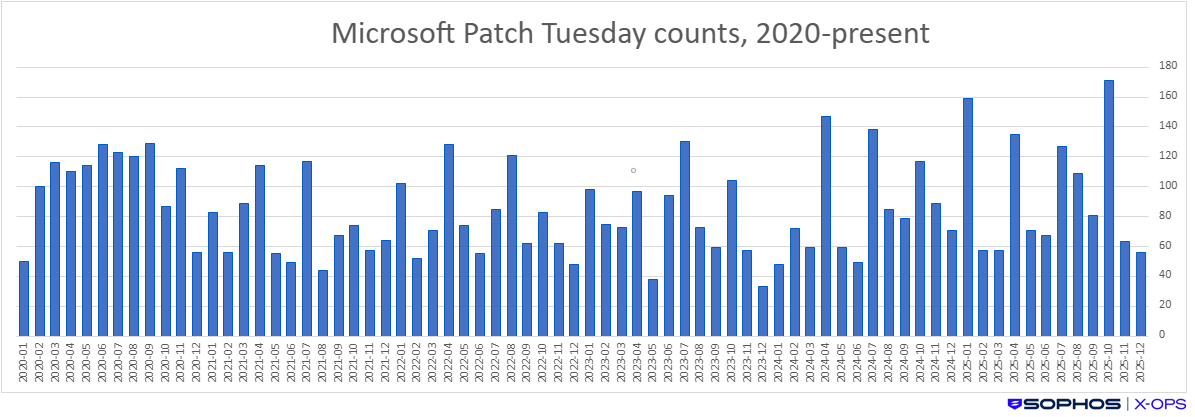

Figura 4: el recuento final (esperemos) de 2025: al final, fue el año con más parches (1196, sin contar los lanzamientos de parches fuera de banda) desde 2020 (1245 parches, sin contar los fuera de banda), con dos meses récord en enero y octubre

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2025-59516 | Exp/2559516-A | Exp/2559516-A |

| CVE-2025-59517 | Exp/2559517-A | Exp/2559517-A |

| CVE-2025-62221 | Exp/2562221-A | Exp/2562221-A |

| CVE-2025-62454 | Exp/2562454-A | Exp/2562454-A |

| CVE-2025-62470 | Exp/2562470-A | Exp/2562470-A |

| CVE-2025-62472 | Exp/2562472-A | Exp/2562472-A |

Como cada mes, si no quieres esperar a que tu sistema descargue las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué versión de Windows estás ejecutando y, a continuación, descarga el paquete de actualización acumulativa para la arquitectura y el número de compilación específicos de tu sistema.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)