En los ataques actuales, neutralizar las soluciones de seguridad de los endpoints es un paso crítico del proceso, ya que permite a los actores maliciosos operar sin ser detectados. Desde 2022, hemos observado un aumento en la sofisticación del malware diseñado para desactivar los sistemas EDR en un sistema infectado.

Algunas de estas herramientas las desarrollan grupos de ransomware. Otras se compran en mercados clandestinos, como se ha demostrado en los registros de chat filtrados del grupo Black Basta. En muchos casos, se utilizan ofertas de empaquetadores como servicio, como HeartCrypt, para ocultar las herramientas.

El grupo RansomHub creó EDRKillShifter y posteriormente quedó obsoleto por una nueva herramienta, que se detallará en este artículo. Además, analizaremos las pruebas del intercambio de herramientas y la transferencia de conocimientos técnicos entre grupos de ransomware que utilizan diferentes versiones de la herramienta descrita.

AV Killer

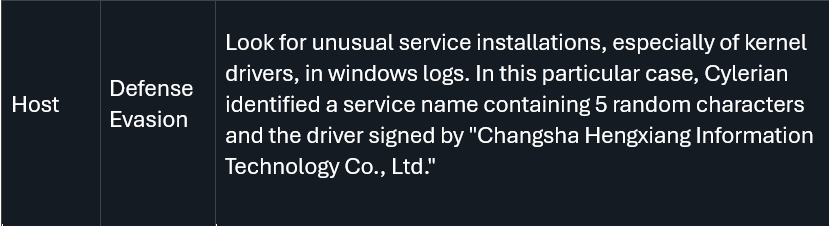

Nos centraremos primero en una carga útil específica, una herramienta AV killer, encontrada entre las miles de cargas útiles de las muestras empaquetadas con HeartCrypt. En varios casos, la detección de esta herramienta se produjo durante un ataque de ransomware en curso. Otros defensores han visto pruebas de esta herramienta, en particular Cylerian, como se muestra en la figura 1. Existen posibles pruebas de una versión anterior detallada en una publicación de Palo Alto Networks de enero de 2024.

En un ejemplo concreto, observamos que el archivo eliminador de EDR uA8s.exe (SHA-1: 2bc75023f6a4c50b21eb54d1394a7b8417608728) se creó insertando contenido malicioso en la herramienta Clipboard Compare de Beyond Compare, una utilidad legítima de Scooter Software. Alertamos a Scooter Software sobre el abuso antes de publicar este artículo y nos confirmaron que su instalador, los ejecutables y las DLL están firmados con código. El código del cargador se inyectó cerca del punto de entrada y la carga útil maliciosa y los componentes adicionales del cargador se insertaron como recursos. Tras su ejecución, la carga útil se decodifica a sí misma; de hecho, se trata de un ejecutable muy protegido. La protección sustancial del ejecutable es una de las cinco características significativas que hemos observado:

El código está muy protegido.

Busca un controlador con un nombre aleatorio de cinco letras.

El controlador está firmado con un certificado comprometido.

Se dirige a varios proveedores de seguridad.

La lista de objetivos varía entre las muestras.

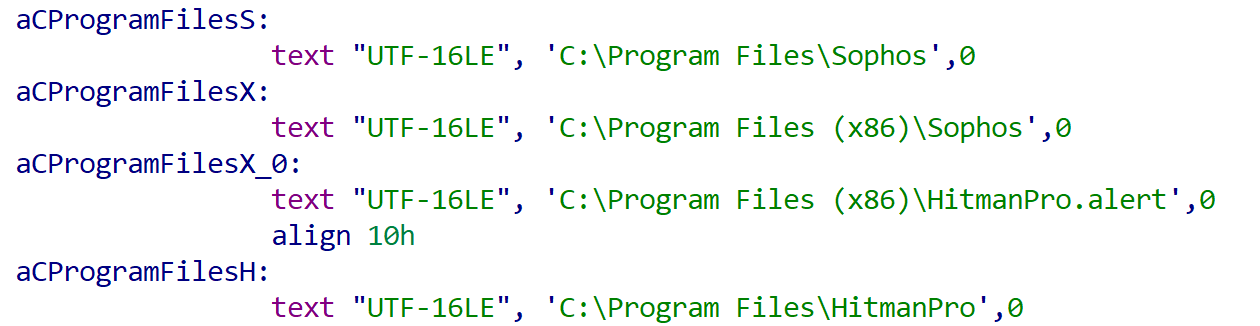

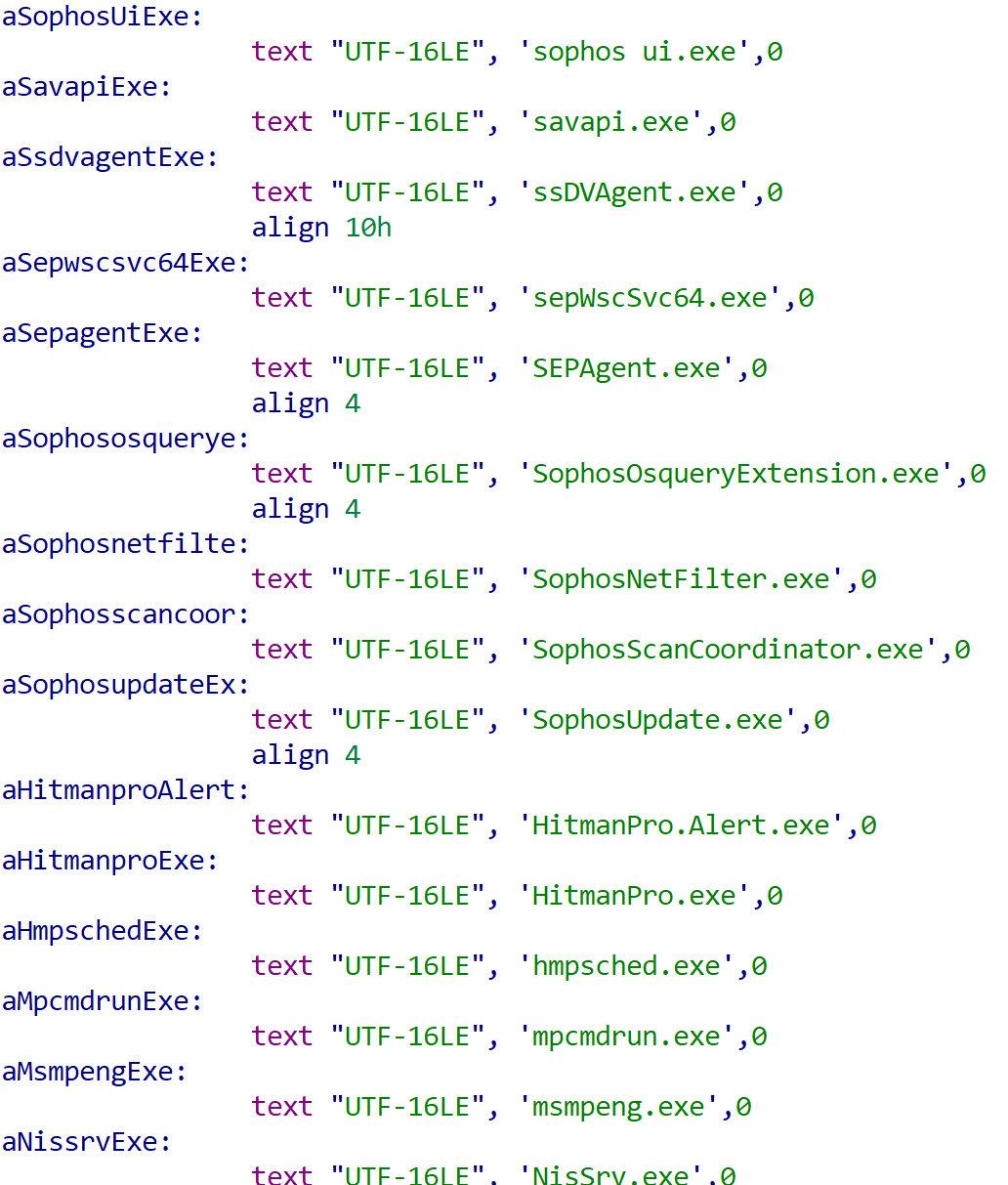

El volcado de memoria revela que el ejecutable es un AV killer, que en este caso concreto se dirige a productos de Sophos.

Figura 2: extracto del volcado de memoria, que muestra los productos Sophos atacados

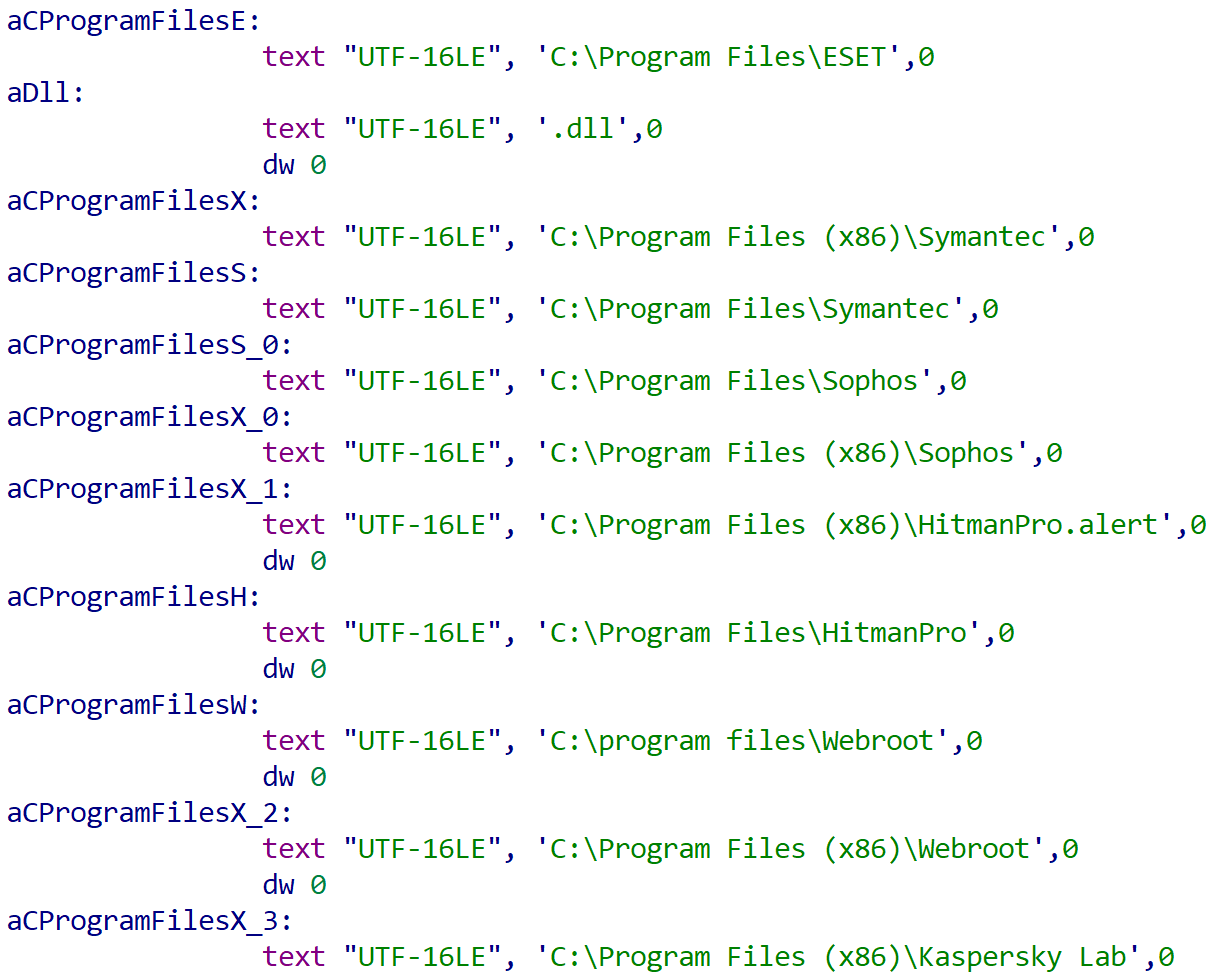

Existen muchas versiones diferentes de esta herramienta. La lista real de productos de seguridad atacados varía mucho entre ellas: a veces solo se atacan uno o dos, otras veces la lista es más amplia:

También intenta eliminar procesos como MsMpEng.exe, SophosHealth.exe, SAVService.exe y sophosui.exe:

Hemos observado una larga lista de productos de seguridad atacados por una u otra versión del eliminador:

Bitdefender

Cylance

Fset

F-Secure

Fortinet

HitManPro

Kaspersky

McAfee

Microsoft

SentinelOne

Sophos

Symantec

Trend Micro

Webroot

El archivo busca un archivo de controlador mraml.sys (el que observamos tenía un hash SHA-1: 21a9ca6028992828c9c360d752cb033603a2fd93). Cuando lo encuentra, carga el controlador y termina los procesos y servicios de la lista de objetivos. El nombre del archivo SYS está codificado en el ejecutable. Aparentemente es aleatorio y diferente en cada muestra.

Si el archivo sys no está presente, el archivo ejecutable no continúa y muestra el error «No se pudo obtener el dispositivo», pero crea un servicio llamado mraml.exe. El nombre del servicio parece depender del archivo del controlador.

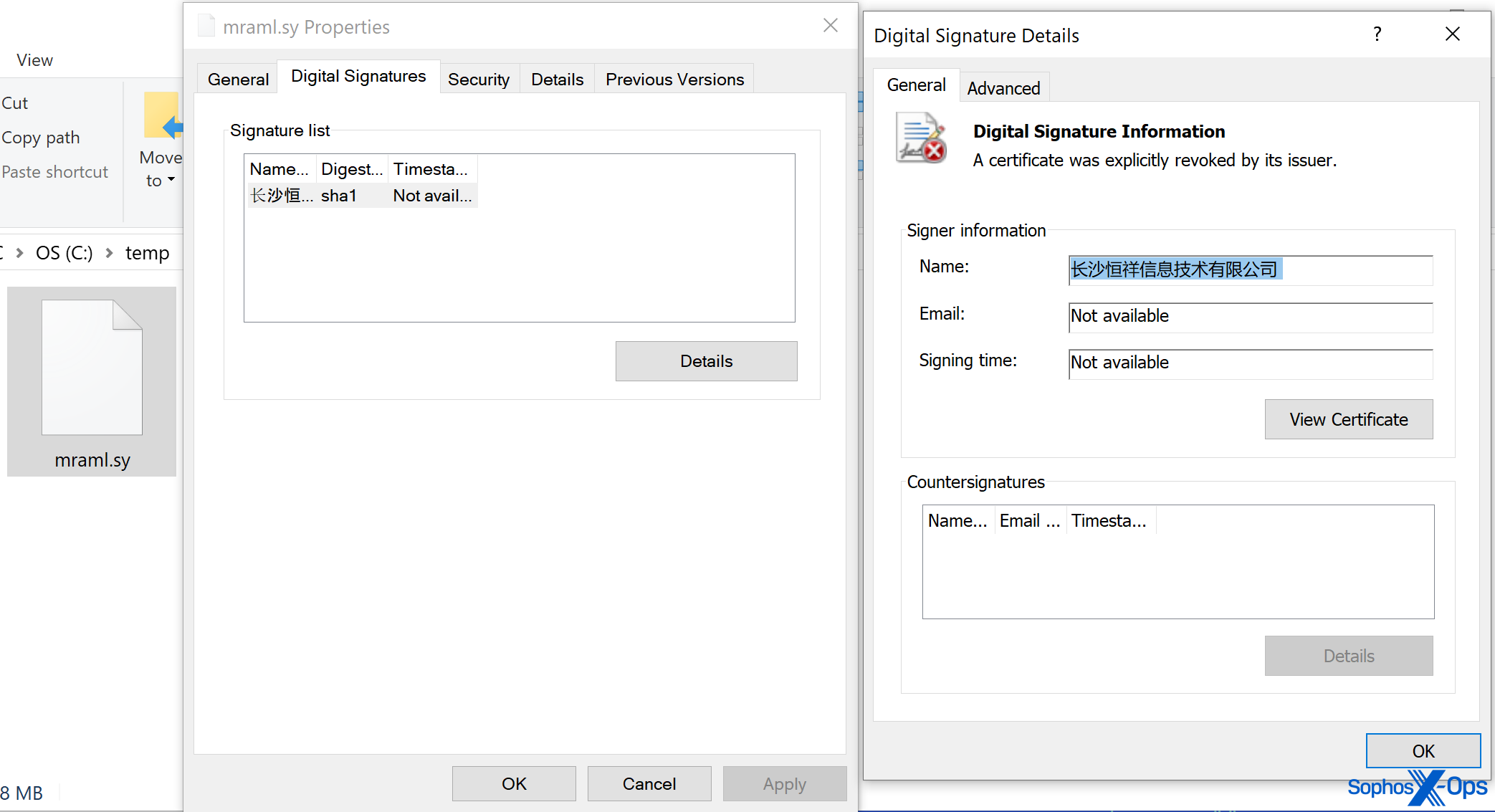

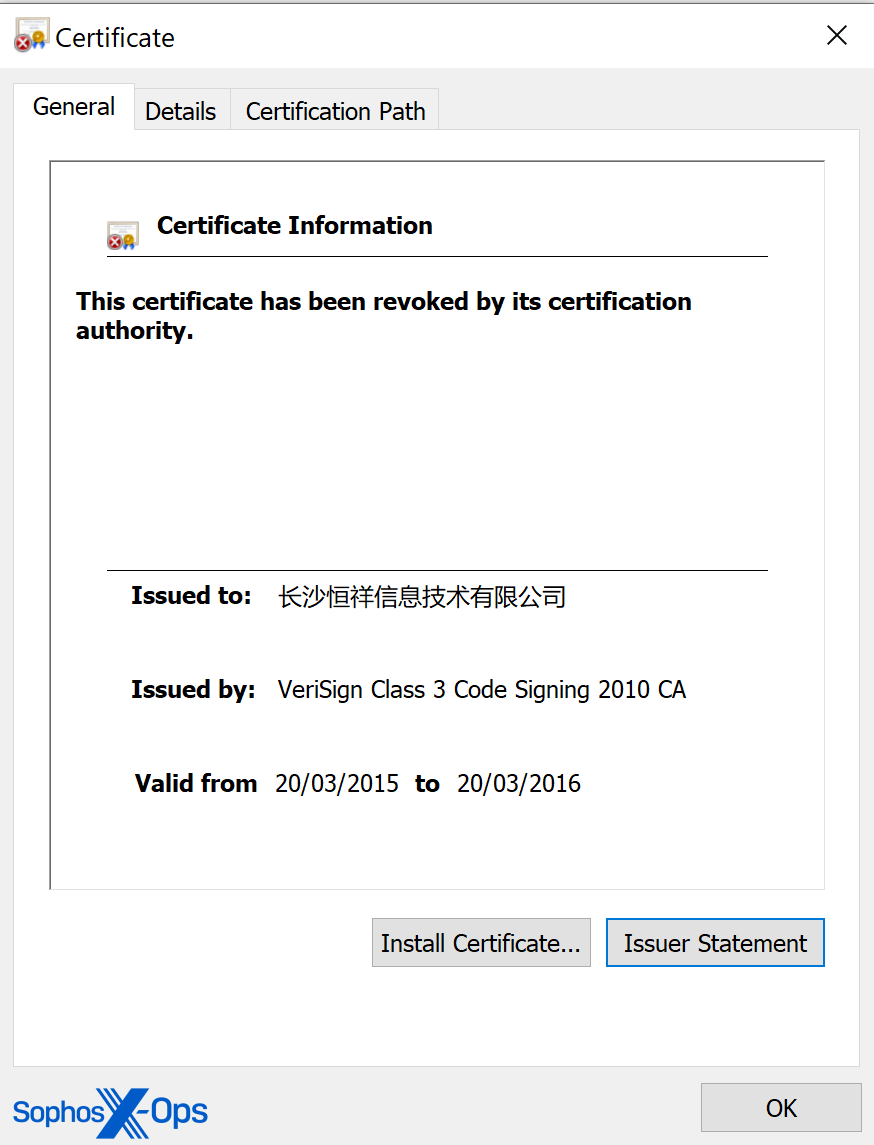

El archivo sys que hemos recuperado contiene información falsa sobre la versión del archivo. Finge ser un controlador CrowdStrike Falcon Sensor, pero el archivo está firmado por Changsha Hengxiang Information Technology Co., Ltd. El firmante ha sido objeto de abuso, como se muestra en las figuras 6 y 7.

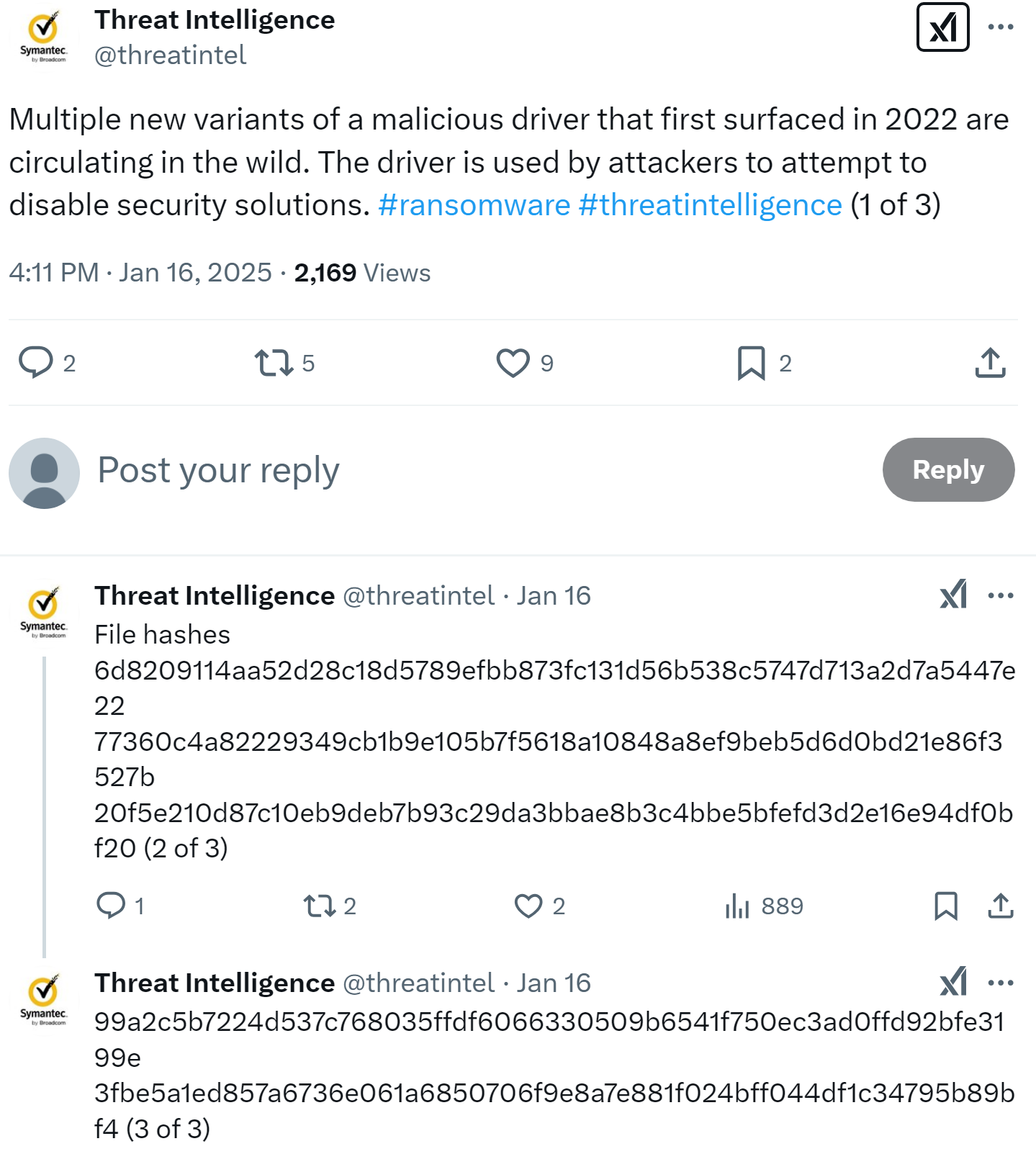

Los controladores firmados con este certificado fueron denunciados en X a principios de este año y etiquetados como relacionados con ransomware, como se muestra en la Figura 8.

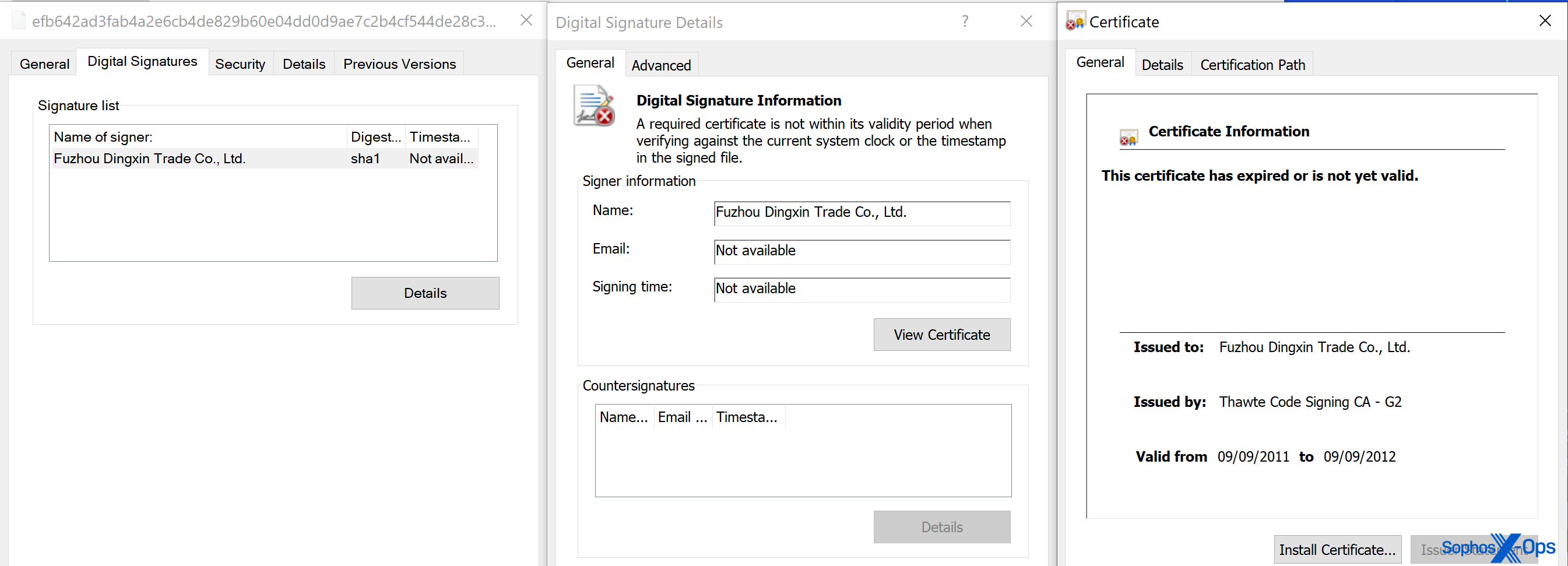

La última variante del killer utiliza una firma diferente en el archivo del controlador, esta vez de Fuzhou Dingxin Trade Co., Ltd. Este certificado también ha caducado, como se muestra en la figura 9.

Los archivos que utilizan la misma firma, casi todos ellos procedentes de China o Hong Kong, eran maliciosos y se enviaron a VirusTotal entre diciembre de 2024 y marzo de 2025.

Conexión con ransomware

Se observó que las herramientas asesinas de EDR empaquetadas con HeartCrypt se utilizaban en ataques de ransomware. De hecho, se avistaron varias familias de ransomware junto con el asesino.

Caso de uso típico

En un escenario de ataque típico, observamos el intento de ejecución del dropper empaquetado con HeartCrypt. Este soltaba un ejecutable asesino de EDR muy protegido, que a su vez cargaba un controlador firmado con una firma comprometida.

El intento de ejecución suele bloquearse con una de las detecciones estáticas genéricas Mal/HCrypt-, Troj/HCrypt- o Mal/Isher-Gen. En otros casos, nuestras mitigaciones de protección dinámica, como SysCall, DynamicShellcode o HollowProcess, bloquean la ejecución.

Nombre del malware: Mal/HCrypt-A

Nombre: c:\users\{}\desktop\vp4n.exe

«sha256» : «c793304fabb09bb631610f17097b2420ee0209bab87bb2e6811d24b252a1b05d», Además, observamos que el ejecutable del EDR killer intentó cargar el controlador acoplado:

Nombre del malware: Mal/Isher-Gen

Nombre: c:\users\{}\desktop\zsogd.sys Poco después del intento del EDR killer, observamos la siguiente alerta de ransomware:

Mitigación CryptoGuard V5 Política CryptoGuard Marca de tiempo 2025-01-20T11:59:18 Ruta: C:\FoPefI.ex Hash: e1ed281c521ad72484c7e5e74e50572b48ea945543c6bcbd480f698c2812cdfe Nota de rescate: README_0416f0.txt Extensión del archivo adjunto: .0416f0

El rastro del proceso:

1 C:\FoPefI.exe [64500]

C:\FoPefI.exe -solo-local -pass b65{redactado}a64

2 C:\Windows\System32\services.exe [1004] *

3 C:\Windows\System32\wininit.exe [900] *

wininit.exe El ransomware en este caso era RansomHub.

Hemos observado la misma secuencia de eventos (EDR Killer -> ransomware) con las siguientes familias de ransomware:

Blacksuit

RansomHug

Medusa

Qilin

Dragonforce

Crytox

Lynx

INC…

que es una impresionante lista de grupos de actores maliciosos que compiten entre sí.

MedusaLocker

Este fue un caso particularmente interesante que merece una mención específica, ya que creemos que el actor malicioso utilizó un RCE de día cero en SimpleHelp para obtener el acceso inicial.

Aquí vemos una alerta de DynamicShellcode:

Mitigación DynamicShellcode Política HeapHeapHooray Marca de tiempo 2025-01-22T09:53:42 Nombre: Configuración/Desinstalación Ruta: c:\temp\6Vwq.exe SHA-256 43cd3f8675e25816619f77b047ea5205b6491137c5b77cce058533a07bdc9f98 SHA-1 d58dade6ea03af145d29d896f56b2063e2b078a4 MD5 b59d7c331e96be96bcfa2633b5f32f2c

El rastreo del proceso reveló que el AV killer se ejecutó desde el componente JWrapper-Remote Access de SimpleHelp:

1 C:\temp\6Vwq.exe [13296] 2 C:\Windows\System32\cmd.exe [16536] * cmd.exe /c start c:\temp\6Vwq.exe 3 C:\ProgramData\JWrapper-Remote Access\JWrapper-Windows64JRE-00000000000-complete\bin\Remote Access.exe [7864] * «C:\ProgramData\JWrapper-Remote Access\JWrapper-Windows64JRE-00000000000-complete\bin\Remote Access.exe» «-cp» "C:\ProgramData\JWrapper-Remote Access\JWrapper-Remote Access-00056451424-complete\customer.jar;C:\ProgramData\JWrapper-Remote Access\JWrapper-Re

El rastro del proceso indica que la infección inicial podría estar relacionada con los exploits RCE de día cero analizados por Horizon3.al en enero de 2025.

El hash SHA256 de la alerta DynamicShellcode que se muestra arriba, 43cd3f8675e25816619f77b047ea5205b6491137c5b77cce058533a07bdc9f98, se encontró posteriormente en VT. Está empaquetado con HeartCrypt. La carga útil extraída tiene el hash: a44aa98dd837010265e4af1782b57989de07949f0c704a6325f75af956cc85de.

Volvimos a ver el mismo AV killer. Ataca específicamente productos de seis empresas: Eset, Symantec, Sophos, HitManPro, Webroot y Kaspersky. A continuación, se utilizó un archivo identificado previamente como ransomware Medusa:

2025-01-22 10:04:12 Mal/Medusa-C <d>/Windows/Temp/MilanoSoftware.exe «hash»: «3a6d5694eec724726efa3327a50fad3efdc623c08d647b51e51cd578bddda3da»,

INC

Un caso de junio de 2025 resultó especialmente interesante, ya que se observó que el eliminador de EDR utilizaba una capa adicional de empaquetado. Esta capa adicional parece una versión actualizada del empaquetador que describimos en nuestro artículo sobre suplantadores presentado en la conferencia Virus Bulletin del año pasado. En este caso, el autor de la amenaza utilizó dos empaquetadores diferentes como servicio para ofrecer una protección por capas.

CryptoGuard detectó el ransomware:

Mitigación CryptoGuard V5 Política CryptoGuard Marca de tiempo 2025-06-04T04:13:52 Nota de rescate: README.txt

Se identificó como ransomware INC:

Nombre del malware: Troj/Inc-Gen

Hora de la baliza: 2025-06-04T04:32:33.000Z

Nombre: c:\programdata\1.exe

«sha256» : «e5e418da909f73050b0b38676f93ca8f0551981894e2120fb50e8f03f4e2df4f», Antes de eso, observamos intentos de ejecución por parte del eliminador de EDR:

Mitigación HollowProcess Política HollowProcessGuard Marca de tiempo 2025-06-03T21:11:12 Nombre: AVG Dump Process 25.5.10141.0 Ruta: C:\ProgramData\CSd2.exe Hash: ce1ba2a584c7940e499194972e1bd6f829ffbae2ecf2148cdb03ceeca906d151 bd6f829ffbae2ecf2148cdb03ceeca906d151

Aquí, el asesino carga el controlador:

«path» : «c:\\programdata\\noedt.sys»,

“sha256” : «6fc26e8ac9c44a8e461a18b20929f345f8cfc86e9a454eae3509084cf6ece3be», El archivo (ce1ba2a584c7940e499194972e1bd6f829ffbae2ecf2148cdb03ceeca906d151) tenía la carga útil almacenada como un recurso, con cifrado XOR.

La carga útil extraída era un archivo con valor SHA256 61557a55ad40b8c40f363c4760033ef3f4178bf92ce0db657003e718dffd25bd que tenía ejecutables incrustados, uno de ellos era 597d4011deb4f08540e10d1419b5cbdfb38506ed53a5c0ccfb12f96c74f4a7a1, que resultó ser un eliminador de EDR empaquetado con HeartCrypt utilizado en incidentes anteriores de ransomware INC.

Carga el controlador noedt.sys (SHA256: 6fc26e8ac9c44a8e461a18b20929f345f8cfc86e9a454eae3509084cf6ece3be), que también se vio en un incidente anterior de INC.

Conclusión

Quizás el aspecto más preocupante de esta investigación es la evidencia que sugiere el intercambio de herramientas y la transferencia de conocimientos técnicos entre grupos de ransomware competidores (Ransomhub, Qilin, DragonForce e INC, por nombrar solo algunos). Aunque estos grupos son competidores y tienen diferentes modelos de negocio y afiliación, parece que existe una filtración de información/herramientas entre ellos.

Para que quede claro, no se trata de que se filtrara un único binario del EDR killer y se compartiera entre los actores maliciosos. En cambio, cada ataque utilizó una versión diferente de la herramienta propietaria. Además, todas las variantes se empaquetaron con el empaquetador como servicio HeartCrypt, basado en suscripción. Por lo tanto, es posible que haya habido al menos cierta coordinación. Es posible que la información sobre la disponibilidad y la viabilidad de utilizar HeartCrypt para este fin se comunicara a través de canales creados para este tipo de intercambio, aunque tal vez todos esos grupos de ransomware decidieron por casualidad adquirir el mismo EDR killer disponible en el mercado.

Los investigadores de Eset han publicado recientemente información sobre un intercambio/filtración similar, y nuestras propias conclusiones, que se detallan aquí, la respaldan. Esto sugiere que el ecosistema del ransomware es más complicado que una simple serie de grupos de ransomware que compiten y luchan entre sí, lo que supone un quebradero de cabeza más para los defensores.

Los IOC relacionados con este artículo están disponibles en nuestro repositorio de GitHub.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)