.avif?width=1024&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

Transparenz, Governance und Compliance

Erkennen und beseitigen Sie Sicherheitsrisiken in Multi-Cloud-Umgebungen und gewährleisten Sie lückenlose Compliance.

Angriffsfläche reduzieren

Multi-Cloud-Schutz

Steigern Sie die Effizienz mit Cloud Security Posture Management für AWS-, Azure und GCP-Umgebungen in einer zentralen Konsole.

Einzigartige Transparenz

Sehen Sie alles: Asset Inventories, Netzwerkvisualisierungen, Cloud-Ausgaben und Konfigurationsrisiken von der Entwicklung bis zur Produktion.

Durchgängige Compliance

Automatisieren Sie Security-Best-Practice-Prüfungen und Compliance Assessments und ersparen Sie sich wochenlange Arbeit mit sofort Audit-fähigen Reports.

Jetzt testen!

Sofortiger Zugriff. Keine Installation. Ohne Kaufverpflichtung.

Vollständige Transparenz

Wir vereinfachen die Erkennung und Überwachung Ihrer Assets und liefern Transparenz über den Netzwerkverkehr für AWS, Azure und GCP.

- Rufen Sie On-Demand-Inventories und exportierbare Netzwerk-Topologie-Visualisierungen ab.

- Stoppen Sie die Schatten-IT dank automatischer Erkennung Ihrer Assets und Visualisierung von Sophos-Workload-Protection-Agents und Firewall-Bereitstellungen.

- Verhindern und beheben Sie Konfigurationsrisiken in Hosts, Containern, Kubernetes-Umgebungen, serverlosen Funktionen, Speicher- und Datenbankdiensten, Netzwerk-Sicherheitsgruppen sowie IaC-Vorlagen (Infrastructure-as-Code).

- Konsolidieren und vereinfachen Sie Ihren Security-Toolkit in einem Paket, das auch Berechtigungsmanagement sowie die Überwachung von Cloud-Ausgaben umfasst.

Risiken reduzieren – ohne Einbußen bei Geschwindigkeit

Ermöglichen Sie schnelle und sichere Entwicklung mit integrierten Sicherheits- und Compliance-Prüfungen in jeder CI/CD Pipeline.

Infrastructure-as-Code-Scans

Erkennen Sie automatisch Fehlkonfigurationen, eingebettete Passwörter und Schlüssel in Terraform-, AWS-CloudFormation-, Ansible-, Kubernetes- und Azure Resource Manager(ARM)-Vorlagendateien.

Container Image Scanning

Verhindern Sie die Bereitstellung von Containern mit Betriebssystem-Schwachstellen und identifizieren Sie verfügbare Fehlerbehebungen. Dabei werden Amazon ECR, ACR und Docker Hub Registries, IaC-Umgebungen sowie Images in Build-Pipelines unterstützt.

Integration über API

Erkennen von Abweichungen und Schutzmaßnahmen

Verfolgen Sie einen „Shift Left“-Ansatz mit integrierten Sicherheitstools

Scanning von IaC-Vorlagen Konfigurationsschwachstellen

Container Image Scanning Betriebssystem-Schwachstellen

Cloud Compliance gewährleisten

Automatisieren Sie Compliance und greifen Sie direkt auf Security-Best-Practice-Prüfungen und sofort Audit-fähige Reports zu.

Audit-fähige Reports

Sorgen Sie für ein kontinuierliches Monitoring der Sicherheit und Compliance mit benutzerdefinierten oder fertig nutzbaren Vorlagen und audit-fähigen Reports für Standards wie FFIEC, DSGVO, HIPAA, PCI DSS, SOC2, CIS-Bewertungsrichtlinien und mehr.

Senken Sie Ihre Audit-Kosten

Definieren Sie, welche Inventarelemente in Ihrem Cloud-Konto Compliance-Standards unterliegen, sodass Sie Ihre Compliance Audits erheblich schneller erledigen können.

Nutzen Sie Ihre vorhandenen Tools

Ordnen Sie die Steuerelement-ID aus RSA Archer, MetricStream, und anderen Compliance-Tools zu.

Erkennungs- und Reaktionszeiten minimieren

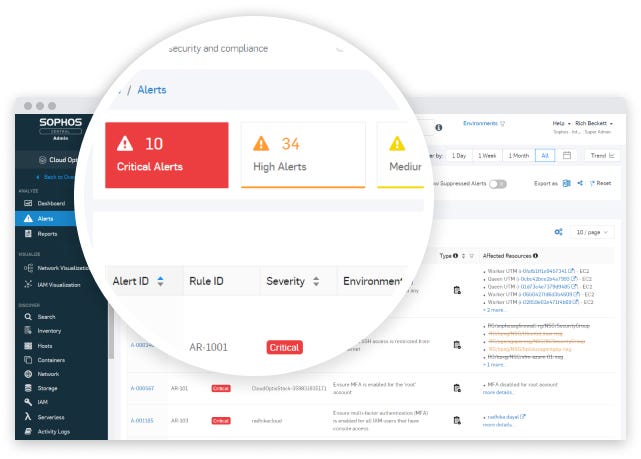

Verschaffen Sie sich einen risikobewerteten, priorisierten Überblick über Ihre Cloud-Sicherheit und den Compliance-Status.

- Erkennen Sie schnelle Erfolge („Quick Wins“) und kritische Sicherheitsprobleme mit risikobewerteten, farbcodierten Warnmeldungen.

- Mit kontextuellen Warnmeldungen, die betroffene Ressourcen gruppieren und detaillierte Schritte zur Bereinigung enthalten, vermeiden Sie eine Flut irrelevanter Warnmeldungen.

- Stellen Sie mit SophosAI Verbindungen zwischen separaten Aktionen her, um schädliches Benutzerverhalten von IAM-Rollen zu ermitteln und so Verstöße zu verhindern.

- Weisen Sie Warnmeldungen dank der Workflow-Management-Integration von JIRA und ServiceNow schnell und einfach zu.

Optimierte Sicherheitsabläufe und effektivere Zusammenarbeit

Nahtlose Integration in Ihre SIEM-, Collaboration- und Workflow-Management-Tools für mehr Flexibilität.

Security Operations

Erhalten Sie sofortige Benachrichtigungen zu Sicherheits- und Compliance-Events durch die Integration mit Splunk, Azure Sentinel und PagerDuty.

Collaboration-Tools

Senden und erhalten Sie sofortige Warnmeldungen über Slack, Microsoft Teams oder den Amazon Simple Notification Service (SNS).

Workflow-Management

Erstellen Sie JIRA- und ServiceNow-Tickets dank der wechselseitigen Integration direkt in Sophos Central, um die Reaktion auf Vorfälle nahtlos in Ihre Standard-Workflows einzubinden.

Optimierung Ihrer Cloud-Kosten

Konsolidieren Sie Security Monitoring und Kostenkontrolle in einer Lösung. So optimieren Sie Ihre AWS- und Azure-Infrastrukturkosten und Ihr Sicherheitsbudget.

- Verfolgen Sie Cloud-Ausgaben für mehrere Services nebeneinander auf einem Bildschirm, um die Transparenz zu verbessern und unnötige Ausgaben zu reduzieren.

- Erkennen Sie ungewöhnliche Aktivitäten, die auf eine missbräuchliche Nutzung hindeuten, und markieren Sie Services, die am meisten zum Anstieg der Ausgaben beitragen, mit individuell anpassbaren Warnmeldungen.

- Erhalten Sie Empfehlungen von Sophos zum Optimieren Ihrer Cloud-Anbieter-Ausgaben und integrieren Sie die Services AWS Trusted Advisor und Azure Advisor.

Datenquellen erweitern mit XDR

Sophos Extended Detection and Response (XDR) nutzt Cloud-Umgebungs-Daten und Plattform-übergreifende Erkennungs-Funktionen und liefert bei Problemen einen besseren Einblick und mehr Kontext.

- Suchen Sie anhand von Protokolldaten nach Anzeichen schädlicher Aktivitäten in AWS, Azure, APIs und Kommandozeilen.

- Führen Sie Abfragen durch, die mit Angriffstaktiken in Beziehung stehen, um Erstzugriff, Persistenz und Rechteausweitung zu erkennen.

- Analysieren Sie Schwachstellen in Hybrid-Cloud-Workloads und Sicherheitsvorfälle über Firewalls, Endpoints, physische Server, E-Mails und mehr hinweg.

Maßgeschneiderte Cloud-Sicherheit

- Implementieren und verwalten Sie den Sophos-Schutz über eine zentrale Konsole.

- Gerne stellen wir für Sie Kontakt zu einem erfahrenen Sophos Managed Security Partner her.

- Das Sophos Professional Services Team kann Ihnen bei der Bereitstellung helfen.

Rund um die Uhr auf Sicherheitsvorfälle reagieren.

- Threat Hunting: Unser Expertenteam sucht proaktiv nach Bedrohungen und ermittelt die potenziellen Auswirkungen sowie den Kontext von Bedrohungen.

- Reaktion:: Wir stoppen und beseitigen hochkomplexe Bedrohungen per Remote-Zugriff.

- Kontinuierliche Verbesserung: Sie erhalten konkrete Ratschläge, um die Ursache wiederholt auftretender Vorfälle zu bekämpfen und ein erneutes Auftreten zu verhindern.

Kompletter Multi-Cloud-Schutz für Umgebungen, Workloads und Identitäten

Transparenz, Governance und Compliance

Mit mehr Transparenz über Ihre Multi-Cloud-Umgebungen erkennen und beseitigen Sie Sicherheitsrisiken, verkleinern Ihre Angriffsfläche und sorgen für Compliance.

Cloud Workload Protection

Schützen Sie Ihre Infrastruktur und Daten heute und in der Zukunft dank flexibler Host- und Container-Workload-Sicherheit für Windows und Linux.

Verwaltung von Berechtigungen

Weisen Sie in Multi-Cloud-Umgebungen jeweils nur die tatsächlich nötigen Rechte zu und verwalten Sie Identitäten, bevor sie ausgenutzt werden.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)